20/10/21 | Cyber

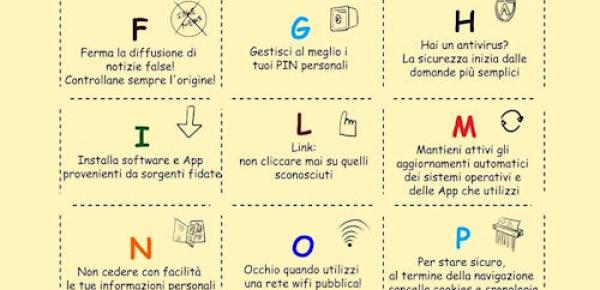

Oktober, bulan Keamanan Cyber

Pertahanan Online dan SICYNT bersatu di bulan Keamanan Cyber mengundang Anda untuk berbagi ABC Keamanan Informasi Digital. Cetak salinan untuk kelas ...

424

Membaca

18/10/21 | Cyber

Dampak kecerdasan buatan pada analisis kecerdasan

Mari kita kembali ke pembahasan yang hanya disebutkan pada artikel sebelumnya, berkaitan dengan peran Artificial Intelligence dalam bidang analisis kecerdasan. Pertanyaan itu...

588

Membaca

14/10/21 | Cyber

Evolusi Sistem Operasi

Komputer seperti yang kita kenal, yang merupakan perangkat kecil dan relatif murah, mampu melakukan banyak fungsi perhitungan dalam waktu yang sangat singkat, adalah ...

2482

Membaca

13/10/21 | Cyber

Kerentanan Zero Day: Senjata Cyber Baru yang Kuat

Semua orang tahu bahwa virus komputer sekarang menjadi ancaman yang konsisten dan terus-menerus bagi perusahaan. Serangan seperti Tim Egregor terhadap rantai ...

1284

Membaca

11/10/21 | Cyber

Supremasi Kuantum: ras Italia

Dalam beberapa tahun terakhir, istilah Komputasi Kuantum semakin banyak digunakan juga di luar laboratorium penelitian, melibatkan semakin banyak tokoh khusus dalam perlombaan untuk ...

1355

Membaca

06/10/21 | Cyber

Deep Instinct: dari deteksi hingga pencegahan

Telah ditetapkan bahwa antivirus tidak selalu dapat melindungi kita. Dalam sebuah studi 2012, jurnalis keamanan Brian Krebs menemukan keefektifan ...

516

Membaca

04/10/21 | Cyber

Kesadaran Situasional, Kecerdasan Buatan, keamanan siber, dan sistem adaptif

Di dunia modern, semakin penting untuk membuat keputusan sadar dengan relatif cepat. Ini adalah kasus pengambil keputusan politik dalam menghadapi krisis nasional atau ...

895

Membaca

27/09/21 | Cyber

Sistem Adaptif dan Kesadaran Situasional

Dunia berubah dengan kecepatan yang luar biasa ... di semua sektor. Apa yang akan Anda katakan jika dalam semalam Anda tidak lagi harus membuang waktu untuk memahami perubahan yang dibuat oleh ...

888

Membaca

22/09/21 | Cyber

Akademi Jaringan Cisco, sumber daya!

Sering terjadi bahwa untuk menemukan kursus yang menarik dan dilakukan dengan baik, Anda harus membayar mahal, mungkin harus ...

690

Membaca

20/09/21 | Cyber

Hukum perang dan simbol perlindungan kemanusiaan di dunia maya

Seseorang tumbuh di sekolah militer dengan prinsip - moral, bukan yuridis - tidak pernah menyerang siapa pun, di bidang ...

884

Membaca

08/09/21 | Cyber

Keamanan Cyber: perbedaan antara Firewall dan Firewall Aplikasi Web

Mengurai keterikatan antara produk keamanan TI, membandingkannya dan kemudian memilihnya sama sekali tidak mudah, bahkan tidak ...

1627

Membaca

06/09/21 | Cyber

Kekacauan di alam semesta (DB)

Beberapa hari yang lalu, ketika secercah kesejukan merayap ke gelombang panas Augustan, dia muncul lagi di media sosial ...

541

Membaca

02/09/21 | Cyber

SOC Exprivia baru: antara teknologi dan wilayah

Pada periode ini berbicara tentang keamanan Cyber semakin umum, bahkan jika tidak selalu berbicara dengan pengetahuan tentang ...

607

Membaca

30/08/21 | Cyber

Internet of Things: Internet of Things

Istilah Internet of Things atau IoT, sering disalahartikan dengan Internet of Things padahal akan lebih tepat ...

476

Membaca

25/08/21 | Cyber

Jadi mari kita pergi ke awan, tapi hati-hati!

Mengutip pepatah Amerika yang terkenal, cloud adalah penemuan terbaik dari irisan roti hingga saat ini! Ini adalah salah satu...

899

Membaca

21/08/21 | Cyber

Menuju perangkat lunak "asal terkontrol dan terjamin". Apakah mereka cukup untuk membuat kita lebih aman?

Presiden Biden memerintahkan pelabelan keamanan perangkat lunak dan pengungkapan daftar konsumen ...

660

Membaca

17/08/21 | Cyber

OWASP ZAP - Proksi Serangan Zed

Apa yang akan saya jelaskan kepada Anda adalah peristiwa yang sering terjadi bertahun-tahun yang lalu, tetapi sekarang, untungnya, itu menjadi agak ...

1334

Membaca

16/08/21 | Cyber

Keamanan DNS dan TI

Teknologi pintar memecahkan masalah, teknologi efektif mencegahnya. Apa itu DNS? singkatan DNS...

861

Membaca

11/08/21 | Cyber

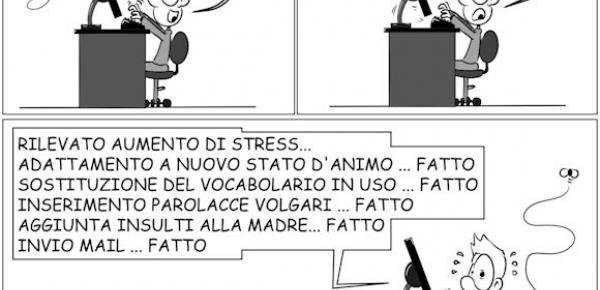

PEBKAC: masalah level 8

PEBKAC. Pernah mendengar kata ini, asal kutu buku tetapi yang mewakili salah satu malapetaka terbesar dan tersulit ...

2392

Membaca

09/08/21 | Cyber

Windows 11, sistem operasi yang lebih aman

Kami ingin memindahkan orang dari membutuhkan Windows, memilih Windows, menjadi mencintai Windows. [Satya Nadella] Microsoft telah ...

1860

Membaca