Apa yang akan saya jelaskan kepada Anda adalah peristiwa yang sering terjadi bertahun-tahun yang lalu, tetapi sekarang, untungnya, itu menjadi sangat jarang: kami berada di portal web yang mengumpulkan ulasan film dan kami ingin mencarinya di "The Man Who Knew Terlalu banyak". Kami mengidentifikasi mesin pencari internal portal, memasukkan "film terbaik tahun ini" di bidang yang tersedia dan klik tombol "cari".

Pada titik ini, browser kami melaporkan halaman respons aneh di mana ada bagian portal yang dapat dikenali tetapi diformat dengan buruk, bagian dari bahasa pemrograman… Apa yang terjadi?

Jika alih-alih mencari portal film lain, kami memikirkan peristiwa aneh itu, dengan bantuan Google kami dapat menemukan bahwa penyebab kerugian itu adalah karakter yang terkandung dalam string "Pria yang tahu terlalu banyak": apostrof.

Dalam bahasa pemrograman, apostrof (atau superskrip) dapat menjadi sangat penting dan jika skrip yang mengelola pencarian di dalam portal yang bersangkutan tidak memperhitungkan kemungkinan ini, maka skrip dan modul yang diaturnya rentan. .

Apa arti rentan dalam praktik? Artinya modul tersebut dapat digunakan untuk menyisipkan kode berbahaya yang dapat membahayakan fungsionalitas portal atau lebih buruk lagi, mengekspos semua data pengguna lain yang terdaftar di dalamnya.

Saat ini ada banyak alat yang mencoba mengulangi peristiwa yang dijelaskan di atas. Biasanya cukup dengan memberikan alamat situs web yang akan dianalisis: alat menavigasi halaman situs untuk mencari modul untuk dilampirkan dan, jika menemukannya, mencoba memasukkan bagian kode. Jika menerima respons yang diketahui, maka itu menandai halaman itu sebagai "rentan". Sayangnya, bagaimanapun, contoh adalah salah satu kerentanan paling klasik; ada ribuan lainnya dan yang baru keluar setiap hari. Demikian pula, alat yang digunakan untuk menemukan kerentanan ini berfungsi suatu hari nanti, tidak berguna pada hari berikutnya karena sudah usang.

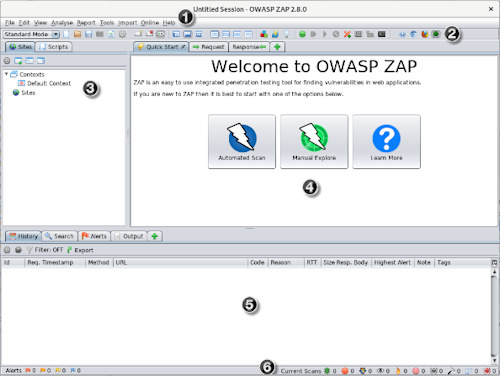

Jadi? Untungnya, ada alat gratis seperti OWASP ZAP (Zed Attack Proxy), alat yang dibuat mengikuti prinsip-prinsip Yayasan OWASP (Proyek Keamanan Aplikasi Web Terbuka) untuk menawarkan semua orang kesempatan untuk menganalisis aplikasi dan situs web mereka, menjadikannya lebih aman.

ZAP adalah alat dalam jangkauan semua orang, dari pengguna yang paling tidak berpengalaman hingga profesional di sektor ini; itu adalah open-source dan berisi sebagian besar kerentanan yang masih ada dan terus diperbarui oleh komunitas khusus.

Instalasi

Seperti yang dikatakan, ZAP adalah open-source, yang gratis untuk diunduh di tautan ini (https://www.zaproxy.org/download/); satu-satunya prasyarat yang diperlukan adalah keberadaan Java 8+ yang dapat digunakan untuk membuat semua modulnya berfungsi. Salah satu keunikannya adalah tersedia untuk berbagai jenis platform dan sistem operasi, dan bahkan tersedia versi yang dapat digunakan di Raspberry.

Setelah diunduh, prosedur penginstalannya sangat sederhana dan intuitif.

operasi

operasi

ZAP Ini terutama merupakan proxy dan sebenarnya ia menyimpan semua data yang berasal dari situs yang kami analisis dan memprosesnya dengan mengirimkannya ke arsip kerentanan yang dimilikinya. Inilah sebabnya mengapa ZAP memiliki dua metode analisis: default adalah pemindaian yang dapat kita sebut "ringan" tetapi jika Anda mau, Anda dapat meningkatkan kebrutalan serangan untuk membuat analisis yang lebih mendalam. Mode terakhir ini secara alami menyiratkan peningkatan dalam hal waktu eksekusi, penggunaan kinerja, dan tekanan aplikasi atau situs web.

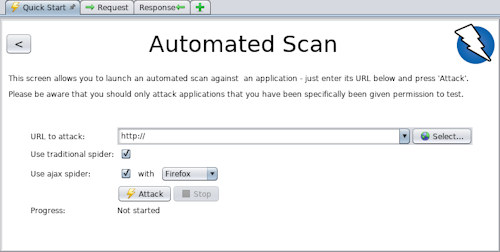

Membukanya, hal pertama yang kami perhatikan adalah modul utamanya, pemindai: cukup masukkan URL situs yang ingin kami analisis dan ZAP akan melaporkan semua keanehan dalam bentuk bendera berwarna berdasarkan tingkat keparahan apa yang ditemukan.

ZAP Spider menganalisis setiap bagian kode dan membuat katalog apa yang ditemukannya sesuai dengan tingkat keparahan dan jenis kerentanan; setiap peringatan dapat diperluas dan disertai dengan penjelasan singkat dan tautan untuk menemukan informasi yang lebih rinci (selain strategi untuk menghindari kerentanan yang teridentifikasi).

Sangat sering, hal pertama yang akan kita dapatkan adalah sejumlah besar informasi, sebagian besar sama sekali tidak berguna untuk tujuan kita; ini karena perlu membuang waktu untuk membuat profil ZAP dengan benar dan menyesuaikannya dengan kebutuhan Anda. Namun, sarannya adalah untuk memperdalam pengetahuan bahkan informasi ini yang mungkin tampak tidak berguna, karena di masa depan mereka bisa menjadi gejala kerentanan baru.

Seperti semua alat jenis ini, hanya latihan dan pengetahuan yang dapat meningkatkan potensi mereka untuk digunakan.

Pemindaian aktif

Dengan pemindaian aktif, Anda dapat menggunakan browser yang terintegrasi dalam ZAP dan, setelah Anda menemukan elemen situs yang kami anggap sensitif, dengan tombol kanan mouse Anda dapat menganalisisnya, sangat mengurangi waktu dan menghindari meletakkan seluruh struktur di bawah stres. .

Ini adalah solusi yang sangat nyaman bagi mereka yang sudah cukup praktis dan ingin melakukan pencarian yang ditargetkan tanpa membuang waktu dan tanpa melakukan workstation mereka dengan membuat katalog data yang tidak berguna.

Sesi dan Laporan

Pada setiap penggunaan, ZAP bertanya kepada pengguna apakah dia bermaksud untuk membuat sesi aktif dari analisis yang akan dilakukan atau sementara. Faktor pembeda dalam permintaan terletak pada penggunaan yang Anda inginkan dari data yang akan dikumpulkan: dalam sesi aktif semua pindaian disimpan secara lokal untuk dianalisis lebih mendalam di lain waktu.

Pasar

Seperti disebutkan, ZAP juga berorientasi pada sektor profesional, sehingga dimungkinkan untuk menyesuaikannya dengan mengaktifkan atau menonaktifkan jenis serangan atau dengan menggunakan toko yang disertakan di mana dimungkinkan untuk membeli modul analisis tambahan, yang dibuat dan disertifikasi oleh komunitas OWASP. Di antara modul yang dijual ada banyak dalam versi uji coba atau bahkan dalam pengujian beta untuk memungkinkan pengguna bereksperimen dengan jenis kerentanan baru dan selanjutnya melaporkan hasil penilaian mereka ke komunitas.

Untuk menyimpulkan

ZAP adalah bagian dari keluarga besar "PenTesting Tools" (Penetration Testing) dan pada dasarnya mensimulasikan penyerang yang benar-benar ingin menemukan kerentanan dan memanfaatkannya: Saya rasa tidak ada gunanya mengingat konsekuensi kriminal jika alat ini digunakan tanpa izin eksplisit dari pemilik situs yang bersangkutan.

ZAP hanyalah salah satu dari banyak proyek Yayasan OWASP yang lahir dengan tujuan membantu mereka yang mengembangkan atau menggunakan aplikasi web dan yang sering, baik karena tergesa-gesa atau tidak berpengalaman, menghindari tindakan pencegahan yang, sayangnya, menjadi fasilitas bagi orang jahat.

Untuk mempelajari lebih lanjut:

https://www.zaproxy.org/community/

https://www.difesaonline.it/evidenza/cyber/sicurezza-e-devops-cosa-vuol-dire-shift-left