Semua orang tahu bahwa virus komputer sekarang menjadi ancaman yang konsisten dan terus-menerus bagi perusahaan.

Serangan seperti itu dari Tim Egregor melawan jaringan supermarket Amerika Selatan Sencosud dan melawan Kereta bawah tanah Vancouver, atau seperti yang menentang SuryaAngin, yang menyebabkan kebocoran data raksasa dari pusat-pusat kekuatan Amerika yang menyoroti kekritisan dari supply chain atau lagi, serangan seperti yang semakin sering terjadi pada rumah sakit dan fasilitas lainnya sanitasi mereka mewakili skenario perang nyata yang menghadirkan risiko besar bagi masyarakat kita.

Dengan semakin banyak ekonomi kita bergerak secara online, hari ini tidak ada yang 100% lebih aman, baik yang kecil maupun yang besar. Juga karena, sementara sebagian besar dunia politik tidak membahas aturan, pedoman keamanan dan peraturan, kejahatan dunia maya telah lama diatur dan beroperasi sesuai dengan model bisnis yang jelas, selalu berhasil selangkah lebih maju dari semua orang.

Denominator umum dari semua kelompok dan subjek kriminal ini adalah skema operasional yang ditentukan oleh bisnis dalam pertumbuhan eksponensial dan mantranya bisa seperti ini: Virus tidak dijual tapi disewa.

Siapa yang mengembangkannya, menyewa kelompok lain untuk mengedarkannya, misalnya dengan melakukan kampanye untuk Phishing menjadi sasaran, sementara yang lain mengurus pengumpulan dan peredaran uang pungli.

"Pelanggan" kelompok ini tidak perlu memiliki keterampilan komputer. Mereka hanya perlu menyewa platform lengkap layanan yang mereka butuhkan untuk memukul perusahaan pesaing atau negara bangsa dan mendapatkan rampasan untuk dibagikan dengan kaki tangan mereka. Juga jelas bagaimana semakin sulitnya penyelidik untuk melacak pencetus serangan yang berarti bahwa, sebagian besar, para penyerang tetap tidak diketahui, tidak dihukum dan bebas.

Dalam skenario serupa, tanpa bayang-bayang keraguan, perburuan kerentanan telah menjadi olahraga favorit para penyerang karena itu adalah kunci untuk bisa “menang dengan mudah”.

Dan justru topik inilah yang ingin saya bicarakan dalam artikel ini tanpa berpura-pura melelahkan karena berurusan dengan semua aspek kerentanan komputer, setidaknya bagi saya, adalah tugas yang tidak sulit tetapi tidak mungkin. Janganlah kita lupa, pada kenyataannya, bahwa dunia kerentanan dalam teknologi informasi adalah sektor yang terus berkembang yang menyangkut setiap komponen sistem komputer dan seterusnya.

Le kerentanan komputer mereka dapat dianggap sebagai malfungsi atau konfigurasi yang salah atau, secara sederhana, sebagai kesalahan yang ada dalam sistem yang memaparkannya pada risiko.

Katalog kerentanan TI dapat diringkas dalam 3 kategori makro:

-

Perangkat lunak - sebenarnya, malfungsi dan kesalahan dalam penulisan kode yang tindakan apa pun yang dilakukan oleh perangkat lunak ke arah luar dan dalam dapat menimbulkan kerentanan.

-

Protokol - untuk menyederhanakan konsep, ini adalah celah keamanan dalam sistem komunikasi antara teknologi yang ada dalam sistem komputer

-

Perangkat keras - kita berbicara tentang kerentanan perangkat keras ketika elemen apa pun menyebabkan bahaya objektif pada fungsi mesin yang benar.

Kisaran kerentanan sangat luas serta potensi terkait dengan risiko yang dibawa oleh kerentanan itu sendiri. NS Database Kerentanan Nasional (NVD) dari pemerintah Amerika Serikat, didukung oleh daftar CVE (Kerentanan dan Eksposur Umum), saat ini memiliki lebih dari 150.000 entri.

Kasus-kasus yang menjadi sangat terkenal dari kerentanan yang "dibeli" dan dieksploitasi adalah, tanpa bayang-bayang keraguan, Windows CVE-2017-0144 yang membuka pintu untuk serangan ransomware WannaCry melalui eksploitasi EternalBlue dan yang terkait dengan botnet mirai yang telah menyebar melalui eksploitasi sejumlah besar kerentanan.

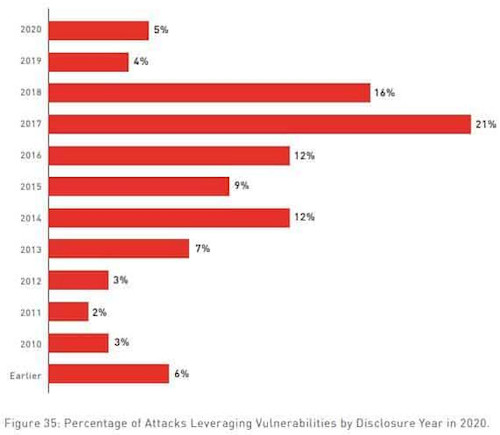

Jika benar bahwa perlu untuk meningkatkan kualitas penulisan kode untuk menghindari munculnya kerentanan, juga benar bahwa kesadaran akan risiko yang dibawa oleh kerentanan tampaknya tidak begitu luas, setidaknya menurut apa yang dilaporkan dalam Laporan Keamanan Pos Pemeriksaan 2021 yang menyoroti bagaimana pada tahun 2020 75% dari serangan dieksploitasi kerentanan yang setidaknya berusia dua tahun. Khususnya:

Jika benar bahwa perlu untuk meningkatkan kualitas penulisan kode untuk menghindari munculnya kerentanan, juga benar bahwa kesadaran akan risiko yang dibawa oleh kerentanan tampaknya tidak begitu luas, setidaknya menurut apa yang dilaporkan dalam Laporan Keamanan Pos Pemeriksaan 2021 yang menyoroti bagaimana pada tahun 2020 75% dari serangan dieksploitasi kerentanan yang setidaknya berusia dua tahun. Khususnya:

-

tiga dari empat serangan mengeksploitasi bug yang dilaporkan pada tahun 2017 atau sebelumnya;

-

18% serangan menggunakan kerentanan yang diungkapkan pada tahun 2013 atau sebelumnya.

Teknologi Positif sebagai gantinya, dia menemukan itu 26% perusahaan tetap rentan terhadap ransomware WannaCry karena belum mendistribusikan perbaikannya.

Sejauh ini kita telah berbicara tentang kerentanan yang, menurut istilahnya, kita dapat mendefinisikan "normal" dan yang dapat dieksploitasi oleh siapa saja tanpa investasi tertentu tetapi, sederhananya, mengeksploitasi kelemahan atau ketidaksadaran calon korban.

Oleh karena itu dapat dikatakan bahwa jika kita menstandardisasi sistem, melakukan pencegahan dan pemantauan dan mendistribusikan patch yang telah dirilis, skenarionya akan lebih baik daripada yang sekarang dan risikonya akan sangat berkurang. Kami tidak akan berada di Negeri Ajaib tetapi kami tidak akan menyaksikan pembantaian yang kami saksikan setiap hari.

Sebaliknya, ini tidak terjadi, sayangnya, karena dunia kerentanan juga termasuk yang paling berharga dan didambakan karena masih belum diketahui: kerentanan Nol Day yang merupakan objek keinginan banyak penjahat cyber yang dapat memanfaatkannya untuk melakukan tindakan mereka, tanpa gangguan.

Banyak yang percaya itu disebut nol hari karena dieksploitasi untuk pertama kalinya pada hari di mana serangan pertama diluncurkan melalui penggunaannya. Faktanya, alasannya jauh lebih sederhana: pemrogram kode korban memiliki nol hari untuk memperbaikinya.

Tepat sebelum kita masuk ke narasi, untuk menunjukkan perbedaan pada tingkat nol hari yang mungkin tampak seperti detail tetapi tidak:

-

zero-day terkait dengan kerentanan yang merupakan akibat dari kurangnya produksi tambalan;

-

zero-days terkait dengan eksploitasi, yang merupakan teknik untuk melepaskan kerentanan yang tidak diketahui dan, akibatnya, mematikan jika dimasukkan ke tangan yang salah.

Sehubungan dengan kerentanan yang diketahui, saya ingin menyatakan bahwa kemampuan untuk mengeksploitasi kerentanan jenis ini, bagaimanapun, adalah hak istimewa beberapa orang. Secara khusus, kita berbicara tentang subjek yang jauh lebih berpengalaman dan yang dapat menikmati sumber daya yang cukup besar untuk dapat meluncurkan kampanye serangan besar-besaran. Bukan kebetulan bahwa persentase serangan yang dilakukan dengan mengeksploitasi kerentanan jenis ini jauh lebih rendah daripada serangan yang dilakukan dengan mengeksploitasi kerentanan yang diketahui.

Tentu saja itu adalah serangan-serangan yang menimbulkan kegaduhan, yang dapat menghancurkan dan yang tujuannya juga dapat menimbulkan keresahan sosial. Tapi kita akan membicarakan ini nanti.

Jadi apa yang membuat seseorang? nol hari sangat berharga? Mengapa ada pembicaraan tentang perdagangan kerentanan?

Kami mencoba menjawab berdasarkan pengalaman. Kapanpun jenis kerentanan nol hari telah dieksploitasi, kita telah menyaksikan serangan tipe Negara Bangsa, yaitu serangan yang ditujukan untuk menghantam jantung suatu negara dengan mengenai, terutama, infrastruktur penting.

Eksploitasi yang tidak diketahui, pada kenyataannya, memungkinkan Anda untuk melanggar sistem tanpa terlihat secara praktis dengan konsekuensi mengekstrak informasi yang sangat halus dan sensitif bahkan di area di mana pencarian informasi tersebut dapat berbahaya.

Selain itu, dapat memungkinkan penyerang untuk mencapai target atau mencapai sistem yang gangguannya dapat menyebabkan kerusakan yang sama dengan serangan militer tanpa, bagaimanapun, pengeluaran energi dan uang yang sama.

Oleh karena itu, kami dapat menegaskan bahwa eksploitasi a nol hari bisa berubah menjadi satu senjata cyber, atau dalam senjata komputer untuk sedikitnya mematikan dan contoh pertama, dalam pengertian ini, dapat dianggap sebagai kasus Stuxnet. Virus ini, pada tahun 2009, memiliki tujuan merusak turbin pembangkit listrik Iran Natanz dengan mengeksploitasi beberapa kerentanan 0-hari jendela. Edward Snowden mengkonfirmasi bahwa virus itu diciptakan oleh kolaborasi NSA dengan intelijen Israel untuk memperlambat atau bahkan mencegah pengembangan atom Iran. Penggunaan kerentanan 0-hari itu mencegahnya diblokir pada tahap awal dan penemuan itu dimungkinkan karena kesalahan pemrograman yang menyebabkan virus mereplikasi bahkan di luar pabrik.

Itu adalah salah satu yang pertama, jika bukan yang pertama, contoh perang hibrida, bertempur di medan perang komputer di mana zero-day mereka mirip dengan senjata tipu tidak terdeteksi oleh radar normal dan dapat mengenai jantung musuh mereka.

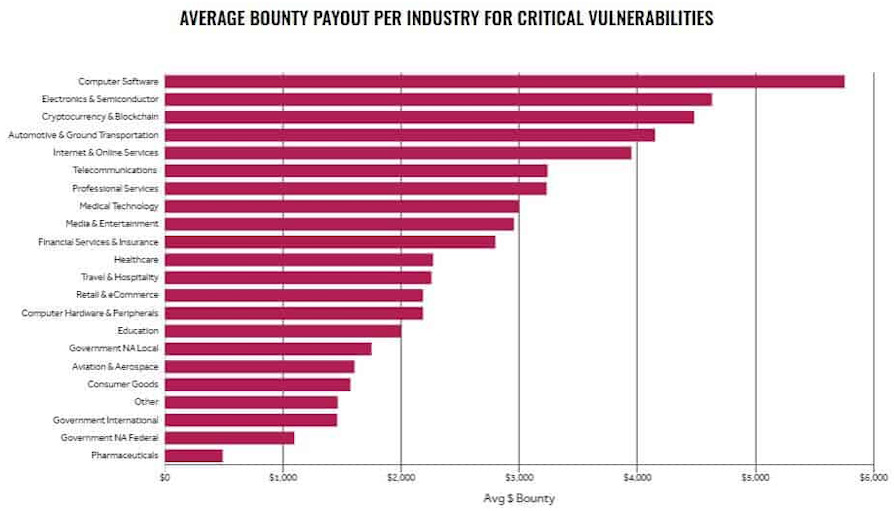

Semua ini telah menyebabkan lahirnya pasar kerentanan nyata nol hari karena jelas bahwa jika Anda gagal menemukannya, Anda membelinya dan untuk melakukannya Anda harus mematuhi aturan pasar keuangan mana pun di mana harga berlaku bagi pembeli. Ini adalah hukum klasik penawaran dan permintaan dan dalam skenario ini juga tepat untuk mengingat bagaimana perusahaan besar seperti Microsoft, Google, dll. selain investasi yang dilakukan untuk mencoba mengembangkan perangkat lunak mereka dengan cara yang paling aman, mereka menghabiskan jutaan dolar untuk menyewa apa yang disebut "Pemburu hadiah", itulah "pemburu hadiah" baru untuk menemukan kelemahan perangkat lunak.

Faktanya, ini adalah para profesional yang, alih-alih "memburu" orang jahat, pergi mencari harta baru: kerentanan yang belum ditemukan.

peretas menerbitkan sebuah studi yang menunjukkan bahwa biaya rata-rata kerentanan perangkat lunak kritis adalah $ 5754 sedangkan dalam hal perangkat keras, nilainya turun menjadi $ 4633.

Ulasan dari Agustus 2020 melaporkan bahwa Microsoft telah membayar $12 juta kepada peneliti yang telah menemukan dan melaporkan bug dalam perangkat lunaknya selama 13,7 bulan terakhir dan bahwa 327 peneliti telah diberikan $200.000.

Namun, terbukti bahwa di luar segalanya, produk dengan karakteristik ini dapat memiliki banyak pembeli dan akibatnya harganya ditakdirkan untuk naik secara dramatis. Dan pembeli bukan hanya orang baik, bisa dibilang.

Perusahaan Noldium, misalnya, melakukan bisnis dengan perdagangan nol hari seperti yang dapat dilakukan di bursa efek dengan pembelian dan penjualan saham. Zerodium adalah salah satu perusahaan paling terkenal untuk membeli dan mendistribusikan eksploitasi nol hari. Apa yang dilakukan perusahaan Amerika, dalam praktiknya, adalah mencari pasar untuk bug dan eksploitasi yang baru ditemukan, biasanya oleh pengembang dan peretas, dan membeli "hak".

Bekrar Chaouki, sang pendiri, mengatakan beberapa tahun yang lalu bahwa dia hanya berurusan dengan pemerintahan demokratis, termasuk informasi tentang cara mempertahankan diri dari kerentanan.

Bekrar sebenarnya memiliki teori sendiri yang menurutnya, dengan membatasi penyebaran nol hari pelanggaran dikurangi menjadi hanya beberapa perusahaan dan pemerintah sehubungan dengan pengungkapan penuh.

Coba baca yang tersirat dari ini menciak dan Anda akan mengerti apa yang kita bicarakan.

Coba baca yang tersirat dari ini menciak dan Anda akan mengerti apa yang kita bicarakan.

Apa yang bisa terjadi adalah bahwa pemerintah, setelah memperoleh eksploitasi dari Zerodium, dapat memutuskan untuk memberikannya kepada pasukan keamanan publik atau dinas rahasia dan menggunakannya untuk operasi yang dianggap paling tepat.

Pertanyaannya adalah "Apa tindakan ini?". Akhirnya, kemungkinan besar, Anda dapat memahami bahwa kita tidak berada di Surga tetapi di dunia di mana semuanya diatur oleh bisnis dan di mana semuanya dikomodifikasi, sayangnya.

Beckar, sebelum mendirikan Zerodium, bekerja untuk vupen, sebuah perusahaan perdagangan eksploitasi Perancis yang terkenal. Dengan grup Vupen, Bekrar berhasil melewati keamanan Google Chrome dalam hackathon yang diselenggarakan oleh Hewlett Packard.

Alih-alih menarik hadiah $ 60.000, yang diberikan kepada mereka yang berhasil, Bekrar mengklaim bahwa, dengan jumlah berapa pun di dunia, perusahaannya tidak akan pernah mengungkapkan bagaimana ia berhasil melakukan serangan browser dan bahwa dia lebih suka. informasi kepada pelanggan mereka daripada mengumpulkan hadiah.

Dan siapa pelanggannya? Tapi, di atas segalanya, apa yang mereka beli?

Cukup telusuri beberapa email yang terdapat dalam kebocoran oleh Tim Peretasan untuk mendapatkan jawaban dan, di atas segalanya, untuk memahami dimensinya.

Saya percaya ada kebenaran yang tidak banyak orang katakan dan yang menghalangi kesadaran penuh tentang apa yang terjadi di dunia keamanan siber: pemerintah dan perusahaan multinasional memiliki kepentingan dalam memiliki informasi sebelum orang lain.

Pernahkah Anda mendengar tentang James Bond? Pernahkah Anda mendengar tentang spionase? Tentu saja ya. Spionase selalu ada dan hari ini, dalam versi modernnya, kerentanan nol hari mereka adalah senjatanya yang paling kuat.

Sistem Tim Peretasan Galileo, yang ditulis berdasarkan beberapa kerentanan yang tidak diketahui dan dibeli oleh perantara seperti Vupen, melaporkan kata-kata ini dalam brosurnya "Remote Control System:"Paket peretasan untuk intersepsi pemerintah. Tepat di ujung jari Anda."

Pada titik ini Anda akan bertanya pada diri sendiri: “Dan jika seseorang ingin menemukan cara untuk membeli salah satu dari kerentanan yang sangat berguna ini, di mana mereka harus mencarinya? Siapa yang harus dia minta untuk dibeli?"

Mempertimbangkan semua yang telah kami katakan sejauh ini, mungkinkah hanya dengan mencari di internet, siapa pun dapat menemukan kerentanan yang dibayar jutaan dolar oleh orang lain?

Yah, saya akan mengatakan dengan kepastian yang hampir mutlak bahwa jawabannya adalah tidak. Dengan asumsi bahwa kerentanan belum digunakan secara luas dan dijual berkali-kali, ini tentu akan membuatnya lebih mudah tersedia.

Untuk memperjelas konsep dengan lebih baik: eksploitasi terbaru yang memberikan kemungkinan untuk mengakses sistem yang layak disebut nol hari itu tidak ditemukan di internet dan alasannya jelas: harganya terlalu mahal !!!

Mungkin sedang online tapi tidak di pasar atau support entah dimana menunggu transaksi jutawan. Atau lagi, mungkin juga mudah untuk membayangkan bahwa mereka yang bekerja di sana memiliki gaji yang terkenal ...

Kita bisa melanjutkan dengan asumsi untuk waktu yang lama tetapi satu fakta pasti dan intuitif, mengingat bahwa ini adalah pasar bawah tanah: baik transaksi, pembeli dan penjual tetap rahasia bagi sebagian besar.

Apa yang dapat dilakukan untuk mempertahankan diri dan apa yang dapat dilakukan perusahaan dengan lebih baik untuk mengembangkan kode yang lebih aman?

Secara obyektif sulit untuk menjawab pertanyaan kedua di atas segalanya.

Adalah fakta bahwa raksasa besar ilmu komputer menggunakan sistem yang semakin canggih untuk menganalisis dan mengontrol kode. Mereka mengambil keuntungan dari otomatisasi dan siklus kontrol tepat waktu tetapi kesalahan selalu ada, sayangnya. Jika benar bahwa sampai sekarang kami belum dapat menghilangkan kesalahan, dan siapa tahu jika kami akan berhasil, setidaknya secara drastis mengurangi waktu rilis tambalan dan ini, tanpa diragukan lagi, merupakan aspek positif.

Bagaimanapun, sulit untuk dapat membatasi bahaya terhadap jenis kerentanan ini, terutama yang berkaitan dengan dunia ponsel cerdas dan tablet dalam jaringan 3G, 4G, atau 5G.

Sebagai gantinya, dimungkinkan untuk memverifikasi perjalanan data dalam jaringan telekomunikasi dengan menganalisis paket dengan cara yang lebih maju berkat penggunaan firewall generasi baru yang mampu menganalisis dan memahami, memisahkannya, lalu lintas "baik" dari lalu lintas "Buruk" ”, dengan kemungkinan, oleh karena itu, untuk mengurangi bahaya serangan yang mengarah pada kerentanan nol hari.

Penting untuk meninjau arsitektur logis mengikuti praktik terbaik yang disediakan oleh pemasok sistem operasi dan aplikasi dan tidak mencoba menyesuaikannya dengan kebijakan perusahaan yang sering kali menghambat penggunaan yang benar.

Penggunaan solusi dan alat yang memungkinkan pemantauan waktu nyata menggunakan algoritme analisis berdasarkan Pembelajaran mesin ed Kecerdasan Buatan, mewakili cara lain untuk mencegah risiko.

Mengubah model budaya untuk semakin menggerakkan kontrol keamanan dan kerentanan preventif lebih dekat ke asalnya, menempatkannya dalam rantai tempat perangkat lunak, mesin virtual, wadah, sumber daya cloud, dan lainnya dibangun.

Penting juga untuk digarisbawahi bahwa kebersihan digital preventif yang baik, dikombinasikan dengan penggunaan sistem intelijen ancaman, akan sangat mengurangi permukaan yang terbuka, mencegahnya menjadi permukaan yang dapat diserang.

Tidak ada keraguan bahwa dunia maya telah, untuk beberapa waktu sekarang, menjadi medan perang nyata di mana permainan yang dimainkan sangat penting. Itu membuat saya berpikir tentang serangan di Korea Utara selama Olimpiade, tentang yang saya tulis di halaman ini, atau yang ada di Sony atau masih al kekhalifahan dunia maya atau, untuk kembali beberapa waktu lalu, ke Solarwinds e Kaseya atau serangan lain yang menandai lahirnya perang dunia maya dengan satu-satunya tujuan: menaklukkan informasi.

Tautan lebih lanjut

25+ Statistik dan Fakta Kerentanan Keamanan Cyber tahun 2021 (comparitech.com)

Laporan Statistik Kerentanan 2021 (edgescan.com)

Cybercrime Spa: cara kerja industri malware | Teknologi Gratis

Eksploitasi nol hari dan serangan nol hari | Kaspersky

Eksploitasi iPhone bernilai hingga $ 2 juta - Keamanan siber

Penjual Tanpa Hari (forbes.com)

Stuxnet - ikhtisar | Topik ScienceDirect

Foto: Angkatan Udara AS / penulis / web