Di artikel pertama kami telah memperkenalkan apa masalah utama kriptografi modern, atau lebih tepatnya, apa batasan matematika yang diekspos oleh dunia komputasi kuantum. Masalahnya rumit dan dalam beberapa tahun terakhir penelitian telah berusaha untuk memecahkan dilema dengan mendefinisikan metode kriptografi yang menawarkan semacam kekuatan kuantum.

Bagian kedua ini mengeksplorasi secara tepat aspek-aspek ini, memperkenalkan topik kriptografi kuantum dan pasca-kuantum dan khususnya teknologi Distribusi Kunci Kuantum (QKD) yang mewakili teknologi tertentu dalam konteks ini, mampu menawarkan apa yang disebut kerahasiaan yang sempurna.

Enkripsi kuantum

Kriptografi kuantum bekerja pada komputer kuantum dan "aman" dari serangan klasik dan kuantum, dalam arti serangan yang dilakukan menggunakan komputer kuantum. Bentuk enkripsi ini aman berdasarkan hukum fisika kuantum. Ini berarti bahwa komputer kuantum adalah masalahnya (yaitu komputer dapat digunakan untuk "memecahkan" kriptografi) dan juga solusinya (yaitu komputer dapat digunakan untuk "melakukan" kriptografi). Namun, ada beberapa aspek bermasalah dalam menggunakan kriptografi kuantum jika dibandingkan dengan kriptografi kunci publik "klasik". Kriptografi kuantum mengharuskan kedua belah pihak memiliki akses ke komputer kuantum dan bisa sangat mahal, tidak praktis, dan karenanya tidak efisien saat ini.

Kriptografi kuantum sudah dalam pengembangan dan penggunaan, namun, mengingat biaya saat ini, tidak mungkin untuk menggantikan semua kasus penggunaan kriptografi saat ini, terutama di masa mendatang.

Kriptografi pasca-kuantum

Kriptografi pasca-kuantum adalah bentuk kriptografi klasik (yaitu tidak memerlukan komputer kuantum) yang didasarkan pada fondasi matematika kekuatan kuantum dan bekerja pada komputer saat ini. Intinya, kriptografi pasca-kuantum adalah sistem yang didasarkan pada komputer non-kuantum, sama seperti kriptografi kunci publik saat ini, tetapi pada prinsip matematika yang berbeda, tidak mudah diselesaikan bahkan oleh komputer kuantum. Penting untuk diperhatikan perbedaannya karena istilah "pasca-kuantum" sering digunakan, yang berarti "kuantum" dan sebaliknya. Perbedaannya adalah bahwa kriptografi kuantum menggunakan komputer kuantum, dan kriptografi pasca kuantum tidak. Namun, meskipun para peneliti telah mengembangkan cipher yang tahan terhadap algoritma Shor, kriptografi pasca-kuantum tidak sekuat kriptografi kuantum (tidak memiliki atribut keamanan komputasi tanpa syarat): tidak mungkin membuktikan bahwa algoritme yang dikembangkan tidak dapat diserang dalam waktu polinomial. Artinya, masih belum ada bukti resmi tentang keamanan sebenarnya dari metode ini, serupa dengan yang terjadi pada kriptografi kunci publik saat ini.

Mengingat kompleksitas kriptografi kuantum, namun sangat menarik untuk mempelajari solusi lain, bukan berdasarkan teknologi kuantum, yang meningkatkan derajat keamanan dibandingkan dengan kriptografi kunci publik saat ini. Ini membuatnya perlu memiliki sistem kriptografi yang tahan serangan, yang dilakukan oleh komputer kuantum, yang dapat berjalan di komputer non-kuantum (yaitu, kasus terburuk di mana penyerang memiliki komputer kuantum yang dapat digunakan adalah penyerang no).

Komputasi kuantum dan aplikasi untuk kriptografi simetris

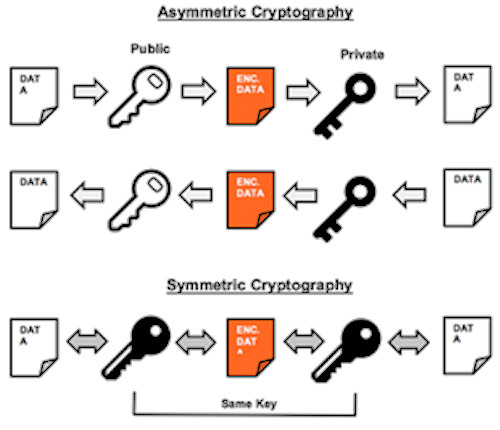

Penting untuk digarisbawahi bahwa, apa yang telah dikatakan sejauh ini, berbicara tentang serangan pada bentuk asimetris dari kriptografi kunci publik dan privat, tidak berlaku untuk kriptografi simetris (yang menggunakan kunci yang sama yang digunakan bersama antara pihak-pihak yang berkomunikasi). Shannon pada tahun 1949 mendemonstrasikan bahwa dengan kriptografi simetris kondisi yang ada untuk mencapai keamanan yang sempurna (kerahasiaan yang sempurna) atau tanpa syarat.

Pertama-tama ringkasan singkat. Kriptografi kunci publik, atau kriptografi asimetris, menjamin kerahasiaan. Misalkan satu pihak (Alice) ingin mengirim pihak lain (Bob) pesan rahasia. Alice mengenkripsi pesannya dengan kunci publik Bob, membuat teks sandi yang tidak dapat dipahami, yang dia kirim ke Bob. Bob mendekripsi ciphertext untuk mengetahui pesan aslinya. Perhatikan bahwa komunikasi itu satu arah atau "asimetris"; Alice tidak dapat mendekripsi pesan Bob karena dia tidak memiliki kunci privat. Enkripsi kunci publik asimetris dan umumnya lebih lambat daripada skema enkripsi simetris seperti AES. Untuk alasan ini, enkripsi kunci publik terutama digunakan untuk membuat kunci rahasia yang digunakan bersama di antara para pihak. Artinya, pesan rahasia yang dikirim oleh Alice ke Bob adalah kunci rahasia, dan kunci rahasia ini kemudian digunakan untuk mengenkripsi dan mendekripsi data secara efisien menggunakan enkripsi simetris.

Alice dan Bob membutuhkan metode yang aman untuk membagikan kunci simetris mereka, langkah ini disebut Mekanisme Pembentukan Kunci (KEM). Enkripsi kunci asimetris kemudian digunakan dalam fase inisialisasi saluran komunikasi, untuk memungkinkan Alice dan Bob berbagi kunci simetris tanpa gangguan (skema ini, awalnya diusulkan oleh Diffie-Hellman, kemudian menjadi dasar protokol komunikasi SSL).

Apa itu Distribusi Kunci Kuantum?

Seperti yang disebutkan di paragraf sebelumnya, ada kondisi untuk membuat enkripsi simetris menjadi metode enkripsi yang aman tanpa syarat, selalu mengasumsikan bahwa penyerang tidak mengetahui kuncinya. Oleh karena itu, masalahnya adalah mendistribusikan kunci tanpa dicegat. Masalah ini mengarah pada kelahiran Distribusi Kunci Kuantum (QKD), yaitu sistem yang didasarkan pada "saluran kuantum" (serat optik atau string "Ruang bebas" satellite) untuk mendistribusikan kunci simetris dengan cara yang tidak dapat disadap. Seperti yang telah disebutkan di awal artikel, QKD adalah teknologi yang terkait dengan komputasi kuantum karena menggunakan "terminologi" matematika yang sama: dapat dikatakan bahwa dalam hal ini kita berbicara tentang "kuantum" tanpa "komputasi "atribut.

QKD khususnya menggunakan sifat kuantum foton (yaitu, interaksi yang buruk dengan materi dan kemampuan untuk mempertahankan status kuantumnya dalam media yang sesuai, seperti serat optik, selama beberapa mikrodetik, dalam bentuk fase atau momentum sudut) untuk menukar kunci kriptografi simetris, yang dapat digunakan untuk mengenkripsi pesan yang kemudian dipertukarkan melalui saluran "tradisional". Keamanan QKD didasarkan pada hukum alam yang fundamental, yang tidak sensitif terhadap peningkatan daya komputasi, algoritme serangan baru, atau komputer kuantum.

Keamanan QKD didasarkan pada fitur fundamental mekanika kuantum: karena prinsip ketidakpastian Heisenberg, yang diikuti oleh seseorang tidak dapat mengukur kuantitas fisik tanpa mengganggu itu, tindakan mengukur keadaan kuantum cahaya menghancurkannya. Dengan jenis sistem ini, keamanan diperoleh dengan tepat dari fakta bahwa setiap aktor jahat, yang mencoba mencegat pertukaran informasi, pasti akan meninggalkan jejak yang dapat dideteksi dalam bentuk kesalahan dalam kunci yang ditransmisikan. Pada titik ini, kedua belah pihak, Alice dan Bob dapat memutuskan untuk menggunakan kunci simetris baru atau menghentikan transmisi.

QKD secara resmi juga memiliki keunggulan kedua, yaitu mungkin untuk menunjukkannya itu adalah sistem yang aman dari sudut pandang teori informasi (informasi-aman secara teoritis). Keamanannya secara eksklusif berasal dari teori informasi, yaitu tidak didasarkan pada dugaan kesulitan masalah matematika yang digunakan, dan oleh karena itu aman bahkan ketika lawan memiliki daya komputasi yang tidak terbatas.

Fitur operasional penting lainnya dari QKD, ketika digunakan secara berurutan untuk menghasilkan kunci enkripsi yang berurutan, disebut properti "maju-kerahasiaan" kunci: kunci yang kemudian dipertukarkan pada tautan QKD, tidak bergantung satu sama lain. Oleh karena itu, potensi kompromi salah satunya tidak dapat mengarah pada kompromi yang lain. Ini adalah fitur yang sangat berharga untuk jaringan dengan keamanan tinggi dan penyimpanan data jangka panjang (keamanan abadi).

Implementasi QKD biasanya mencakup komponen berikut:

Gambar - Alice dan Bob terhubung melalui QKD Link (terdiri dari sepasang koneksi Ethernet dan serat optik) dan bertukar kunci kriptografi simetris, untuk kemudian membuat koneksi aman yang dienkripsi secara simetris. Eve mendengarkan di tautan QKD dan mencoba mencegat kunci atau streaming yang dienkripsi

Saluran transmisi serat optik untuk mengirim qubit informasi (qubit) antara pemancar (Alice) dan penerima (Bob).

Hubungan komunikasi tradisional dan publik tetapi terautentikasi antara kedua pihak untuk menjalankan fase kunci-pasca-pertukaran

Protokol pertukaran kunci yang memanfaatkan properti kuantum untuk memastikan keamanan, mendeteksi penyadapan atau kesalahan, dan menghitung jumlah informasi yang telah dicegat atau hilang.

Gandum Enrico*Nadia Fabrizio*Paolo Maria Comi+

* Politeknik CEFRIEL Milan, Viale Sarca 226 - 20126 Milan

+ Italtel, Via Reiss Romoli - loc. Castelletto - 20019 Settimo Milanese (Mi)

Untuk memperdalam:

CSO Insiders, “Apa itu kriptografi kuantum? Bukan peluru perak, tapi bisa meningkatkan keamanan, ”12 3 2019. [Online]. Tersedia: https://www.csoonline.com/article/3235970/what-is-quantum-cryptography-i....

T. Laarhoven, M. Mosca dan J. vd Pol, "Memecahkan Masalah Vektor Terpendek di Kisi Lebih Cepat Menggunakan Pencarian Kuantum," Kriptografi Pasca-Kuantum, hal. 83-101, 2013.

O. Regev, “Masalah Kisi dan Komputasi Kuantum,” Jurnal SIAM tentang Komputasi, vol. 33, tidak. 3, hal. 738-760, 2004.

Research Institute, “A Guide to Post-Quantum Cryptography,” 16 5 2019. [Online]. Tersedia: https://medium.com/hackernoon/a-guide-to-post-quantum-cryptography-d785a....

C. Shannon, "Teori Komunikasi Sistem Kerahasiaan," Jurnal Teknis Sistem Bell, vol. 28, tidak. 4, hal. 656-715, 1949.

W. Diffie dan M. Hellman, "Arah baru dalam kriptografi," Transaksi IEEE pada Teori Informasi, vol. 22, hal. 644-654, 1976.

Akamai, “Keamanan Perusahaan - SSL / TLS Primer Bagian 1 - Enkripsi Data,” 2016. [Online]. Tersedia: https://blogs.akamai.com/2016/03/enterprise-security---ssltls-primer-par....

R. Alléaume, C. Branciard, J. Bouda, T. Debuisschert, M. Dianati, N. Gisin, M. Godfrey, P. Grangier, T. Länger, N. Lütkenhaus, C. Monyk, P. Painchault, M. Peev, A. Poppe, T. Pornin, J. Rarity, R. Renner, G. Ribordy, M. Riguidel, L. Salvail, A. Shields, H. Weinfurter dan A. Zeilinger, “Menggunakan distribusi kunci kuantum untuk tujuan kriptografi : Sebuah survei, ”Theoretical Computer Science, vol. 560, hal. 62-81, 2014.

W. Diffie, P. v. Oorschot dan M. Wiener, "Otentikasi dan Pertukaran Kunci Terotentikasi," dalam Desain, Kode dan Kriptografi 2, Kluwer Academic, 1992, hal. 107-125.

CSA Cloud Security Alliance, “Apa itu Distribusi Kunci Kuantum?,” Di Kelompok Kerja Keamanan Aman-Kuantum.

The Quantum-Secure Net Project (bagian 1/3): Ancaman kuantum terhadap kriptografi modern

Proyek Quantum-Secure Net (bagian 3/3): Produk Eropa dari DISTRIBUSI KUNCI QUANTUM