John The Ripper, jangan bingung dengan “Jack the Ripper” (Jack the Ripper, bisa dikatakan) adalah sebuah alat Open Source untukAudit (kontrol) keamanan kata sandi dan pemulihan kata sandi, tersedia untuk banyak sistem operasi dan dikembangkan oleh dinding terbuka1. Alat ini dikembangkan untuk tujuan "konstruktif", namun terkadang, alat ini dapat digunakan oleh orang jahat dengan cara yang "merusak".

Bagaimana cara penggunaannya?

Kata sandi adalah garis pertahanan pertama bagi sebagian besar sistem komputer dan akun online. Kata sandi yang kuat dan rumit dapat membantu menggagalkan peretas dan akses tidak sah. Namun, banyak pengguna memilih kata sandi yang pendek, sederhana dan mudah ditebak, sehingga membahayakan keamanan mereka sendiri dan seringkali keamanan orang lain. Alat cracking seperti John the Ripper dirancang untuk memecahkan kata sandi yang lemah (beberapa karakter, frasa terkenal dan umum), menggunakan teknik seperti:

► serangan ke kamus, jenis serangan yang mengeksploitasi pencarian kata-kata yang ada dalam kamus atau frasa bahasa umum.

► serangan dengan kekerasan, yang menggunakan metode "trial and error" untuk menebak informasi login: Anda mencoba semua kemungkinan kombinasi, berdasarkan abjad dan numerik, dengan harapan dapat menebak kata sandi dengan benar.

► dekripsi hash. Hash adalah serangkaian karakter yang dihasilkan oleh “algoritme hashing”, yang mengambil masukan (seperti kata sandi) dan menghasilkan rangkaian karakter unik. Tujuan utamanya adalah untuk merepresentasikan data asli secara unik. Hash biasanya digunakan untuk melindungi kata sandi, mengenkripsi data, dan memastikan integritas file. Proses ini seringkali tidak dapat diubah, meskipun dengan metode "brute force" (dengan kemampuan komputasi yang besar) seseorang dapat melacak masukan aslinya.

John awalnya dibuat untuk sistem Unix dan sekarang digunakan di beberapa platform. Ini mendukung beberapa mode cracking, termasuk mode “Single Crack” untuk fokus pada satu hash kata sandi pada satu waktu, mode “Wordlist” untuk menggunakan daftar kata yang telah ditentukan sebelumnya, dan banyak lagi. Ini sudah diinstal sebelumnya pada sistem Linux. Fitur penting dari John adalah ia dapat secara otomatis mendeteksi jenis dekripsi untuk format umum. Ini menghemat banyak waktu untuk meneliti format hash dan menemukan alat yang tepat untuk mendekripsinya.

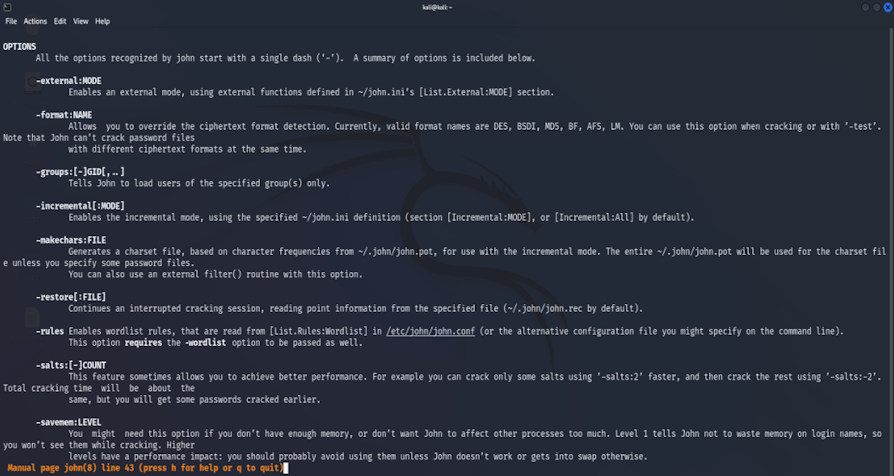

John punya banyak pilihan; Anda bisa mendapatkan deskripsi mendalam tentang keduanya dengan mengetik "man john" dan ringkasan dengan mengetik "john" di terminal.

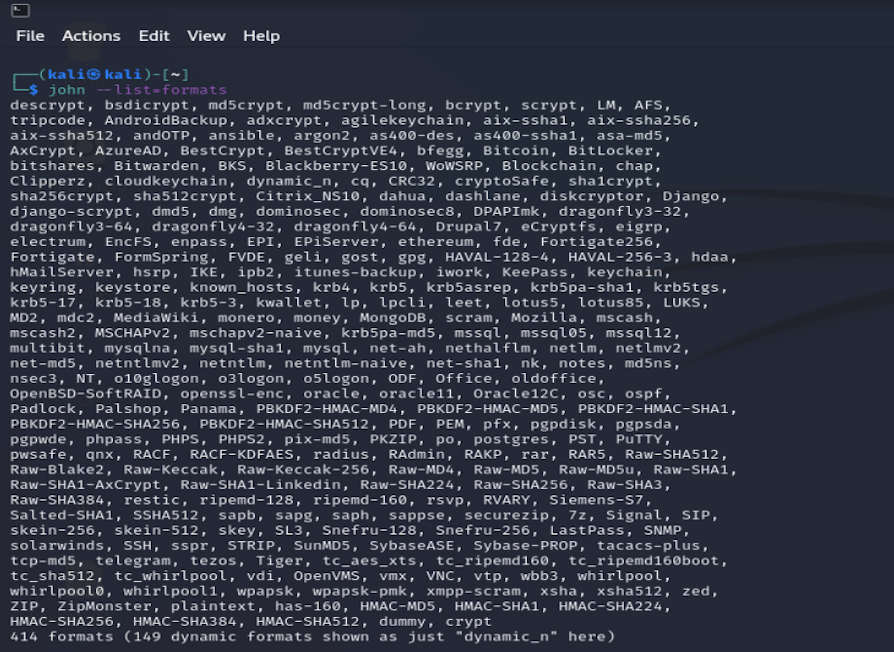

Itu dapat menangani sejumlah besar hash atau format file. "john --list=formats" menampilkan semua opsi yang didukung oleh alat tersebut.

Contoh praktis serangan

Sekarang mari kita coba menggunakan John pada file pdf yang dilindungi kata sandi, “prova.pdf”. File tersebut dilindungi oleh kata sandi “sederhana”, dengan 5 karakter dan 2 angka.

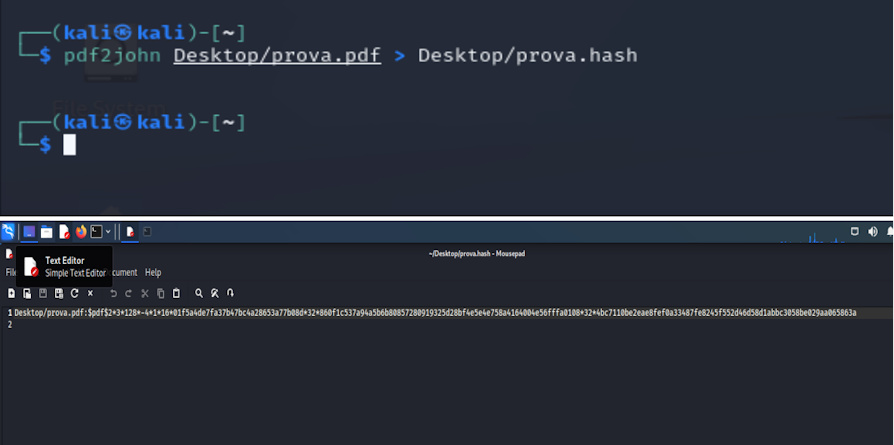

1) Kami menghitung hash file

Isi file “pdf.hash”.

Kita telah melihat sebelumnya bahwa kita dapat melakukan serangan brute force dan serangan kamus, mari kita coba menguji keduanya.

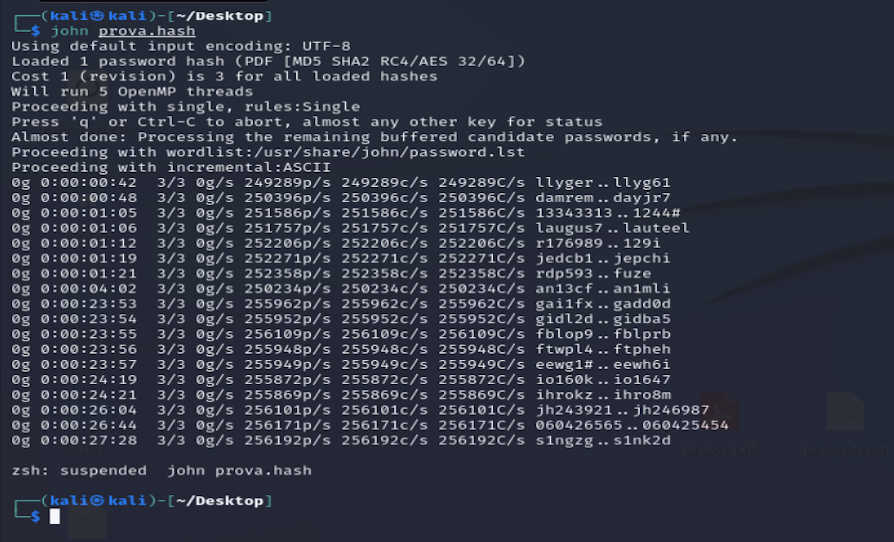

2) Serangan kekerasan

John mencoba setiap kombinasi yang mungkin selama hampir 30 menit, gagal menemukan kata sandinya. Dia bisa melanjutkan lebih lama lagi dan akhirnya menemukannya, tapi bukan itu inti dari contoh ini.

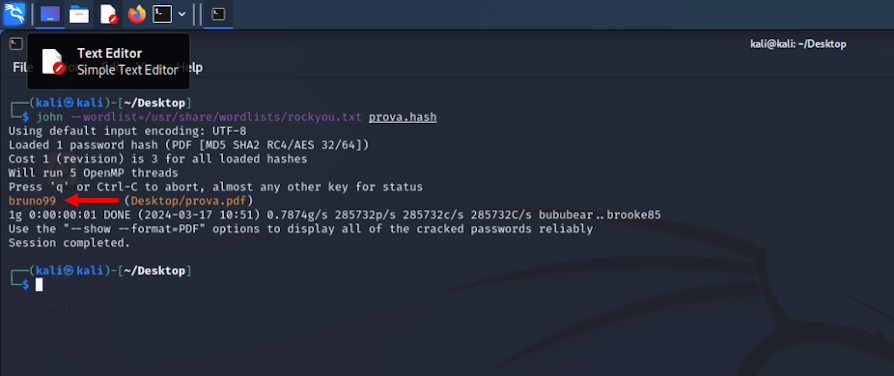

3) Serangan kamus

Dalam serangan kamus, menggunakan file teks open source (https://github.com/zacheller/rockyou), John menguraikan hash tersebut 1 detik.

Hal ini membuat kami memahami betapa pentingnya bagi pengguna jahat untuk tidak hanya memiliki alat yang sesuai untuk menyerang, namun juga memiliki informasi tentang korbannya, untuk membangun kamus "ad hoc". Berbeda dengan serangan brute force yang mencari semua kemungkinan kombinasi karakter, serangan kamus mengeksploitasi pengetahuan spesifik tentang korban. Informasi ini dapat berupa nama, tanggal penting, kata kunci atau informasi pribadi lainnya yang dapat digunakan sebagai password (nama kerabat, hewan peliharaan dll)

Oleh karena itu, memahami serangan kamus dan mengambil langkah untuk mengurangi dampaknya sangat penting untuk melindungi informasi pribadi dan bisnis.

Kiat terakhir untuk menghindari serangan semacam itu

Meningkatkan daya komputasi memerlukan kata sandi yang lebih panjang dan rumit. Beberapa tip utama untuk memilih kata sandi yang kuat adalah:

• gunakan setidaknya 8-12 karakter atau lebih: semakin panjang semakin baik;

• menggunakan kombinasi huruf, angka dan simbol;

• tidak menggunakan kata-kata kamus umum atau informasi pribadi;

• jangan menggunakan kembali kata sandi yang sama pada situs atau aplikasi yang berbeda;

• mengubah kata sandi secara teratur;

• Jika memungkinkan, terapkan autentikasi dua faktor.

Keamanan kata sandi yang kuat merupakan aspek mendasar dalam kehidupan kita sehari-hari. Menerapkan langkah-langkah keamanan lainnya, seperti penggunaan perangkat lunak antivirus, akan semakin meningkatkan perlindungan terhadap ancaman dunia maya; Namun, kita tidak boleh lupa bahwa musuh terburuk manusia di dunia maya adalah manusia itu sendiri, oleh karena itu pertama-tama kita harus bekerja pada diri kita sendiri dan kemudian pada perangkat TI kita.

1 (Sumber: https://www.openwall.com/john/)