Beberapa minggu yang lalu saya menerbitkan artikel berjudul: "Serangan Injeksi SQL: Apa itu?", dengan tulus berpikir untuk mengatakan hal-hal yang diketahui semua orang dan tanpa terlalu mendalami masalah tersebut...

Dalam beberapa minggu terakhir saya harus berubah pikiran!

Faktanya, banyak yang menghubungi saya untuk meminta penjelasan dan tidak percaya tentang kemungkinan melakukan serangan serupa.

Tentu saja Anda akan berkata: "Tapi dari planet mana mereka berasal???!". Saya tidak menghakimi, juga karena Saya sendiri menemukan hal-hal setiap hari, yang kurang lebih dangkal bagi sebagian orang, yang belum pernah saya dengar.

Pertanyaan-pertanyaan utama berfokus pada kemungkinan nyata serangan ini: "Bisakah kamu memberiku contoh?", mereka bertanya padaku...

Inilah kebutuhan untuk menulis sesuatu yang lebih dari apa yang telah dikatakan dalam artikel saya sebelumnya, bukan dari sudut pandang teknis tetapi mengingat beberapa serangan.

Mari kita ambil contoh kasus yang dipublikasikan oleh Pekan Informasi tahun 2009. Sebuah kelompok peretas yang kemungkinan berasal dari Turki, m0sted, menyerang situs web pabrik amunisi Angkatan Darat (Pabrik Amunisi McAlester di McAlester, Oklahoma) dan situs web Pusat Transatlantik Korps Insinyur Angkatan Darat AS, di Winchester.

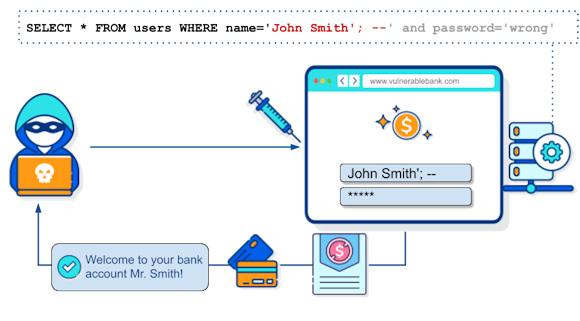

Menurut apa yang dipublikasikan, para peretas menggunakan teknik SQL Injection untuk mengeksploitasi kerentanan dalam database server SQL Microsoft untuk mengakses situs web.

Begitu mereka mendapatkan akses, para peretas memodifikasi beberapa halaman dengan menyisipkan pesan yang menentang Amerika Serikat dan Israel.

Mari kita lihat kasus lainnya. Beberapa tahun kemudian, pada tahun 2011, Sony Pictures mengalami serangan serupa. Sekitar 77 juta akun di jaringan PlayStation disusupi dengan perkiraan kerusakan sekitar $170 juta. Para peretas berhasil mengakses database pengguna dan data pribadi, termasuk kartu kredit. Dalam hal ini Sony yang disalahkan Anonim dari pencurian data kartu kredit tetapi secara terbuka menyatakan bahwa dia tidak bertanggung jawab atas kejadian tersebut.

Tentu saja, karena ini adalah SQLi, sistem yang paling berisiko adalah sistem yang menggunakan database besar. Apa yang lebih besar dari database perusahaan komunikasi seperti penyedia email?

Faktanya, pada tahun 2012 giliran Yahoo! Kelompok hacker yang dikenal sebagai D33D kemungkinan merupakan pelaku serangan terhadap infrastruktur Yahoo, sekitar 400.000 akun telah disusupi dalam serangan tersebut.

Saya dapat melanjutkan dengan contoh-contoh yang lebih baru, tetapi menurut saya akan lebih berguna untuk mengingatkan semua orang bahwa jenis serangan ini terus menjadi salah satu yang paling banyak digunakan dan tampaknya pemrogram dan administrator basis data tidak belajar banyak dari sejarah.

Untuk mendukung apa yang saya katakan, Anda dapat melihat laporannya Trustwave Juni 2023. Berdasarkan jaringan global "honeypots" (botol madu, artinya target palsu untuk menarik peretas), laporan ini menganalisis jenis serangan terhadap basis data di beberapa negara sensitif (Rusia, Ukraina, Polandia, Inggris, Tiongkok, dan Amerika Serikat) berusaha fokus pada metode dan teknik yang digunakan. Bacaan yang menarik bagi yang semakin penasaran.

Terima kasih seperti biasa kepada teman-teman Sicynt.

Untuk memperdalam:

- https://www.itnews.com.au/news/hackers-hit-us-army-websites-146603

- https://www.informationweek.com/it-sectors/anti-u-s-hackers-infiltrate-a...

- https://www.theguardian.com/technology/2011/apr/26/playstation-network-h...

- https://www.theguardian.com/technology/blog/2011/may/05/anonymous-accuse...

- https://www.csmonitor.com/Technology/Horizons/2012/0712/Yahoo-hack-steal...

- https://siliconangle.com/2023/06/13/trustwave-report-finds-attacks-targe...

- https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/honeypot...