Sistem produksi otomatis yang dikelola di Industri 4.0 tentu memiliki jaringan manajemen data dan proses internal/eksternal yang tersedia (resep produksi, siklus manajemen gudang, pengujian otomatis, dll.).

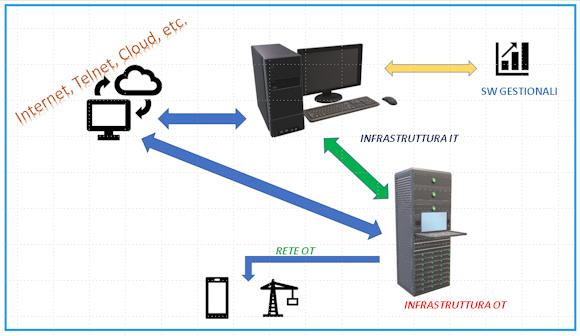

Dalam gambar pembuka adalah mungkin untuk memahami kompleksitas sistem PL lengkap yang dikembangkan menurut standar modern.

Ini berlaku untuk sensor sederhana yang mengirimkan data ke Ruang kendali hingga manajemen terpencil pulau robot, dari mana Server resep untuk posisi baru untuk berbagai robot di pulau dikirim berdasarkan komponen baru yang akan dibangun (misalnya robot pengecatan in-line dalam rantai produksi komponen mobil).

Resep atau nilai data merupakan pengetahuan perusahaan, dan sering kali menjadi dasar keberhasilan proses yang diberikan. Sedangkan untuk pribadi (karyawan, karyawan, manajer, dll) kerahasiaan adalah suatu keharusan, komitmen yang sama harus dibuat untuk menghindari pencurian data yang disimpan di Cloud, arsip lokal, memori yang didistribusikan di berbagai titik jaringan perusahaan. . Hal yang sama berlaku untuk akses: tidak semua orang dapat mengakses tempat-tempat tertentu di mana rahasia industri disimpan, dan hal yang sama berlaku bagi mereka yang ingin mengaksesnya melalui jaringan.

Demikian pula, menjaga integritas data dan struktur yang memproses dan mentransmisikannya juga mendasar: apa yang akan terjadi jika sensor keluar dari kalibrasi dan alih-alih membaca nilai yang benar, ia membaca nilai yang berbeda? Bagaimana jika robot menerapkan resep yang berbeda pada komponen yang diproduksi? Dalam kasus pertama dapat menyebabkan sistem berhenti jika nilai yang dikirim di atas ambang batas tertentu certain peringatan atau alarm. Dalam kasus kedua itu bisa memaksa robot untuk melakukan manuver yang merusak bagian atau robot itu sendiri. Sama seperti kesalahan manusia.

Namun, ada kasus ketiga yang jauh lebih halus sehubungan dengan integritas dan itu adalah konsep "integritas yang jelas": Sistem yang diserang pada dasarnya berfungsi tetapi dalam prosesnya ada nilai yang sering acak itu diubah untuk mendistorsi hasil akhir dari proses. Misalnya, pengujian di akhir jalur produksi, selain limbah alaminya sendiri, akan menuduh limbah karena sinyal palsu yang diberikan oleh sensor dan yang akan dikenali sebagai limbah alami.

Dalam rantai kontrol, tidak ada informasi yang terkait dengan intervensi malware tersembunyi, tetapi sementara itu sama sesekali memberikan kontribusinya terhadap jumlah total potongan yang dibuang, memperparah biaya perusahaan dengan terus-menerus menetes. Atau sebaliknya, kasus yang lebih buruk, seperti malware akan menghasilkan cara acak "baik" sepotong yang sebenarnya "sampah" dan karena itu komponen ini akan ditempatkan di pasar!

Poin ketiga dari triad mengacu pada Ketersediaan: sistem dan data harus tersedia, bahkan setelah serangan. Sebagai aturan praktik yang baik, program PLC atau ICS (Sistem Kontrol Industri) sudah tidak diperlukan, seperti juga semua bagian penting dari jaringan. Tapi praktik dasarnya adalah eksekusi back-up sistem fisik dan diatur dengan cara "artisanal": Menempatkan data pada hard-disk eksternal yang terhubung hanya untuk tujuan ini dan kemudian terputus dan bergantian dengan hard-disk kedua jauh lebih efisien dalam fase pemulihan itu bukan sistem yang mahal dan untuk kecepatan yang dibutuhkan pemulihan seringkali terlalu rumit dan lambat.

Bagaimana melindungi diri sendiri dan dengan strategi apa

Dari atas, titik awalnya adalah CIA dan konsep ini harus jelas dalam pengembangan jaringan OT. Triad paralel harus dipersiapkan sebelumnya dan diperbarui dengan komitmen yang lebih besar:

- Kesadaran

- Conoscenza

- Konteks operasional

Dua komponen pertama mengacu pada faktor manusia: Jika semua operator, di tingkat mana pun, agen dalam sistem OT tidak memiliki kesadaran dan pengetahuan tentang kehalusan keamanan siber dan risiko yang dapat berubah menjadi ancaman atau serangan, tidak ada sistem perlindungan. adalah benar-benar dapat melindungi.

Dasarnya sepele untuk sedikitnya: masing-masing dari kita bertanya-tanya apa yang akan terjadi jika PC yang saya coba nyalakan tidak bisa boot. Apa konsekuensi langsungnya? Yang mana dalam jangka menengah dan panjang? Bagaimana jika PC lini produksi tidak dimulai? Atau seluruh produksi atau sistem kendali mutu?

Menyadari hal ini adalah penghalang pertama terhadap kemungkinan serangan karena memicu mekanisme pertahanan diri dengan pencarian untuk mengetahui cara melindungi diri sendiri, menerapkan untuk menerapkan perlindungan dan juga memperbarui dengan menyarankan atau menyetujui manajer TI, berdasarkan aplikasi konteks, seperti risiko nyata yang mungkin terjadi dan mungkin tindakan mitigasi yang mungkin dilakukan.

Sambil menyerahkan definisi struktur dan manajemen PL kepada teknisi ahli, kebijakan keamanan perusahaan harus dibuat oleh Anda sendiri Papan yang harus melibatkan dan memberdayakan.

Setelah bagian "penginjilan", saran-saran datang secara spontan dari berbagai aktor dan oleh karena itu ternyata:

- Sensor analog yang hanya menyediakan data dalam format analog (misalnya klasik 4-20 mA) atau digital (tetapi hanya dalam output) tanpa kemungkinan dikalibrasi dari jarak jauh, jauh lebih aman daripada sensor dalam logika IoT (Internet of Things);

- Sensor atau sistem dalam logika IoT sangat berkinerja dibandingkan dengan yang sebelumnya, tetapi mereka harus dilindungi dengan kata sandi khusus dan semua komunikasi harus dienkripsi;

- Semua kata sandi sensor dan sistem yang disediakan secara default oleh pemasok harus diubah sejak penggunaan pertama;

- Setiap kali sistem atau sensor tertentu diakses untuk perubahan proses, kalibrasi atau pemeliharaan prediktif atau akses jarak jauh melalui jalur eksternal, pengaturan keamanan dan kata sandi harus diubah;

- Proses sebagaimana dimaksud dalam angka 4, jika diotomatisasi, harus melalui sistem internal perusahaan;

- Prosedur pencadangan formal yang sesuai, baik fisik atau di cloud atau di banyak entitas, harus diterapkan dan diverifikasi.

Last but not least, yang sebenarnya merupakan mata rantai lemah dari semua hal di atas dan untuk alasan ini kami menunjukkannya sebagai pengingat terakhir, faktor manusia (baik sebagai kemungkinan kesalahan dan sebagai tindakan yang telah ditentukan) memainkan peran mendasar dalam keamanan TI dan terutama dalam sistem OT karena didistribusikan baik sebagai Jaringan IT dan fisik untuk semua fase dan lokasi produksi.

L 'Ancaman Orang Dalam harus dinilai dengan tepat dan konsekuensi yang mungkin terjadi diramalkan dan dikurangi dengan pendekatan formal dan sangat fleksibel berdasarkan situasi kontinjensi.

Baca juga: "Kerahasiaan - Integritas - Ketersediaan Teknologi Operasi dari perspektif Industri 4.0: bagian pertama"

Bibliografi

[1] Serangan Worm Stuxnet pada Fasilitas Nuklir Iran (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Apa itu Triad CIA? Didefinisikan, Dijelaskan, dan Dieksplorasi (forcepoint.com)