Dengan studi ini kami ingin mengajak Anda untuk mempelajari lebih lanjut tentang dunia Operational Technology (OT) dengan referensi khusus untuk keamanan siber.

Kajian ini dibagi menjadi dua artikel. Yang pertama mencakup pengenalan singkat tentang pentingnya pengelolaan data dalam proses bisnis, untuk melanjutkan untuk menggambarkan proses industri di industri 4.0.

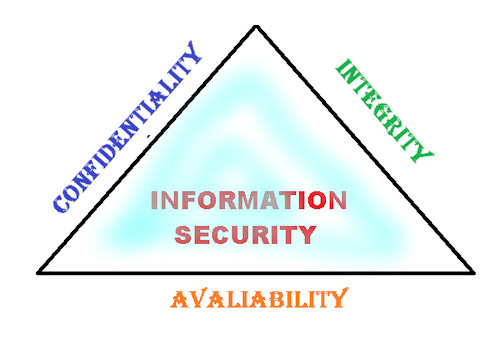

Dalam paragraf The CIA Concept from Cyber security to the industrial process kita memasuki inti permasalahan dengan menggambarkan hubungan antara Confidentiality, Integrity dan Availability.

Dalam artikel kedua kita membahas beberapa contoh serangan terhadap sistem PL dan kemungkinan konsekuensinya. Akhirnya, beberapa tips tentang strategi yang harus diikuti untuk melindungi diri sendiri.

Namun, tanpa ingin panjang lebar, kami berharap ringkasan kerja ini bermanfaat bagi mereka yang mendekati keamanan siber di dunia Industri 4.0.

Bacaan yang baik.

Pengenalan

Dalam proses industri, pengelolaan data yang disediakan oleh berbagai sensor merupakan dasar untuk kontrol proses itu sendiri, untuk meramalkan kegiatan pemeliharaan dalam logika prediktif dan untuk dapat menetapkan kualitas produk akhir.

Oleh karena itu, data yang disediakan oleh sensor tunggal bukan hanya angka tetapi merupakan titik awal untuk serangkaian analisis yang melibatkan seluruh proses bisnis, mulai dari pemeliharaan hingga kualitas hingga proses penjualan itu sendiri hingga kekayaan intelektual.

Jika di masa lalu sensor terdiri dari sistem tangan atau digital mekanis "berdiri sendiri", di mana hal di atas sebagian besar dikelola oleh manusia berkat keterampilan khusus, hari ini data berjalan di jaringan, dapat diproses dan dibagikan , dapat membantu kegiatan remote control serta pemeliharaan prediktif dan pada akhirnya dapat membantu proses manajemen dan pengambilan keputusan perusahaan. Evolusi ini sekarang disebut Industri 4.0 dan terhubung dengannya juga proses bisnis perbaikan dan digitalisasi, juga dibantu oleh dana publik. Pada Gambar. 1 evolusi yang dibahas di atas ditunjukkan dalam garis waktu.

Tetapi, karena semua yang ada di jaringan secara teoritis dapat dilanggar, apakah sensor atau transduser tunggal dari sistem juga demikian? Seberapa amankah jaringan OT (Operation Technology) dapat dipertimbangkan? Apa tingkat keamanan yang dibutuhkan oleh standar saat ini dan bagaimana mempersiapkan evolusi di masa depan?

Jika di masa lalu kita telah melihat sensor tekanan yang menunjukkan nilai yang salah dengan sengaja untuk melindungi nilai sebenarnya dan oleh karena itu kekayaan intelektual dari proses yang didedikasikan untuk sensor tersebut, apakah logika ini masih masuk akal saat ini dalam sistem yang dapat dikelola dari jarak jauh?

Apa yang diajarkan oleh kasus virus Stuxnet [1] atau ransomware yang memblokir sistem manajemen Colonial Pipeline [2]? Tanpa membahas kasus seperti itu, dalam diskusi singkat ini kami ingin menunjukkan elemen dasar dari strategi perlindungan yang, di luar proposal pasar, dapat menjadi panduan untuk penggunaan yang benar dari teknologi yang tersedia. Contoh aplikasi akan membantu untuk memahami konsep yang tercakup dan fase Peringatan Dini dan Tanggap Insiden.

Proses industri di industri 4.0

Istilah Industri 4.0 menunjukkan serangkaian tindakan untuk meningkatkan seluruh proses bisnis melalui penerapan alat dan konsep mutakhir yang merupakan bagian dari paket yang diidentifikasi oleh Komunitas Eropa dengan istilah "Teknologi Pengaktifan". Singkatnya, teknologi ini tercantum di bawah ini:

- Solusi manufaktur canggih: semua teknologi manufaktur canggih, termasuk robotisasi dan logistik otomatis

- Manufaktur aditif: Penggunaan dan pengembangan sistem produksi melalui pencetakan 3D dan dengan penggunaan berbagai jenis bahan di sektor teknologi tinggi.

- Augmented reality: Sistem simulasi 3D dan lingkungan augmented reality untuk membantu operator melakukan pekerjaan mereka dengan meningkatkan keselamatan dan mengurangi kesalahan.

- Simulasi: Simulasi interaksi antara mekanisme yang berbeda yang ditujukan untuk integrasi

- Integrasi horizontal dan vertikal: Integrasi horizontal dan vertikal antara berbagai komponen proses produksi untuk meningkatkan keselamatan, keandalan, dan produktivitas.

- Internet industri: penggunaan internet untuk komunikasi internal dan eksternal yang aman.

- Cloud: implementasi semua teknologi penyimpanan dan manajemen / analisis melalui penggunaan komputasi awan,

- Keamanan cyber: Dari dua poin sebelumnya, kebutuhan untuk meningkatkan keamanan data adalah hal yang wajar.

- Big Data Analytics: Pengelolaan data dalam jumlah besar melalui sistem terbuka yang memungkinkan prakiraan atau prediksi.

Semua hal di atas merupakan bagian dari latar belakang teknologi yang harus dimiliki perusahaan agar dapat bersaing di pasar.

Kebutuhan yang dihasilkan untuk investasi baru berjalan seiring dengan meningkatnya paparan data perusahaan terhadap kemungkinan serangan eksternal. Perusahaan menengah dan besar menangani area kritis mereka secara terstruktur dan berinvestasi dalam sistem personel dan perlindungan, juga dibantu oleh berbagai inisiatif publik nasional dan internasional, seperti UU Sabbatini [3] atau Industri 4.0.

Masalah bagi perusahaan kecil pada dasarnya adalah salah satu pendekatan terhadap sistem, yang saat ini tidak memiliki budaya dasar yang tersebar luas tentang keamanan TI, sering kali diselesaikan dengan antivirus yang diinstal pada PC atau server dan konsultan eksternal.

Sayangnya pada tingkat Keamanan Cyber pertarungan tidak seimbang: waktu serangan sebenarnya dari penjahat di internet jauh lebih cepat daripada evolusi antivirus atau intervensi teknisi. Sebelum intervensi apa pun, seorang peretas memiliki banyak waktu untuk mengatur serangan, sementara mereka yang harus mempertahankan sistem mereka umumnya harus merespons dan memulihkan diri dengan cepat. Kerusakan yang disebabkan oleh beberapa jenis serangan terhadap proses produksi di bidang OT lebih besar dibandingkan dengan pencurian sederhana data perusahaan yang dilakukan dengan email atau pemblokiran PC rumahan.

Risiko serangan terhadap sistem PL berkisar dari menghalangi produksi hingga merusak bagian-bagian pabrik hingga penghancuran pabrik itu sendiri dan seluruh siklus produksi dengan kemungkinan konsekuensi lingkungan dan teritorial.

Dua kasus yang disebutkan dalam pendahuluan (Stuxnet dan Colonial Pipeline) sangat mencolok dan bahkan telah mendunia: serangan jenis ini sangat sulit untuk dilawan. Namun dalam mendekati pengembangan dan pemeliharaan sistem OT, komponen keamanan TI harus mendasar dan selalu hadir dalam semua tindakan individu dari semua aktor individu dan budaya keselamatan yang diperlukan harus menjadi dasar untuk mendukung perkembangan yang harmonis dari konsep Industri 4.0 . Peristiwa yang dikutip tidak boleh dipahami secara pesimis, berpikir bahwa "... jika mereka berhasil menembus pembangkit listrik tenaga nuklir atau sistem distribusi nasional yang strategis, tindakan apa pun yang saya lakukan tentu tidak efektif" seperti pepatah "PC aman jika tidak berjejaring”. Sebaliknya, kesadaran yang lebih besar akan risiko diperlukan, penilaian yang cermat terhadap kemungkinan konsekuensi spesifik dan oleh karena itu tindakan penangkal, pemulihan, dan mitigasi yang diperlukan. Penelitian yang dilakukan sejauh ini di bidang Keamanan Cyber membantu kami dalam hal ini, elemen dasar yang harus diketahui dan diterapkan secara spontan seperti pemrosesan sistem OT selama operasinya.

Konsep CIA dari keamanan Cyber proses industri

Perkembangan keamanan siber telah berjalan seiring dengan perkembangan teknologi baik teknik serangan maupun pertahanan. Jika saja dalam beberapa tahun terakhir telah menjadi topik umum diskusi, secara historis kebutuhan untuk mencuri / memanipulasi informasi dan kemungkinan pertahanan memiliki akar yang sangat jauh (kode dan kriptografi praktis telah lahir sejak zaman Babilonia jika tidak lebih awal). Presentasi perkembangan cybersecurity selama beberapa dekade terakhir dapat ditemukan di [4].

Salah satu konsep dasar, yang berlaku dalam kenyataan di semua bidang manajemen informasi, yang telah dikembangkan dan harus menjadi titik awal dari setiap sistem informasi yang bertujuan untuk mengelola data secara aman, adalah triad CIA [5], akronim yang dalam bahasa Inggris dijelaskan sebagai: Kerahasiaan - Integritas - Ketersediaan

Salah satu konsep dasar, yang berlaku dalam kenyataan di semua bidang manajemen informasi, yang telah dikembangkan dan harus menjadi titik awal dari setiap sistem informasi yang bertujuan untuk mengelola data secara aman, adalah triad CIA [5], akronim yang dalam bahasa Inggris dijelaskan sebagai: Kerahasiaan - Integritas - Ketersediaan

Atau dalam bahasa Italia: Kerahasiaan - Integritas - Ketersediaan.

Serangkaian tiga tindakan mewakili dasar keamanan TI, di semua tingkatan dan dengan perkembangan spesifik yang diperlukan berdasarkan apa dan seberapa banyak yang harus diamankan.

Namun, triad ini menemukan salah satu ekspresi terbaiknya dalam PL dan proses industri: tidak ada proses industri yang dapat tersedia untuk semua orang (kurangnya kerahasiaan), dengan kemungkinan variasi diperkenalkan dengan cara yang jahat atau bahkan tidak disadari (kurangnya integritas) dan tidak tersedia. .

Proses industri yang tidak memiliki tiga serangkai ini sebagai dasarnya berpotensi menjadi proses yang tidak hanya berisiko bagi perusahaan tetapi juga bagi masyarakat itu sendiri: pikirkan apa yang akan terjadi jika virus dapat memanipulasi sistem peningkatan tekanan yang tidak terkendali di tangki bensin. o campur tangan pada sistem penyaringan sebelum uap proses dilepaskan ke atmosfer!

Kami mengembangkan tiga komponen dalam logika CIA untuk membuatnya eksplisit dalam sistem PL.

Jika Sistem OT dimaksudkan sebagai Teknologi Operasi di dasar sistem produksi dan manajemen perusahaan dan dikandung dalam logika Industri 4.0, perhatian pertama harus pada model implementasi CIA dalam semua aspeknya. Perhatian kedua harus menjadi analisis konstan, tinjauan dan verifikasi ulang CIA di semua komponennya. Kekhawatiran ketiga adalah… tidak ada satu hari pun yang berlalu tanpa hal-hal di atas dilakukan dan diperiksa ulang tepat waktu.

Tetapi mengapa triad lebih penting dalam sistem PL daripada dalam sistem informasi perusahaan normal?

Kami akan membicarakannya di artikel selanjutnya.

Bibliografi

[1] Serangan Worm Stuxnet pada Fasilitas Nuklir Iran (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] Apa itu Triad CIA? Didefinisikan, Dijelaskan, dan Dieksplorasi (forcepoint.com)