Dunia teknologi, khususnya keamanan siber, kini penuh dengan akronim dan akronim yang membuat dialog antar praktisi di sektor tersebut nyaris menjadi bahasa asing.

Tujuan artikel ini adalah untuk mengklarifikasi beberapa di antaranya, yang berkaitan dengan beberapa inisiatif penting perusahaan tidak ada keuntungan MITER Amerika.

Didirikan pada tahun 1958 untuk mendukung pemerintah federal dalam hal teknologi canggih dalam kaitannya dengan masalah keamanan nasional, selama lebih dari enam dekade keberadaannya, MITRE telah menghidupkan banyak proyek, baru-baru ini memainkan peran utama dalam mendukung perusahaan di lapangan. keamanan siber dengan lima inisiatif yang sangat penting.

Sebelum menganalisis akronim, mencoba membedah isinya, penting untuk memahami konsep yang mewakili benang merah di balik inisiatif ini: rantai kompromi atau rantai pembunuhan.

Ketika datang ke serangan cyber, kehadiran strategi serangan sekarang mapan, yang berkembang dari waktu ke waktu dalam beberapa fase yang sangat spesifik.

Seperti yang sudah diilustrasikan oleh Alessandro Rugolo dan Lino Porceddu dalam artikel yang bagus Maret lalu, mengidentifikasi aktivitas penyerang sedini mungkin dalam rantai kompromi memungkinkan pengorganisasian langkah-langkah yang sangat efektif untuk melawan serangan dan mengurangi kerusakan.

Untuk melakukan ini, sangat penting untuk mengidentifikasi jenis lawan berdasarkan taktik, teknik dan prosedur yang digunakan. Dan inilah isi dari akronim yang sangat sering digunakan: TTP.

Le taktik mereka tentang memahami tujuan lawan.

Le Teknik mereka menyangkut bagaimana lawan mencapai tujuan.

Le Prosedur mereka tentang cara taktik dioperasikan.

Tema TTP dan pentingnya untuk dapat mengidentifikasi mereka dibawa oleh Orazio Danilo Russo dalam sebuah artikel menarik Mei lalu.

Memahami rantai kompromi dan TTP memungkinkan Anda untuk menghargai nilai luar biasa dari lima inisiatif keamanan siber utama MITRE.

Yang pertama - terkenal dan populer - telah menjadi titik acuan selama dua puluh dua tahun, sebuah mercusuar cyber untuk menavigasi banyak kerentanan yang menimpa infrastruktur dan perangkat lunak dari semua jenis. Saya berbicara tentang CVE, akronim untuk Kerentanan dan Eksposur Umum: kumpulan lubang keamanan berbasis web yang terpusat, diatur agar dapat dicari dan dicari dengan cepat berdasarkan berbagai kriteria.

Untuk memberikan gambaran tentang pekerjaan raksasa di balik inisiatif ini, lihat saja grafik di bawah ini yang menunjukkan tren kerentanan yang tercatat dari waktu ke waktu hingga tahun lalu:

Akronim kedua yang merupakan sumber informasi yang sangat baik untuk pembela cyber adalah yang sangat terkenal ATT & CK, apa artinya Taktik, Teknik & Pengetahuan Umum Bermusuhan.

Ringkasan online yang mewakili dalam skema yang sangat baik dibangun dan dapat digunakan taktik khas penyerang, merinci teknik yang paling umum digunakan untuk masing-masing. Masing-masing dari dua pengelompokan ini memberikan konteks yang memungkinkan pemetaan apa yang diamati di lapangan.

Sebagai contoh, mari kita asumsikan kita menggali lebih dalam taktik Akses Awal, yang menjelaskan bagaimana penyerang memperoleh jalur akses pertama ke infrastruktur korban.

Salah satu teknik yang dijelaskan dalam set ini adalah phishing, dari berbagai bentuk yang saya tulis dalam artikel baru-baru ini, yang memanfaatkan rekayasa sosial melalui aplikasi komunikasi dan perpesanan. Dalam konteks ini, beberapa sub-teknik dibedakan, seperti Spearphishing Attachment - yang menyerang korban melalui lampiran (misalnya email) yang dipersenjatai untuk terlibat dalam perilaku jahat saat dibuka.

Untuk memperdalam inisiatif yang menarik ini saya tunjukkan artikel lain oleh Orazio Danilo Russo Juni lalu didedikasikan untuk inisiatif ATT & CK.

Akronim ketiga, tentu kurang dikenal daripada dua yang pertama tetapi sama pentingnya untuk mempersenjatai pertahanan dunia maya, adalah CAR - diperluas di Repositori Analisis Cyber.

Ini adalah perpustakaan analitik yang sangat berguna, yaitu model untuk analisis data yang tersedia baik sebagai kode semu dan dalam implementasi praktis yang siap digunakan di platform paling umum untuk korelasi data - seperti sistem SIEM ( Informasi Keamanan & Manajer Peristiwa).

Dimodelkan pada matriks ATT & CK untuk identifikasi TTP yang berlawanan, repositori ini terdiri dari elemen yang berisi fitur khas dari peristiwa kompleks yang ingin kita deteksi. Salah satu contohnya adalah menulis file batch ke direktori Windows System32: meskipun file batch tidak berbahaya, mereka sangat jarang dibuat di direktori sistem setelah menginstal sistem operasi.

Untuk memantau kemunculannya, cukup lihat halaman CAR yang didedikasikan untuk acara ini di tautan MOBIL-2021-05-002 untuk memiliki semua modul untuk platform yang berbeda.

Inisiatif keempat yang kami pertimbangkan adalah MENGIKUTSERTAKAN: ini bukan akronim tetapi nomenklatur konseptual. Idenya adalah untuk menyediakan metodologi untuk menganalisis dan merencanakan tindakan untuk melawan, menipu, dan membelokkan lawan.

Dengan memproses perilaku penyerang yang diamati di lapangan, ENGAGE memungkinkan Anda untuk bertindak di tiga level:

memahami bagaimana penyimpangan, penipuan, dan kontras penyerang dapat memasuki strategi dunia maya suatu organisasi

cara melawan penyerang

memahami bagaimana alat penipuan dunia maya yang digunakan oleh suatu organisasi selaras dengan strategi MITER ENGAGE.

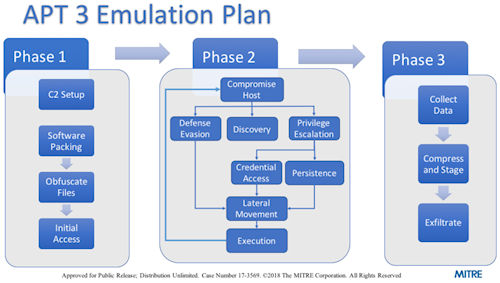

Inisiatif AEP, akronim yang berarti Rencana Emulasi Musuh.

Secara formal merupakan sumber daya ATT & CK, ini mewakili sekumpulan dokumen untuk memodelkan aktivitas pengujian ketahanan serangan berdasarkan strategi yang digunakan oleh kelompok yang dikenal.

Dengan cara ini, perusahaan akan dapat menguji sistem pertahanan mereka seolah-olah mereka benar-benar menjadi sasaran para pelaku di lanskap ancaman siber.

Diagram (gambar) mengilustrasikan bagaimana fase yang berbeda dari tes ini akan dilakukan, ingin mensimulasikan aktivitas aktor yang dikenal sebagai APT3 - kelompok penyerang Tiongkok yang dikenal sejak 2015.

Diagram (gambar) mengilustrasikan bagaimana fase yang berbeda dari tes ini akan dilakukan, ingin mensimulasikan aktivitas aktor yang dikenal sebagai APT3 - kelompok penyerang Tiongkok yang dikenal sejak 2015.

Mempersenjatai pertahanan organisasi untuk meningkatkan kematangannya di lingkungan cyber sehubungan dengan pencegahan dan pemulihan, dan ketahanannya sehubungan dengan kecepatan deteksi dan respons terhadap anomali dapat menjadi aktivitas yang sangat kompleks.

Memahami nilai luar biasa dari inisiatif MITRE ini dan bagaimana menggabungkannya dengan proses dan sumber daya yang sudah ada sangat penting untuk mengurangi kompleksitas ini dengan cara yang sangat efektif.