Setelah dua tahun absen, malware yang merusak Shamoon (W32, Distortack B) muncul kembali 10 Desember dalam gelombang serangan baru pada target di Timur Tengah. Serangan Shamoon terbaru ini sangat merusak karena melibatkan "penyapu" baru (Trojan). Filerase) yang bertanggung jawab untuk menghapus file dari komputer yang terinfeksi sebelum malware Shamoon ubah Master Boot Record.

Berita tentang serangan tersebut pertama kali muncul pada 10 Desember ketika beberapa perusahaan minyak dan gas mengatakan mereka telah terkena serangan dunia maya terhadap infrastruktur mereka di Timur Tengah.

Tidak seperti serangan sebelumnya Shamoon, serangan-serangan terbaru ini melibatkan malware penghapus bagian kedua yang baru (Trojan. Filerase). Malware ini, seperti yang disebutkan, menghapus dan menimpa file di komputer yang terinfeksi. Sementara itu, Shamoon hapus rekaman master boot komputer, sehingga tidak dapat digunakan.

Penambahan wiper Filerase membuat serangan ini lebih merusak daripada menggunakan malware saja Shamoon. Sedangkan komputer terinfeksi oleh Shamoon mungkin tidak dapat digunakan, file pada hard drive Anda dapat dipulihkan. Namun, jika file pertama kali dihapus oleh malware Filerase, pemulihan menjadi tidak mungkin.

Filerase itu disebarkan melalui jaringan korban dari komputer awal menggunakan daftar komputer jarak jauh. Daftar ini hadir dalam bentuk file teks dan unik untuk setiap korban, yang berarti bahwa penyerang dapat mengumpulkan informasi ini selama fase pengintaian sebelum intrusi. Daftar ini pertama kali disalin dari komponen yang disebut OCLC.exe dan kemudian diteruskan ke alat lain yang disebut spreader.exe.

Tidak boleh dilupakan bahwa metode serangan mengikuti, bagaimanapun, selalu rantai serangan klasik.

Sejarah:

Shamoon (W32.Disttrack) pertama kali muncul pada tahun 2012 ketika digunakan dalam serangkaian serangan yang mengganggu di sektor energi Saudi.

Di balik serangan-serangan ini, Microsoft Threat Intelligence telah mengidentifikasi kelompok yang dikenal sebagai TERBIUM, nama yang ditetapkan oleh Microsoft sendiri berdasarkan kriteria di mana istilah yang digunakan mengacu pada nama-nama unsur kimia.

Microsoft Threat Intelligence telah mengamati bahwa malware yang digunakan oleh TERBIUM, dijuluki "Depriz", menggunakan kembali berbagai komponen dan teknik yang sudah terlihat dalam serangan 2012 dan telah sangat disesuaikan untuk setiap organisasi.

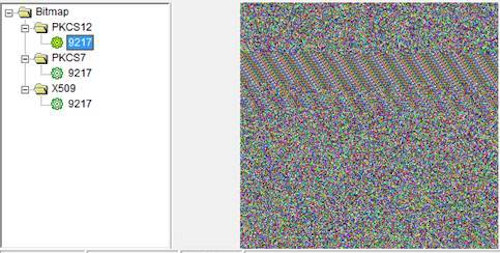

Bagaimanapun, komponen malware adalah 3 dan telah diterjemahkan sebagai berikut:

PKCS12 - komponen penghapus disk yang merusak

PKCS7 - modul komunikasi

X509 - varian 64-bit dari Trojan / implant

Karena kredensial telah dimasukkan ke dalam malware, tentu saja, diduga kredensial itu sendiri telah dicuri sebelumnya.

Setelah TERBIUM memiliki akses ke organisasi, rantai infeksi dimulai dengan menulis file yang dapat dieksekusi disk yang berisi semua komponen yang diperlukan untuk melakukan operasi penghapusan data. Komponen-komponen ini dikodekan dalam executable dalam bentuk gambar palsu.

Setelah TERBIUM memiliki akses ke organisasi, rantai infeksi dimulai dengan menulis file yang dapat dieksekusi disk yang berisi semua komponen yang diperlukan untuk melakukan operasi penghapusan data. Komponen-komponen ini dikodekan dalam executable dalam bentuk gambar palsu.

Bahkan jika tingkat kerusakan yang disebabkan oleh serangan ini, di seluruh dunia, masih belum diketahui, seperti dalam banyak kasus lainnya adalah mungkin untuk mengurangi risiko serangan menggunakan sistem, proses dan solusi yang mengeksploitasi teknologi baru dan yang menjamin untuk meningkatkan tingkat keamanan dan untuk mengetahui secara real time apa yang terjadi pada sistem.

Oleh karena itu perlu untuk menentukan strategi keamanan yang mencakup masing-masing bidang Serangan Rantai Bunuh dan, di atas semuanya, untuk tidak memikirkan mempertahankan diri dengan sistem yang tidak mengeksploitasi solusi Kecerdasan Ancaman berdasarkan Kecerdasan Buatan dan Pembelajaran Mesin. Dalam skenario yang sangat berubah di mana penyerang mengeksploitasi teknologi baru dan canggih, tidak mungkin lagi mempertahankan diri dengan menggunakan sistem dengan kekuatan yang sama.

Karena serangan telah dilakukan pada arsitektur berbasis Microsoft, saya merasa terdorong untuk memberikan solusi yang disarankan Microsoft dalam kasus ini. Jelas, setiap orang dapat menggunakan solusi serupa dari vendor lain. Namun, yang penting adalah selalu ingat

- melindungi identitas dengan mengaktifkan setidaknya otentikasi multi-faktor;

- melindungi layanan otentikasi menggunakan sistem analisis perilaku;

- melindungi titik akhir dengan sistem yang mampu mengendalikan pergerakan lateral, eskalasi hak istimewa, upaya pencurian identitas dan tiket;

- memperbarui sistem operasi ke versi terbaru dari model Perusahaan, memungkinkan semua fitur keamanan;

- melindungi surat melalui penggunaan solusi anti-phishing berdasarkan konsep sandboxing;

- di mana ada arsitektur hybrid, gunakan sistem CASB (Cloud Access Broker).

Tetap jelas bahwa solusi dan produk tidak cukup tetapi juga melayani dan di atas semua pelatihan, sensitivitas terhadap tema yang, sayangnya, hadir dalam kehidupan sehari-hari dan kesediaan untuk mengubah pendekatan terhadap masalah yang paling sesuai dengan skenario. saat ini.