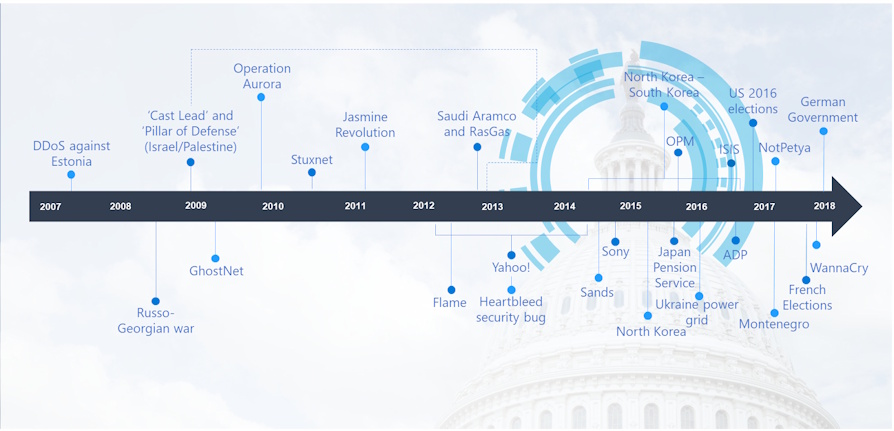

“Ada perang diam. Senjata tidak terlihat, penyebaran fluida dan sulit untuk diidentifikasi. Ini mungkin tampak seperti cerita mata-mata baru, namun peristiwa-peristiwa seperti serangan cyber yang terjadi selama pemilihan Amerika terakhir hanyalah beberapa episode perang cyber yang paling mencolok, sebuah realitas di tengah-tengah antara spionase dan tindakan perang. China, Korea Utara, Amerika Serikat, Rusia, anjing gembur, tentara bayaran web. Skenarionya luas dan rumit ". Ini adalah deskripsi dari buku "Perang Cyber, Perang yang akan datang" oleh Aldo Giannuli dan Alessandro Curioni dan ini sangat mewakili skenario yang kita saksikan dari tahun 2007 hingga hari ini.

Dalam skenario ini dicangkokkan apa yang kita saksikan pada hari-hari ini antara AS dan Iran, itulah yang dapat kita definisikan sebagai konflik hibrid baru yang memiliki matriks politik yang jelas. Jadi, menindaklanjuti apa yang ditulis beberapa hari yang lalu oleh Alessandro Rugolo (v.articolo), mari kita coba selidiki, juga dari sudut pandang teknis, apa yang terjadi hari ini.

Pemerintah Amerika Serikat mengeluarkan peringatan keamanan selama awal tahun akhir pekan, peringatan terhadap kemungkinan tindakan terorisme dan serangan dunia maya yang dapat dilakukan oleh Iran setelah pembunuhan Jenderal Qassim Suleimani, yang terjadi di bandara Baghdad oleh Angkatan Darat Amerika Serikat pada hari Jumat 3 Januari. Serangan udara yang mengakibatkan kematian Jenderal Suleimani terjadi setelah protes keras dan serangan oleh para pendukung Iran terhadap kedutaan Amerika di Baghdad.

Setelah pembunuhan Jenderal Suleimani, kepemimpinan Iran dan beberapa organisasi ekstrimis yang berafiliasi dengan pemerintah secara terbuka menyatakan bahwa mereka berniat membalas dendam terhadap Amerika Serikat sedemikian rupa sehingga DHS (Departemen Keamanan Dalam Negeri) mengatakan bahwa "Iran dan mitranya, seperti Hizballah, mereka memiliki semua keterampilan untuk melakukan operasi cyber terhadap Amerika Serikat. "

Tanpa bayang-bayang keraguan, Infrastruktur Kritis adalah target utama dan, sekali lagi menurut DHS, skenario serangan yang mungkin dapat mencakup "pencarian dan perencanaan terhadap infrastruktur dan serangan yang ditargetkan oleh dunia maya terhadap sejumlah target yang berbasis di AS."

"Iran memiliki program komputer yang solid dan dapat melakukan serangan cyber terhadap Amerika Serikat," kata DHS. "Iran setidaknya mampu melakukan serangan dengan efek sementara yang mengganggu infrastruktur kritis di Amerika Serikat."

Meskipun Sekretaris Keamanan Dalam Negeri Amerika Serikat Chad F. Wolf mengatakan bahwa "tidak ada ancaman spesifik dan kredibel bagi negara itu," alarm tersebut dikemukakan oleh Sistem Penasihat Terorisme Nasional (NTAS) juga memperingatkan bahwa "serangan di AS dapat terjadi dengan sedikit atau tanpa peringatan".

Perusahaan keamanan dunia maya, seperti Crowdstrike dan FireEye, percaya bahwa serangan dunia maya di masa depan kemungkinan akan menghantam infrastruktur AS yang kritis, kemungkinan besar menggunakan malware yang merusak dan menghapus data, seperti kelompok peretas yang disponsori Iran. mereka akan melakukan di masa lalu terhadap target lain di Timur Tengah.

Apa yang mungkin tidak begitu terkenal adalah fakta bahwa kelompok peretasan Iran telah berulang kali menyerang target A.S. selama setahun terakhir, meskipun spionase dunia maya telah menjadi dua motivasi utama (Pustakawan Hening) dan atas dasar keuangan lainnya melalui kelompok cybercriminal (Grup ransomware SamSam).

Joe Slowik, pemburu malware ICS untuk Dragos, menyarankan bahwa Amerika Serikat harus mengambil pendekatan proaktif dan mencegah beberapa serangan dunia maya.

"Amerika Serikat atau elemen-elemen yang terkait dengan Amerika Serikat dapat menggunakan periode ketidakpastian Iran ini untuk mengganggu atau menghancurkan komando dan mengendalikan node atau infrastruktur yang digunakan untuk mengendalikan dan meluncurkan serangan cyber pembalasan, membatalkan kemampuan itu sebelum dapat mengambil tindakan," katanya. kata Slowik dalam sebuah posting di blog diterbitkan Sabtu lalu.

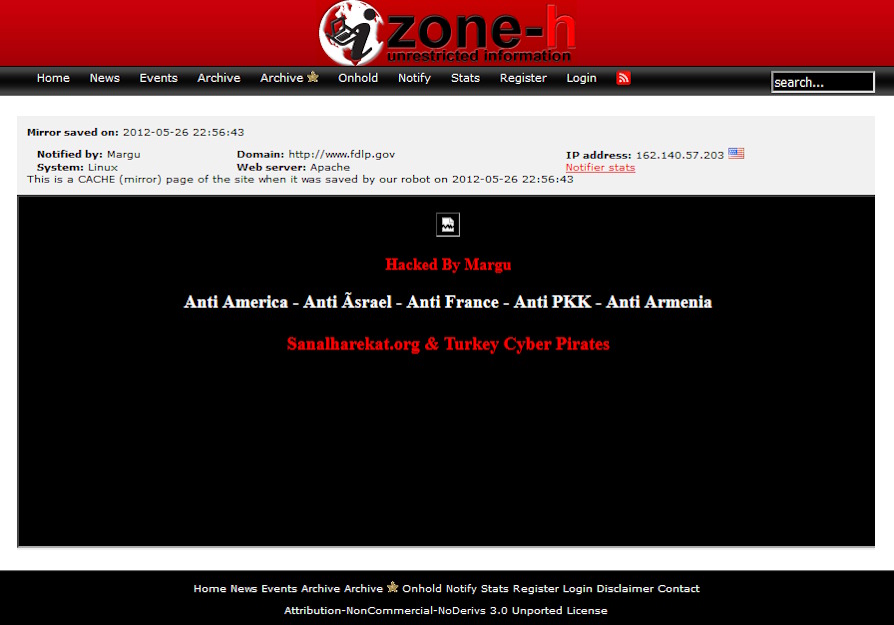

Di bagian hilir artikel ini, tidak ada balasan dari kelompok peretas yang merujuk pada pemerintah Iran meskipun kami telah melihat beberapa serangan dunia maya tingkat rendah yang terjadi selama akhir pekan lalu, dalam bentuk pengrusakan beberapa situs web.

Di antaranya, yang paling signifikan adalah portal resmi pemerintah, Program Perpustakaan Federal Penyimpanan (FDLP). Menurut analisis yang dilakukan yang kami jelaskan di bawah ini, instalasi Joomla yang sudah usang berjalan di portal FDLP dan, kemungkinan besar, mengeksploitasi kerentanan yang ditentukan oleh kurangnya pembaruan Joomla sendiri bahwa peretas melakukan perusakan.

Bagaimanapun, adalah adil untuk menunjukkan bahwa serangan-serangan ini tampaknya telah dilakukan oleh aktor-aktor yang tidak berafiliasi dengan rezim Teheran tetapi dengan sejarah panjang tentang tindakan defensif yang tidak terlalu canggih sejak tahun-tahun sebelumnya. Serangan tampaknya bersifat oportunistik dan tidak terkait dengan operasi yang direncanakan.

Untuk saat ini, sebagian besar dampak yang terkait dengan pembunuhan Jenderal Soleimani tampaknya terbatas pada front politik. Sebagai contoh, pemerintah Iran mengumumkan pada hari Selasa 7 Januari bahwa mereka tidak akan lagi menghormati batas-batas yang terkandung dalam perjanjian nuklir Iran-AS 2015, yang darinya AS telah ditarik secara sepihak. Selain itu, parlemen Irak juga memilih untuk mengusir pasukan AS keluar dari negara itu.

Sementara itu, Departemen Luar Negeri AS telah mendesak warga AS untuk segera meninggalkan Irak karena nyawa mereka bisa dalam bahaya dan terjebak di tengah-tengah plot dan penculikan teroris. Apa yang terjadi selanjutnya, dengan peluncuran rudal Iran, mungkin, hanyalah permulaan dari sesuatu yang kita semua ingin segera akhiri.

Analisis Singkat tentang Penempatan FDLP.gov

Kami tertarik, bagaimanapun, dalam memahami apa yang terjadi dalam istilah cybernetic dan apa saja faktor yang menyebabkan perusakan banyak situs Amerika. Pada saat menulis artikel ini, sudah ada 150. Untuk melakukannya, seperti yang diharapkan, mari fokus pada situs http://fdlp.gov/. Izinkan saya, oleh karena itu, untuk memulai dengan mengatakan bahwa perusakan ini bukan kejutan atau, tentu saja, apakah itu layak mendapat banyak perhatian tetapi merupakan latihan yang darinya Anda dapat mempelajari banyak hal tentang budaya perusakan dan dari mana Anda dapat mengambil ide-ide menarik untuk penelitian masa depan.

Perusakan ini sangat sederhana. Para penyerang mengunggah dua gambar dan mengaburkan sisa halaman. Mereka menambahkan bit standar "lol u get Owned" di bagian bawah halaman dan, setelah halaman situs diubah, mereka mendedikasikan diri mereka untuk meluncurkan defacements otomatis ke situs lain berkat teknik SQL Injection.

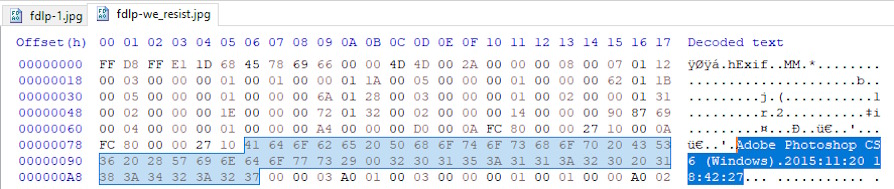

Apa yang ternyata sangat menarik adalah kenyataan bahwa ada data EXIF di "we_resist.jpg" yang menunjukkan bahwa mereka diciptakan pada tahun 2015 dengan Adobe Photoshop CS6. Gambar di bawah ini, gambar Donald Trump (1.jpg), tidak memiliki data seperti ini. Karena hampir semua situs hosting gambar utama dan situs media sosial menghapus data ini, fakta ini dengan sendirinya. Ini merupakan anomali yang menarik.

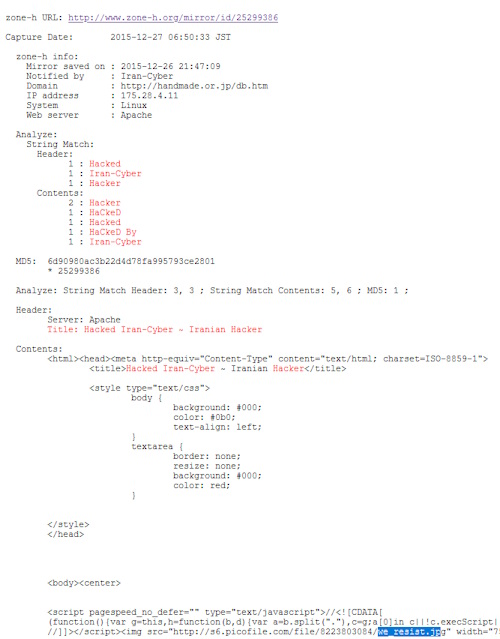

Dengan melakukan sedikit riset sehubungan dengan nama gambar, sebuah situs "izumino.jp" muncul. Situs ini berfokus pada kumpulan metadata yang sangat relevan untuk kegiatan defokasi dan, oleh karena itu, telah memungkinkan kami untuk menemukan bahwa nama gambar ada dalam kode sumber dari defokasi sebelumnya.

Gambar awalnya diunggah ke situs hosting gambar bahasa Persia di mana masih tersedia (http://s6.picofile.com/file/8223803084/we_resist.jpg). Gambar ini digunakan untuk pertama kalinya pada tahun 2015 karena melanggar situs supersexshop.com.br dan selanjutnya di situs lain. Defacements ini telah dilaporkan dalam peringkat defacement yang dikenal sebagai Zone-H oleh "IRAN-CYBER" yang berisi sekitar 2.447 "notifikasi" defraksi sejak akhir 2015. Perlu dicatat bahwa tidak ada yang mengklaim deflasi FDLP di Zone -H.

Sejak tahun dibuat pada tahun 2008, FDLP.gov selalu menjadi situs berbasis Joomla. Kode telah dimodifikasi selama bertahun-tahun dengan perubahan model yang terjadi pada tahun 2014 dan berbagai plug-in yang telah diterapkan selama bertahun-tahun. Namun, ketika melihat kode sumber terbaru, sebelum defraksi, tampaknya banyak plug-in, seperti MooTools, dan dependensi eksternal, seperti Bootstrap, belum diperbarui sejak 2012.

Sekarang kami telah menentukan bahwa sebagian besar kode belum diperbarui sejak 2012, mari kita lihat plug-in dan berbagai komponen. Menavigasi antara dua halaman kami menyoroti yang berikut:

Media / com_rsform

Media / com_hikashop

Media / mod_rsseventspro_upcoming

modul / mod_djmegamenu

plugins / system / maximenuckmobile

Hal yang mengejutkan adalah bahwa salah satu dari string ini dibuat tanpa kriteria keamanan dan, karenanya, dengan kemampuan untuk menerima dan mempublikasikan perubahan yang dibuat oleh pengguna mana pun, tanpa hak administratif.

Jika kita melihat pada RSForm apa yang jelas adalah bahwa ini hadir sejak 2014 di halaman fdlp.gov/collection-tools/claims dan bahwa versi saat ini memiliki kerentanan yang diketahui lebih dari satu setengah tahun seperti yang dilaporkan oleh RajaSkrupellos.

Singkatnya, sayangnya, seluruh dunia adalah sebuah negara.

catatan:

defacing - Istilah bahasa Inggris yang, seperti pergantian sinonimnya, memiliki arti literal dari "scar, deface", dalam bahasa Italia jarang diterjemahkan dengan deface) di bidang keamanan TI biasanya memiliki arti mengubah halaman beranda situs web secara ilegal ( "wajahnya") atau memodifikasi, menggantinya, satu atau lebih halaman internal. Praktik yang, dilakukan oleh orang yang tidak berwenang dan tanpa sepengetahuan mereka yang mengelola situs, adalah ilegal di semua negara di dunia.

Sebuah situs yang telah mengalami jenis kerusakan ini diganti halaman utamanya, sering bersama-sama dengan semua halaman internal, dengan layar yang menunjukkan tindakan yang dilakukan oleh satu atau lebih cracker. Alasan vandalisme ini bisa bermacam-macam, dari demonstrasi kemampuan hingga alasan ideologis. Teknik yang digunakan untuk mendapatkan izin akses tulis ke situs biasanya mengeksploitasi bug yang ada dalam perangkat lunak manajemen situs atau dalam sistem operasi yang mendasarinya; kasus penggunaan teknik rekayasa sosial lebih jarang.

Sumber:

https://www.zdnet.com/article/dhs-iran-maintains-a-robust-cyber-program-...

https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-t...

https://www.justice.gov/opa/pr/two-iranian-men-indicted-deploying-ransom...

https://pylos.co/2020/01/04/assassination-retaliation-and-implications/

https://medium.com/@ Sshell_ / singkat-analisis-of-the-DFLP-gov-deface-980caba9c786