“Keamanan siber itu sulit (bahkan mungkin tidak mungkin), tetapi bayangkan sejenak bahwa Anda telah berhasil. Kriptografi yang kuat diterapkan di mana diperlukan, protokol keamanan menjalankan fungsinya dengan sempurna. Kami memiliki perangkat keras yang andal dan perangkat lunak yang andal yang kami miliki. Jaringan tempat kami beroperasi juga sepenuhnya aman. Hebat!

Sayangnya, ini masih belum cukup. Sistem yang luar biasa ini dapat melakukan apa saja yang berguna hanya dengan partisipasi pengguna.

Orang sering kali merupakan mata rantai yang lemah dalam sistem langkah-langkah keamanan, dan merekalah yang terus-menerus membuatnya tidak efektif.

Dalam hal keamanan, matematikanya sempurna, komputer rentan, jaringan buruk, dan orang-orang benar-benar menjijikkan."

(diambil dari: "Rahasia dan Kebohongan: Keamanan Digital di Dunia Berjejaring", oleh Bruce Schneier)

Informasi adalah salah satu aset terpenting perusahaan.

Informasi tersebut dapat merupakan rahasia dagang perusahaan, misalnya dalam keadaan yang ada atau kemungkinan dapat berfungsi untuk meningkatkan pendapatan, menghindari pengeluaran yang tidak wajar atau membantu mempertahankan posisi dominan di pasar barang, pekerjaan, jasa atau membawa manfaat komersial lainnya bagi perusahaan. perusahaan. Oleh karena itu, informasi tersebut harus dilindungi.

Karena orang berpotensi pindah ke perusahaan mana pun untuk bekerja, pengaruh faktor manusia pasti muncul pada semua proses organisasi. Termasuk proses melindungi informasi rahasia.

Setiap tindakan manusia yang terkait dengan pelanggaran rezim keamanan dapat dibagi menjadi dua kategori besar: disengaja dan tidak disengaja.

Tindakan yang disengaja termasuk pencurian informasi dari karyawan, perubahan informasi atau milik mereka penghancuran (sabotase). Yang terakhir adalah kasus ekstrim dan harus ditangani secara retrospektif, melibatkan badan-badan kepolisian.

untuk tindakan yang tidak disengaja yang kami maksud, misalnya, hilangnya media penyimpanan, rusaknya atau rusaknya data karena kelalaian. Orang dalam hal ini tidak menyadari bahwa tindakannya mengarah pada pelanggaran rezim rahasia dagang.

Hal yang sama berlaku untuk setiap tindakan tidak disengaja yang dilakukan untuk kepentingan orang yang salah, sering kali ditipu melalui apa yang disebut teknik "rekayasa sosial".

Dalam banyak kasus, seorang karyawan tidak menyadari bahwa tindakannya mungkin melibatkan pelanggaran rezim rahasia dagang, tetapi pada saat yang sama mereka yang bertanya kepadanya dengan jelas tahu bahwa dia melanggar rezim.

Teknik rekayasa sosial

Semua teknik rekayasa sosial didasarkan pada kekhasan pengambilan keputusan manusia.

Ada berbagai teknik dan jenis rekayasa sosial:

- Itu dalih itu adalah tindakan yang diuraikan menurut naskah yang ditentukan (dalih). Akibatnya, target (korban) harus memberikan informasi tertentu atau melakukan tindakan tertentu. Jenis serangan ini biasanya digunakan melalui telepon. Lebih sering daripada tidak, teknik ini tidak lebih dari kebohongan sederhana dan memerlukan beberapa penelitian awal (misalnya, personalisasi: mencari tahu nama karyawan, posisi, dan nama proyek yang mereka kerjakan) untuk memastikan kredibilitas ketika kita disajikan kepada target

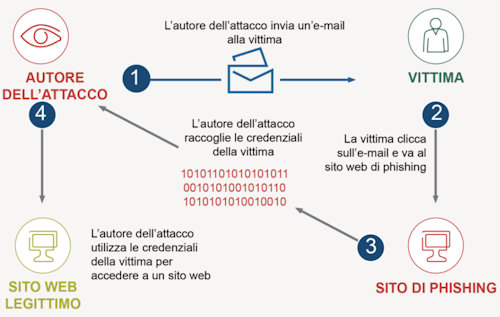

- Itu Phishing: teknik yang bertujuan untuk mendapatkan informasi rahasia secara curang. Biasanya, penyerang mengirim email kepada target, yang dipalsukan dari surat resmi - dari bank atau sistem pembayaran - meminta "verifikasi" informasi tertentu atau pelaksanaan tindakan tertentu. Surat ini biasanya berisi tautan ke halaman web palsu, yang meniru halaman resmi, dengan logo dan konten perusahaan, dan berisi formulir yang mengharuskan Anda memasukkan informasi rahasia, mulai dari alamat rumah hingga PIN kartu kredit Anda.

- kuda Troia: Teknik ini memanfaatkan keingintahuan atau keserakahan target. Penyerang mengirim email yang berisi lampiran dengan pembaruan antivirus utama atau bahkan bukti kompromi baru terhadap seorang karyawan. Teknik ini tetap efektif selama pengguna secara membabi buta mengklik lampiran apa pun.

- apel jalan: metode serangan ini merupakan adaptasi dari kuda Troya dan terdiri dari penggunaan dukungan fisik. Penyerang dapat menempatkan CD atau kartu memori, pada kenyataannya, di tempat di mana media dapat dengan mudah ditemukan (koridor, lift, tempat parkir). Kendaraan tersebut dipalsukan sebagai petugas dan disertai dengan tanda tangan yang dirancang untuk membangkitkan rasa ingin tahu.

Contoh: Penyerang dapat melempar CD dengan logo perusahaan dan tautan ke situs web resmi perusahaan target dan memberi label "gaji eksekutif Q2010 XNUMX". Disk dapat ditinggalkan di lantai lift atau di lobi. Seorang karyawan mungkin tanpa sadar mengambil disk dan memasukkannya ke dalam komputer untuk memuaskan rasa ingin tahunya.

- Kompensasi: Penyerang dapat menghubungi nomor acak dari perusahaan dan menampilkan diri sebagai karyawan dukungan teknis yang menanyakan apakah ada masalah teknis. Jika ada, dalam proses "perbaikan", target memasukkan perintah yang memungkinkan penyerang meluncurkan perangkat lunak berbahaya.

- Rekayasa sosial terbalik.

Tujuan dari rekayasa balik sosial itu untuk membuat target pergi ke agresor untuk "membantu". Untuk melakukan ini, penyerang dapat menggunakan teknik berikut:

Sabotase: menciptakan masalah yang dapat dibalikkan pada komputer korban.

pengiklanan: Penyerang menyelipkan korban dengan pengumuman seperti "Jika Anda memiliki masalah dengan komputer Anda, hubungi nomor ini" (ini terutama mempengaruhi karyawan yang sedang dalam perjalanan bisnis atau berlibur).

Namun, kami dapat membatasi persentase penipuan dan pencurian data sensitif yang dapat membahayakan citra dan kehidupan sehari-hari kami.

Pertahanan paling mendasar melawan rekayasa sosial adalah melalui pendidikan. Karena siapa pun yang diperingatkan bersenjata. Dan ketidaktahuan, pada gilirannya, tidak dibebaskan dari tanggung jawab. Semua karyawan perusahaan perlu mewaspadai bahaya keterbukaan informasi dan cara mencegahnya.

Selain itu, karyawan perusahaan harus memiliki instruksi yang jelas tentang bagaimana dan topik apa yang harus dibicarakan dengan lawan bicara umum, informasi apa yang perlu mereka peroleh darinya untuk otentikasi lawan bicara yang akurat.

Berikut adalah beberapa aturan yang mungkin berguna:

Berikut adalah beberapa aturan yang mungkin berguna:

1. Semua kata sandi pengguna dimiliki oleh perusahaan. Harus dijelaskan kepada semua karyawan pada hari perekrutan bahwa kata sandi yang diberikan kepada mereka tidak dapat digunakan untuk tujuan lain, misalnya untuk otorisasi di situs Internet (diketahui bahwa sulit bagi seseorang untuk mengawasi semua kata sandi dan kode akses, jadi gunakan kata sandi yang sama sering untuk situasi yang berbeda).

Bagaimana kerentanan ini dapat dieksploitasi dalam rekayasa sosial? Misalkan seorang karyawan perusahaan adalah korban dari Phishing. Akibatnya, kata sandi Anda di situs web tertentu diketahui oleh pihak ketiga. Jika kata sandi ini cocok dengan yang digunakan di perusahaan, ada potensi ancaman keamanan bagi perusahaan.

Pada prinsipnya, bahkan tidak perlu seorang karyawan perusahaan menjadi korban Phishing. Tidak ada jaminan bahwa tingkat keamanan yang diperlukan akan diamati pada situs yang diakses. Jadi selalu ada potensi ancaman.

2. Semua staf harus dilatih tentang cara menangani i pengunjung. Aturan yang jelas diperlukan untuk menetapkan identitas pengunjung dan pendampingnya. Seorang pengunjung harus selalu didampingi oleh seseorang dari perusahaan. Jika seorang karyawan perusahaan bertemu dengan pengunjung yang berkeliaran di sekitar gedung sendirian, maka dia harus memiliki instruksi yang diperlukan untuk mengetahui dengan benar apa tujuan pengunjung berada di bagian gedung ini dan di mana pendampingnya.

3. Harus ada aturan untuk benar penyingkapan hanya informasi yang benar-benar dibutuhkan melalui telepon dan secara langsung, serta prosedur untuk memverifikasi apakah orang yang meminta sesuatu adalah karyawan asli perusahaan. Bukan rahasia lagi bahwa sebagian besar informasi diperoleh oleh penyerang selama komunikasi langsung dengan karyawan perusahaan. Kita juga perlu memperhitungkan bahwa di perusahaan besar, karyawan mungkin tidak saling mengenal, sehingga penyerang dapat dengan mudah berpura-pura menjadi karyawan yang membutuhkan bantuan.

Semua tindakan yang dijelaskan cukup sederhana untuk diterapkan, tetapi sebagian besar karyawan melupakan tindakan ini dan tingkat tanggung jawab yang diberikan kepada mereka saat menandatangani kewajiban kerahasiaan.

Jadi perusahaan menghabiskan sumber daya keuangan yang besar untuk memastikan keamanan informasi dengan cara teknis yang sayangnya dapat dengan mudah dielakkan jika karyawan tidak mengambil tindakan untuk menggagalkan insinyur sosial dan jika layanan keamanan tidak secara berkala memeriksa personel perusahaan.

Gambar: Pluribus One / web