(Kadang-kadang mereka kembali ...) Beberapa bulan yang lalu kami berhenti untuk menganalisis risiko dunia maya yang terkait dengan F-35, ini termasuk analisis jaringan (jelas dari apa yang terlihat secara publik) dari pabrikan, perusahaan Lockheed Martin (lihat artikel).

Artikel hari ini menjadi hidup dari kebutuhan yang harus utama bagi siapa saja yang ingin menghadapi tantangan sehari-hari yang berkaitan dengan keamanan informasi, atau perubahan dalam "medan perang" dan ancaman yang terlibat.

Untuk lebih memahami "perubahan" skenario, adalah ide bagus bagi mereka yang bertahan secara berkala untuk menganalisis aset mereka, karena penyerang selalu berusaha menemukan kelemahan baru dalam struktur.

Meninggalkan terlalu banyak waktu berarti meningkatkan risiko secara signifikan.

Pada artikel ini kita akan melihat dengan tepat perubahan ini dan kita akan dapat menganalisis dengan cermat bagaimana situasinya sangat berbeda untuk domain yang sama.

Seperti biasa, langkah pertama yang harus dilakukan adalah apa yang disebut "pengumpulan informasi", yaitu pengumpulan informasi yang kami butuhkan untuk melakukan analisis yang sebenarnya.

Dalam hal ini, kami memeriksa apakah ada indikator kompromi yang valid untuk Domain "lockheedmartin.com".

Untuk menyederhanakan pekerjaan kami, kami dapat menggunakan VirusTotal API (Application Programming Interface - serangkaian fungsi yang dapat dipanggil kembali untuk melakukan serangkaian operasi bahkan dengan berbagai bahasa pemrograman dan program pihak ketiga), untuk memeriksa apakah file yang diberikan (atau domain, dalam kasus kami ...) harus diperdalam.

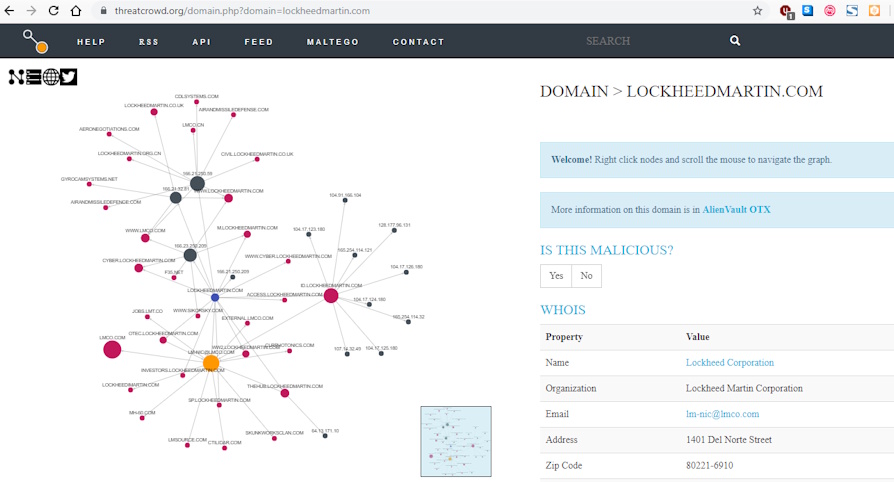

Seperti dapat dilihat, tidak ada file yang dapat dianggap mencurigakan, jadi kami dapat melakukan pencarian baru melalui platform "ThreatCrowd" untuk mencari elemen lain yang dapat terkait dengan Domain dan sub-Domainnya:

Sumber: ThreatCrowd

Sumber: ThreatCrowd

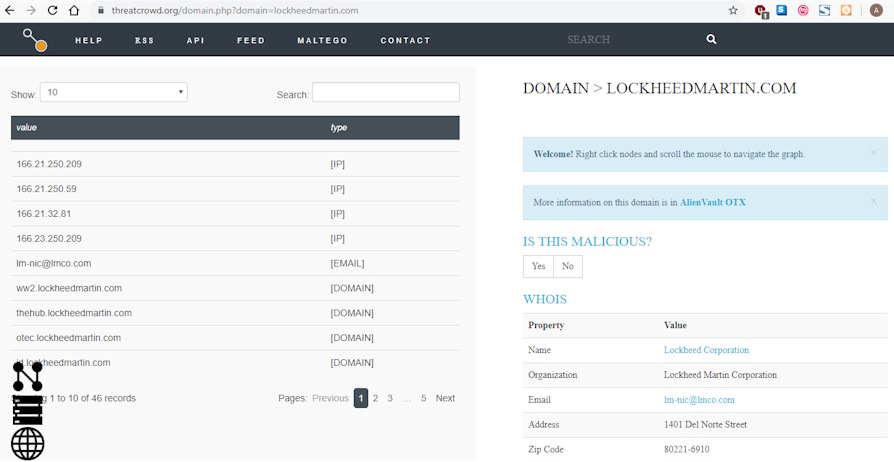

Kami kemudian dapat melihat data dari platform dalam format tabel: Sumber: ThreatCrowd

Sumber: ThreatCrowd

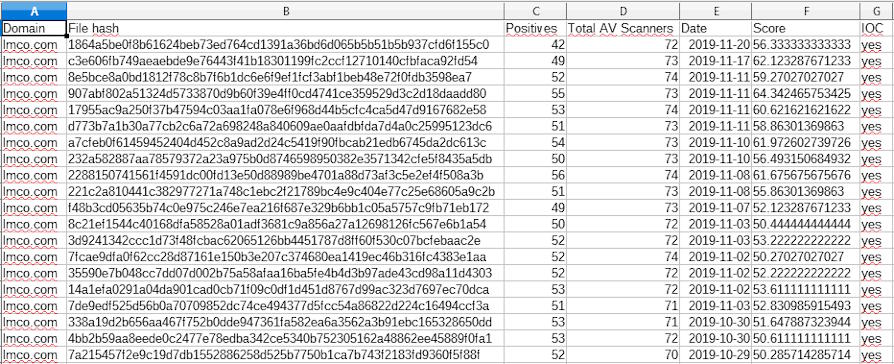

Di antara informasi yang disediakan, platform mengembalikan email "lm-nic@lmco.com". Pada tahap ini kita dapat menganalisis ulang domain "lmco.com" dan mengamati perbedaannya dengan analisis sebelumnya. Kali ini kita akan menjalankan pencarian ini dengan VirusTotal API untuk memudahkan kita:

Kita dapat segera mengamati bahwa situasi telah berubah sejak analisis sebelumnya, yaitu hash yang sama dari analisis sebelumnya tidak ada.

Dalam analisis nyata, kita harus menganalisis semua hash yang ditemukan, untuk benar-benar memiliki ikhtisar yang baik.

Dalam hal ini kita akan mengambil sebagai referensi dua hash khususnya, yang pertama:

1864a5be0f8b61624beb73ed764cd1391a36bd6d065b5b51b5b937cfd6f155c0

dan hash kedua:

907abf802a51324d5733870d9b60f39e4ff0cd4741ce359529d3c2d18daadd80

Untuk mempelajari sifat hash pertama, kita selalu dapat mengandalkan platform "VirusTotal" yang, berkat analisis perilaku malware, dapat memberi kita wawasan yang sangat baik tentang Domain, IP yang dihubungi dan berbagai perubahan pada sistem registrasi dan sistem file yang mereka dapat membantu kita memahami apakah suatu sistem terganggu atau tidak.

Anda dapat mengamati perilaku malware pertama hanya dengan mengklik ini link.

Seperti dapat dilihat, kami memiliki analisis perilaku.

Dengan mengklik tombol "Laporan Lengkap" di kanan atas, Anda dapat melihat laporan kotak pasir.

Kotak pasir memungkinkan Anda menjalankan malware di ruang yang terisolasi dan aman, dan menganalisis tindakannya untuk mengambil tindakan yang diperlukan, seperti memblokir IP atau domain jahat.

HARAP DICATAT:

Melakukan jenis operasi ini berpotensi berbahaya, karena Anda benar-benar menjalankan malware di mesin Anda sendiri.

Lakukan jenis analisis ini HANYA DAN HANYA JIKA ANDA SANGAT Sadar akan RISIKO DAN SEMPURNA MAMPU MEMBUATNYA DALAM KEAMANAN TOTAL!

Sumber: DrWeb vxCube

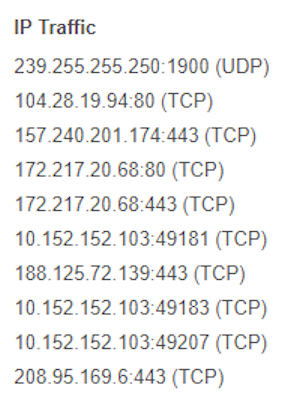

Menganalisa menganalisis malware kedua, adalah mungkin untuk melihat sesuatu yang berbeda:

Dari analisis perilaku tersebut dimungkinkan untuk dicatat bahwa malware, selain mencoba menghubungi Domain Provinsi Milan, memiliki perilaku tunggal, dapat dipahami dari analisis IP yang dihubungi.

Di bawah ini adalah sebagian daftar IP yang dihubungi:

Sumber: VirusTotal

Anda mungkin memperhatikan bahwa IP yang dihubungi oleh malware mengikuti "pola" tertentu.

Pola yang menarik adalah "10.152.152.x"

Pola ini bertepatan dengan jaringan solusi anonimisasi yang tersebar luas, yaitu Whonix.

Whonix adalah mesin virtual, yang Gateway secara otomatis dan "transparan" dialihkan (artinya tidak perlu interaksi atau pengetahuan operasi oleh pengguna) seluruh koneksi pada jaringan Tor (solusi anonimisasi yang paling umum) di web).

Seperti yang dilaporkan pada halaman proyek resmi (tersedia di link) untuk dapat mengalihkan semua lalu lintas klien ke Tor, melalui Whonix Gateway, cukup untuk mengatur parameter berikut:

## kenaikan oktet terakhir dari alamat IP pada workstation tambahan

Alamat IP 10.152.152.50

Subnet netmask 255.255.192.0

Gateway standar 10.152.152.10

Server DNS yang dipilih 10.152.152.10

Yang menarik, malware mencoba menghubungi jenis jaringan ini.

Dari sini kita dapat mengatakan bahwa itu adalah kebetulan kebetulan, atau kita dihadapkan pada kemungkinan kasus kebocoran data.

Jelas, baik CERT Nasional dan AS-CERT segera diberi tahu.

Saya ingat bahwa semua analisis didasarkan pada data yang dapat diakses publik yang dapat dikonsultasikan oleh siapa pun.

Seperti yang dilakukan pada artikel sebelumnya, kami harus memperingatkan Anda bahwa karena Anda tidak memiliki pandangan tentang jaringan internal, situasinya dapat disebabkan oleh Antivirus, IPS, Honeypot, Sandbox atau sistem pertahanan lainnya.

Seperti yang ditunjukkan, situasi antara dua analisis dapat berubah secara radikal, jadi saya merekomendasikan pemindaian jaringan dan sistem Anda secara berkala.

Nasihatnya selalu sama: kita tidak harus melihat keamanan sebagai "produk", tetapi sebagai suatu proses.

Studi dan analisis relatif aset membantu kita mengendalikan ancaman, yang dapat berubah seiring waktu dan berkembang dengan pertahanan kita.

Sangat penting untuk melacak perubahan dan evolusi ancaman agar tidak tertangkap tidak siap.

Gambar: Lockheed Martin / web