Artikel berikut hanya untuk tujuan informasi, ilustrasi, dan studi. "Tes" yang dilakukan dalam artikel itu bukan tes nyata pada infrastruktur atau jaringan orang lain, tetapi penelitian sederhana dan analisis data publik, ditemukan melalui platform ketiga.

Setiap pengujian nyata HARUS dilakukan setelah PERSETUJUAN TERTULIS dari pemilik jaringan atau infrastruktur yang dianalisis.

Setiap tes yang dilakukan tanpa persetujuan tertulis secara eksplisit adalah ILEGAL.

Jet F-35 Lightning II adalah pesawat tempur generasi kelima, yang dikembangkan oleh American Lockheed Martin, lahir sebagai pesawat stealth multi-peran, untuk supremasi udara.

Tiga model berbeda telah dirancang:

- model F-35A CTOL - Take-off dan Landing konvensional, atau model dengan take-off dan landing konvensional

- model F-35B STOVL - Short Take-Off dan Vertical Landing, model take-off pendek dan landing vertikal

- model F-35C CATOBAR - Catapult Assisted Take Off, tetapi model dengan take-off berbantuan katapult dan shutdown berbantuan kabel.

Model ini khususnya, mengingat sistem take-off dan landing, dirancang untuk kapal induk.

Model ini khususnya, mengingat sistem take-off dan landing, dirancang untuk kapal induk.

Karena pesawat harus dapat beroperasi dalam situasi apa pun dan memiliki sistem lepas landas dan pendaratan yang berbeda tergantung pada model, semuanya ditransformasikan, dari sudut pandang teknologi, menjadi sistem yang sangat kompleks, terdiri dari beberapa sub-sistem dengan komponen perangkat keras dan perangkat lunak saling berhubungan.

Jet ini dirancang untuk mencapai supremasi udara berkat persenjataan dan berbagi informasi, untuk tujuan ini jaringan yang sebenarnya telah dibuat, dengan dua sistem pendukung untuk pilot dan operator yang pesawat tempurnya terus terhubung berkat dua sistem perangkat lunak yang dirancang untuk tujuan tersebut, sistem ALIS dan sistem JRE.

Sistem ALIS (Sistem Informasi Logistik Logistik) mendukung operasi perawatan pesawat, memungkinkan operator untuk mengganti komponen atau hanya mengontrol status pesawat secara terpusat, meningkatkan ketersediaan pesawat itu sendiri.

Selain itu, melalui ALIS dimungkinkan untuk membuat dan memelihara perencanaan operasi secara bersama.

Selain itu, melalui ALIS dimungkinkan untuk membuat dan memelihara perencanaan operasi secara bersama.

Studi mendalam tentang sistem ini tersedia, langsung di situs web perusahaan berburu (link).

Sistem JRE (Joint Reprogramming Enterprise) adalah database bersama, yang memungkinkan pertukaran informasi antara sekutu operasi.

Sebagai contoh, jika F-35 mendeteksi radar musuh informasi ini akan dibagikan dan semua sekutu akan mengetahui keberadaan radar itu, membuatnya lebih mudah untuk menerapkan strategi yang mungkin atau hanya menghindari bahwa semua pasukan sekutu harus temukan informasi pada gilirannya.

Jenis berbagi informasi ini adalah faktor kunci dalam keberhasilan misi, tetapi karena sistem pesawat terhubung ke jaringan untuk bertukar mereka, ini dapat menyembunyikan masalah keamanan TI utama yang dapat membahayakan hasil untuk yang pejuang ini dibuat.

Untuk dapat memahami risiko yang berasal dari sistem ini, kami menganalisis kedua sistem di atas pesawat tempur, dan jaringan di mana ia terhubung, melalui analisis dari data publik, tersedia di platform pihak ketiga dan tersedia online.

F-35 memiliki sistem pemrosesan yang kompleks, dan setiap sistem pemrosesan memiliki sistem operasinya sendiri.

Sistem operasi (OS - Sistem Operasi) adalah perangkat lunak yang mengelola komponen perangkat keras dan perangkat lunak komputer.

Sistem operasi yang dilengkapi oleh F-35 adalah tipe "real time", yaitu jenis OS tertentu yang harus menanggapi elaborasi dalam waktu tetap yang telah ditentukan, tepatnya di Real Time.

Sistem operasi yang dilengkapi oleh F-35 adalah tipe "real time", yaitu jenis OS tertentu yang harus menanggapi elaborasi dalam waktu tetap yang telah ditentukan, tepatnya di Real Time.

OS yang dimaksud adalah INTEGRITY RTOS (singkatan dari "Sistem Operasi Waktu Nyata"), yang dikembangkan oleh Green Hills.

Saat ini, OS ini hadir, serta dalam F-35, juga di dalam bomber stealth B-2, dalam pesawat tempur F-16, dalam pesawat tempur F-22 Raptor dan di pesawat sipil Airbus A380.

Harus mengelola sistem yang sangat penting, OS dilindungi oleh sistem tersebut bak pasir, atau area yang dilindungi yang terisolasi dari komponen perangkat keras dan perangkat lunak yang tersisa.

Untuk dapat lebih menjelaskan konsep sistem operasi dalam satu bak pasir, Anda dapat membayangkan sebuah ruangan (sistem), dengan brankas di tengah (kotak pasir), dilindungi dengan kombinasi yang kuat (kata sandi) dan mungkin dengan alarm (Firewall).

Di dalam brankas (dan karena itu di dalam kotak pasir) ada "jantung" dari sistem, yang memiliki nilai paling besar dan melakukan operasi yang paling kritis.

Lindungi OS dengan melampirkannya dalam satu bak pasir oleh karena itu memungkinkan untuk meningkatkan tingkat keamanan keseluruhan dari keseluruhan sistem.

Kisah bak pasir terdiri dari berbagai komponen, seperti Interpeak IPShell, Interpeak IPWEBS dan Interpeak IPCOMShell.

Risiko serius pertama terkait dengan beberapa kerentanan yang dapat memotong bak pasir, untuk berkomunikasi langsung ke sistem operasi dan dapat menjalankan perintah:

https://github.com/bl4ckic3/GHS-Bugs

Kerentanan telah diakui dan ditandai dengan CVE (Common Vulnerabilities and Exposures), atau lebih tepatnya kode unik pengakuan kerentanan:

CVE-2019-7711 - https://nvd.nist.gov/vuln/detail/CVE-2019-7711

CVE-2019-7712 - https://nvd.nist.gov/vuln/detail/CVE-2019-7712

CVE-2019-7713 - https://nvd.nist.gov/vuln/detail/CVE-2019-7713

CVE-2019-7714 - https://nvd.nist.gov/vuln/detail/CVE-2019-7714

CVE-2019-7715 - https://nvd.nist.gov/vuln/detail/CVE-2019-7715

Kerentanan yang ditemukan terkait dengan versi Integritas RTOS 5.0.4

Risiko kedua berasal dari sifat subsistem pesawat yang saling berhubungan, ini karena jika seorang penyerang bisa menembus sistem tambahan, misalnya GPS, ia juga bisa mendapatkan akses ke sistem pusat, sehingga membahayakan seluruh pesawat.

Kemungkinan ini, jika dikombinasikan dengan kerentanan yang dijelaskan di atas, dapat menjadi ancaman serius bagi keselamatan pilot dan misi yang mereka lakukan.

Seperti yang dinyatakan sebelumnya, sifat sebenarnya dari pesawat tempur F-35 bukanlah menjadi pesawat yang "berdiri sendiri", tetapi evolusi sejati adalah jaringan pendukung dan pertukaran data dengan pesawat lain.

Kekuatan hebat ini dapat dengan mudah berubah menjadi kerentanan, karena terhubung ke jaringan eksternal, ini berpotensi diserang.

Kekuatan hebat ini dapat dengan mudah berubah menjadi kerentanan, karena terhubung ke jaringan eksternal, ini berpotensi diserang.

Jaringan pendukung perburuan terdiri dari beberapa "hub" nasional, atau simpul koneksi, yang bagaimanapun merujuk pada dua simpul pusat, yang dikelola oleh Lockheed Martin di Fort Worth, Texas, dan Orlando, Florida.

Dalam dua node ini semua informasi yang ada di node peripheral disampaikan.

Beberapa ahli telah menimbulkan banyak keraguan dan kontroversi tentang jumlah informasi yang dikirimkan ke Lockheed Martin dan mengklaim bahwa mereka lebih dari yang diperlukan.

Jenis jaringan ini dapat menimbulkan risiko serius, karena terlepas dari kenyataan bahwa pusat data ini (yaitu serangkaian server yang memproses informasi yang diterima dari node eksternal) memiliki langkah-langkah keamanan yang sangat tinggi, jika kompromi dibuat, seluruh jaringan pejuang yang terhubung akan dikompromikan, menyebabkan dalam kasus terburuk ketidakmampuan tempur seluruh armada F-35.

Hipotesis ini, betapapun luar biasa, tidak dapat dianggap jauh, karena mungkin ada operator di dalam pusat data yang dapat membuat operasi yang paling berbeda secara tidak sengaja (atau, dalam kasus terburuk, secara sengaja berbahaya) dengan mengeksploitasi posisi mereka.

Jenis ancaman ini disebut "ancaman internal" (atau "ancaman internal").

Kemungkinan ancaman internal ini, akibatnya, membuat para ahli bertanya-tanya apakah data dan seluruh jaringan yang berkaitan dengan misi dikelola oleh Lockheed Martin dengan cara yang paling tepat.

Dalam hal ini, kami dapat mencoba menemukan indikator penurunan nilai, atau "petunjuk" yang dapat ditelusuri kembali ke kemungkinan kompromi pada jaringan Lockheed Martin.

Jelas analisis ini hanya dianggap sebagai contoh, dan data yang diperoleh dapat terbukti positif palsu, karena dapat dihasilkan oleh honeypot (sistem operasi yang dipasang khusus untuk mengalihkan lawan dari sistem nyata) atau dari sistem alarm lain yang telah menetralisir ancaman yang mungkin terjadi.

Selanjutnya, analisis dilakukan dengan menggunakan data eksklusif dari sumber-sumber publik, dan tidak secara langsung pada jaringan yang bersangkutan, meningkatkan kemungkinan false positive.

Platform tempat kami akan melakukan analisis adalah ThreatCrowd, platform gratis, yang menggunakan data dari platform lain seperti VirusTotal, dan menggambar grafik yang mewakili koneksi yang dibuat dalam jaringan.

Hasil yang dikembalikan oleh platform dapat terdiri dari empat jenis:

- IP - Alamat IP yang terhubung ke domain yang sedang dianalisis, belum tentu berbahaya

- E-mail - Alamat server atau e-mail yang terhubung ke domain

- Sub-domain - Sub-domain yang terhubung langsung ke domain yang sedang dianalisis

- Hash - String alfanumerik yang mewakili file yang terdeteksi oleh berbagai platform yang terhubung ke ThreatCrowd, belum tentu berbahaya.

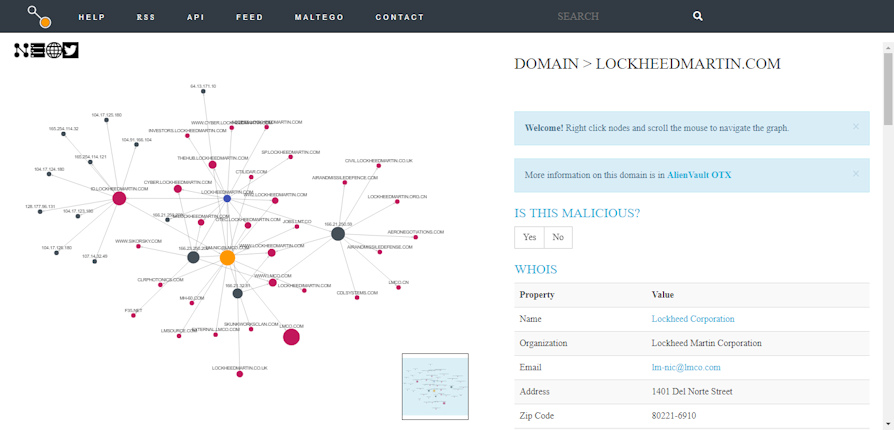

Inilah platform ThreatCrowd:

Sumber: https://www.threatcrowd.org/

Di kotak pencarian, kami memasukkan domain "lockheedmartin.com".

Sumber: https://www.threatcrowd.org/

Platform mengembalikan grafik koneksi yang terjadi di jaringan internal, dan di berbagai sub-domain:

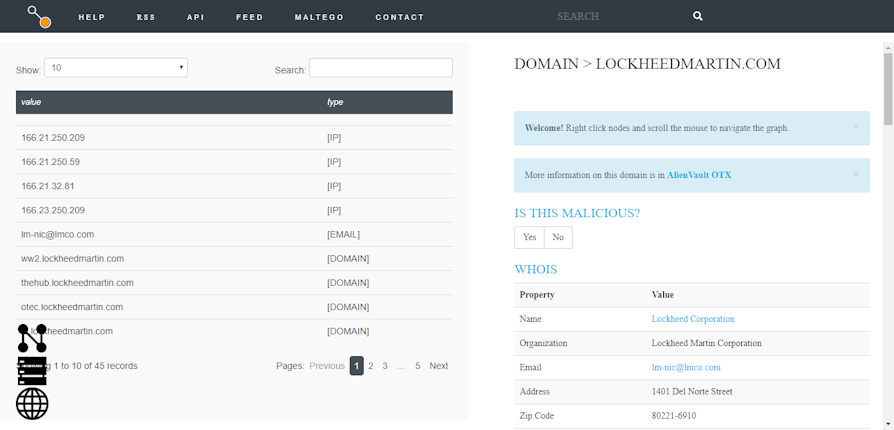

Dengan mengklik tombol yang sesuai di kiri atas, kita dapat menganalisis hasilnya dalam bentuk tabel:

Sumber: https://www.threatcrowd.org/

Menganalisis hasilnya, kita dapat melihat bahwa tidak ada hash, tetapi hanya sub-domain, alamat IP dan email.

Kehadiran hash pada platform adalah indikasi bahwa seiring berjalannya waktu berbagai platform dari mana ThreatCrowd mengambil data telah mengisyaratkan keberadaan file berbahaya, dalam hal ini hash dapat diartikan sebagai virus "tanda tangan".

Meskipun ini tidak menunjukkan kompromi langsung, karena peringatan ini juga dapat dihasilkan oleh sistem anti-intrusi yang dipasang untuk melindungi Domain, indikasi ini tentu saja merupakan indikator penting, karena dapat menyoroti kemungkinan insiden keamanan masa lalu.

Karena itu, tampaknya tidak ada indikator kompromi tertentu, setidaknya di permukaan.

Untuk sedikit lebih dalam, kita perlu menganalisis secara individual hasil yang dikembalikan oleh ThreatCrowd.

Hasil pertama yang berguna untuk analisis adalah alamat email. lm-nic@lmco.com dimana platform mengembalikan lima hash yang berguna:

e21b3469b4fc1efddf76d8c89f1ebb2a

709622547c3e4b44144047282940995b

11769c481554f793ec20fe2b0189a751

4ca7d150cc798011d5cb7d4c5be89f41

9844a1b8a10ed4568240ae7a528bef5d

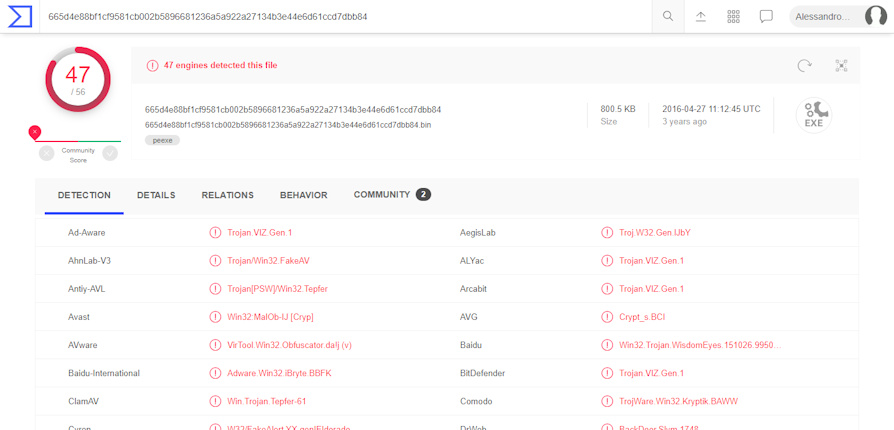

Untuk memverifikasi bahwa hash ini merujuk ke file berbahaya, kami menyisipkan nilai-nilai ini pada VirusTotal untuk memeriksa hasilnya.

VirusTotal adalah platform tertentu di mana pengguna dapat mengunggah semua jenis file, untuk dianalisis secara otomatis oleh berbagai mesin antivirus.

Hasil pemindaian virus kemudian dibagi pada platform, yang memeriksa koneksi yang dibuat oleh file-file ini dalam satu bak pasir, untuk membuat analisis lebih lengkap.

Karena platform dapat menganalisis file dan situs web, platform ini tampaknya menjadi alat yang berharga dalam mencari indikator kompromi dalam jaringan eksternal, tanpa melakukan analisis invasif.

Ini adalah hasil VirusTotal dari hash pertama:

Sumber: https://www.virustotal.com

Seperti yang Anda lihat, file ini ternyata berbahaya, tetapi untuk memeriksa apakah itu bisa menjadi indikator kompromi yang sebenarnya, kami harus menganalisis jika untuk email yang terdeteksi ada laporan terbaru tentang dugaan infeksi.

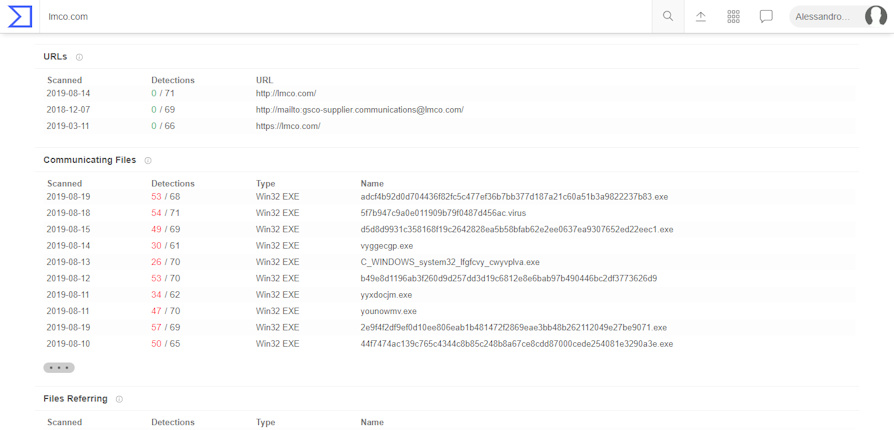

Kami tidak dapat mencari alamat email secara langsung, tetapi kami dapat mencari domain Virusmotal untuk "lmco.com".

Sumber: https://www.virustotal.com

Seperti yang Anda lihat, platform mendeteksi bahwa ada lebih dari 10 file mencurigakan yang berkomunikasi dengan domain yang sedang dianalisis.

Untuk melihat file yang mencurigakan, klik "Hubungan"

Sumber: https://www.virustotal.com

Seperti yang dapat kita lihat, ada banyak file berbahaya yang berkomunikasi dengan domain "lmco.com", terhubung ke domain "lockheedmartin.com", yang tanggalnya (19 / 08 / 2019) sangat dekat dengan tanggal penulisan artikel ( 20 / 08 / 2019).

Ini dapat mewakili serangan yang sedang berlangsung, tetapi karena ini juga dapat berasal dari honeypot, Sistem Pencegahan Intrusi (yaitu sistem yang dibuat untuk menghentikan ancaman sebelum mereka mencapai server yang terlibat), Antivirus atau sistem analisis lainnya, sekali lagi kami tidak yakin benar-benar ada serangan (tetapi masih dapat dianggap sebagai indikator kompromi) .

Indikator lain dapat dilihat dengan menganalisis domain "lockheedmartin.com"

Sumber: https://www.virustotal.com

Dalam hal ini ada dua file yang terdeteksi yang berkomunikasi dengan domain, dengan tanggal yang sangat dekat dengan analisis.

Ada juga beberapa file, di mana domain yang dianalisis hadir (bagian "Merujuk file")

Sebenarnya, VirusTotal tidak hanya menganalisis koneksi yang dibuat oleh file berbahaya, tetapi menganalisis konten file (tubuh), dan menganalisisnya dalam mencari domain, alamat IP, dan string teks yang dapat berguna untuk analisis di masa mendatang.

Untuk mendapatkan pandangan yang lebih luas tentang sistem yang dianalisis, mari kita coba temukan di Shodan (mesin pencari yang dibuat untuk mencari perangkat yang terhubung ke Net) string "lockheed martin":

Sumber: https://www.shodan.io/

Seperti yang ditunjukkan pada tangkapan layar, kita dapat melihat bahwa ada server, dapat diakses secara publik, yang mengaktifkan RDP (Remote Desktop Protocol - Remote Desktop).

Ini jelas tidak dapat dianggap sebagai indikator kompromi, tetapi jelas merupakan risiko, karena banyaknya kerentanan yang memengaruhi protokol ini.

Dengan ini kami ingin menekankan, sekali lagi, bahwa ini tidak berarti bahwa server yang terdeteksi rentan, tetapi dalam analisis harus dipertimbangkan sebagai risiko yang mungkin terjadi..

Jenis analisis ini berguna karena, karena jaringan internal tidak diketahui, mengingat kasus terburuk, sistem internal dapat dihubungkan ke hub interchange pusat dengan mana sistem ALIS dan JRE berkomunikasi.

Meskipun analisisnya bersifat eksternal dan semua batasan kasus telah dipertimbangkan, sebelum publikasi artikel ini perusahaan telah dihubungi untuk indikator-indikator ini, karena mengelola sistem kritis.

Membatasi diri kita dengan analisis risiko cyber F-35, saya ingat bahwa pesawat itu dapat melengkapi bom B-61, atau hulu ledak nuklir hidrogen (sistem Lockheed Martin dan F-35 sendiri, oleh karena itu, dianggap sebagai sistem kritis) .

Membatasi diri kita dengan analisis risiko cyber F-35, saya ingat bahwa pesawat itu dapat melengkapi bom B-61, atau hulu ledak nuklir hidrogen (sistem Lockheed Martin dan F-35 sendiri, oleh karena itu, dianggap sebagai sistem kritis) .

Jelas F-35 tidak hanya terpengaruh oleh masalah cyber, pada bulan Juni 2019 hanya 8,7% dari armada uji yang mencapai kapasitas tempur penuh, dibandingkan dengan nilai 80% yang dianggarkan.

Program itu sendiri sangat mahal, diperkirakan hanya Italia yang telah menghabiskan 4 miliar hingga saat ini untuk membiayai proyek tersebut, dan saat ini di Italia ada jalur produksi lengkap, yang dikelola oleh Leonardo, di Cameri (v.articolo)

Risiko terbesar, dari sudut pandang ini, adalah murni industri dan diwakili oleh kemungkinan bahwa pabrik Cameri bisa tanpa pesawat yang akan dibangun oleh 2023.

Bagi Italia, ini bisa benar-benar menjadi topik yang harus ditangani dengan cepat, karena risiko ini dapat dengan mudah berubah menjadi peluang besar bagi negara.

Selain risiko dunia maya yang dianalisis di sini dan terhadap ketidakefisienan yang dilaporkan oleh pengujian, harus ditambahkan bahwa pejuang generasi keenam yang baru sedang diuji dan direncanakan, tetapi, karena pengembangan para pejuang ini pada tahap awal, itu tidak mewakili risiko langsung untuk F-35.

Untuk memperdalam:

https://it.wikipedia.org/wiki/Lockheed_Martin_F-35_Lightning_II

https://www.lockheedmartin.com/en-us/products/autonomic-logistics-information-system-alis.html

https://www.theregister.co.uk/2019/03/28/f35_software_fail/

https://www.documentcloud.org/documents/5000528-GAO-Cybersecurity-Report-2018.html

https://www.documentcloud.org/documents/5736009-FY2018-DOT-E-F35-Report.html#document/p8/a483617

https://www.theregister.co.uk/2018/01/30/f35_dote_report_software_snafus/

https://www.ghs.com/products/safety_critical/integrity-do-178b.html

https://www.pogo.org/investigation/2019/03/f-35-far-from-ready-to-face-current-or-future-threats/

https://www.dote.osd.mil/pub/reports/FY2018/pdf/dod/2018f35jsf.pdf

https://www.airforce-technology.com/features/future-fighter-aircraft-sixth-generation/

https://www.defenseindustrydaily.com/you-can-track-your-f-35s-at-alis-maintenance-hub-04368/

Foto: Angkatan Udara AS / Angkatan Laut AS / Lockheed Martin