Elfin, "Elfo" dalam bahasa Italia, adalah nama kode yang oleh perusahaan keamanan komputer Symantec dikaitkan dengan sekelompok peretas yang, mungkin, terkait dengan Republik Islam Iran. Nama panggilan ini, jelas lebih menawan daripada akronim anonim APT 33, yang dengannya organisasi tersebut diketahui secara universal, tidak boleh menyesatkan. Sebaliknya, gelombang serangan dunia maya yang melibatkan perusahaan Italia SAIPEM Desember lalu (perusahaan Italia yang menawarkan layanan kepada perusahaan yang beroperasi di sektor minyak - v. artikel) menunjukkan bahwa Elf mampu memukul lebih keras daripada yang terjadi di masa lalu.

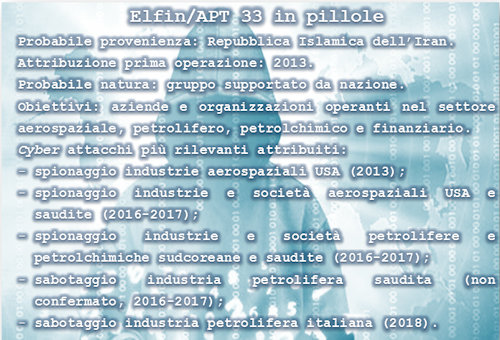

APT 33 memiliki sejarah yang, meskipun relatif baru dibandingkan dengan peristiwa kelompok cyber lainnya, sangat terhormat dalam hal kemampuan serangan yang ditunjukkan dan nilai target yang terpengaruh. Secara khusus, para peneliti dalam masalah keamanan siber mengikuti operasi Elfin dari 2013, tetapi tidak mengecualikan bahwa kelompok tersebut telah mengambil langkah pertama di dunia maya sejak beberapa tahun sebelumnya. Analis percaya bahwa APT 33 terlibat dalam beberapa kampanye yang dilakukan terutama terhadap target yang berlokasi di AS, Arab Saudi, Uni Emirat Arab, Qatar dan Korea Selatan.Secara khusus, mereka sebagian besar perusahaan dan organisasi yang beroperasi di sektor dirgantara. baik militer dan sipil, di sektor energi, dengan referensi khusus untuk perusahaan minyak dan petrokimia, dan perusahaan keuangan.

Harus ditunjukkan bahwa APT 33 telah beroperasi dalam dua cara berbeda sesuai dengan kebangsaan tujuan. Bahkan, jika dibandingkan dengan AS dan Korea Selatan, kelompok ini terutama melakukan kampanye spionase dunia maya, terhadap perusahaan dan organisasi yang berbasis di Timur Tengah malah meluncurkan serangan "destruktif" yang nyata (pemblokiran kegiatan bisnis, penghancuran data, kerusakan sistem, dll.). Oleh karena itu, ini adalah kelompok dengan kemampuan serangan cyber yang signifikan dan beragam dan oleh karena itu para ahli percaya bahwa itu kemungkinan akan didukung oleh suatu negara. Selain itu, kemampuan dunia maya Elfo telah menjadi semakin disempurnakan dari waktu ke waktu, menunjukkan bahwa ia memiliki sumber daya personil yang cukup, terus dilatih dan diperbarui, dan sumber daya keuangan, yang diperlukan untuk pengembangan vektor serangan yang semakin canggih.

Secara khusus, teknik yang paling banyak digunakan oleh APT 33 untuk mendapatkan akses ke sistem dan jaringan tujuan adalah teknik tombak phishing, yaitu melalui pengiriman e-mail tiruan dan tipuan kepada orang-orang yang memegang posisi khusus dalam organisasi target (manajer, administrator sistem TI, teknisi khusus, dll.). Komunikasi curang ini dipahami oleh Elf dengan cara yang sangat halus, sedemikian rupa sehingga, dalam banyak kasus, komunikasi tersebut dianggap oleh orang yang tidak beruntung sebagai asli dan menarik untuk kinerja tugas mereka masing-masing. Bahkan, mereka mendorong pengguna untuk melakukan operasi tertentu yang tampaknya sah, yang sebaliknya memungkinkan pengenalan ke dalam sistem target perangkat lunak yang khusus disiapkan oleh Elfin, yang disebut malware, melewati sistem keamanan informasi organisasi.

Telah terbukti bahwa grup tersebut dapat melakukan serangan dengan mengembangkan berbagai modul malware bahwa, berinteraksi satu sama lain, memungkinkan APT 33 untuk melakukan tindakan ilegal, yang dapat berkisar dari pencurian data, hingga penghancurannya tanpa kemungkinan pemulihan, hingga penyumbatan lengkap dari sistem yang terpengaruh. Secara khusus, dalam gelombang terbaru serangan cyber yang melibatkan SAIPEM, varian dari malware dikenal sebagai SHAMOON, sudah digunakan dalam serangan sebelumnya. Kali ini, selain merusak memori PC dan server yang berisi sistem operasi, yang sangat penting untuk operasi mereka, itu juga menghapus semua data yang dihafal, tanpa kemungkinan dapat memulihkannya dengan teknik yang dikenal saat ini. Secara singkat, malware tidak terbatas pada "memformat" disk, tetapi juga menimpa konten beberapa kali, mengikuti algoritma yang tepat sehingga tidak mungkin untuk memulihkannya (dalam hal ini malware itu didefinisikan wiper). Pada akhirnya, SHAMOON dapat menentukan tidak hanya penyumbatan sesaat dari aktivitas target yang dihantam, tetapi juga dapat membuat tindakan pemulihan data dan pemulihan operasi normal menjadi sangat sulit.

Tidak seperti serangan sebelumnya yang serupa, dari analisis varian pertama wiper digunakan lebih baru-baru ini telah muncul bahwa operasi itu dilakukan melalui peran "aktif" dari komponen manusia, yaitu melalui pelaksanaan instruksi yang diberikan secara manual. Ini menunjukkan bahwa fase "destruktif" serangan itu didahului oleh pencurian data rahasia besar-besaran yang harus dilestarikan dari kemungkinan kerusakan yang tidak disengaja. Dalam hal ini, harus ditunjukkan bahwa selama periode ini SAIPEM terlibat dalam beberapa negosiasi untuk pemberian kontrak utama di wilayah Teluk Persia oleh perusahaan minyak Saudi ARAMCO (yang telah sangat dilanda serangan cyber serupa di masa lalu). Jadi ini tentang spionase industri atau sabotase? Atau keduanya? Dan tujuan tersebut terkait dengan persaingan komersial belaka atau apakah mereka bertujuan untuk kegagalan negosiasi sehingga merugikan bagian tertentu? Ini adalah pertanyaan yang tak seorang pun, untuk saat ini, dapat memberikan jawaban yang melampaui hipotesis. Untuk mempersulit penyelidikan, akhirnya, ada fakta bahwa serangan itu akan berasal dari India. Namun, itu mungkin hanya upaya penipuan oleh kelompok peretas, sebuah taktik yang sangat sering diadopsi dalam lanskap serangan siber yang terencana dan canggih.

Dalam konteks yang ambigu ini, para analis percaya bahwa APT 33 entah bagaimana terkait dengan Iran. Tidak termasuk pertimbangan umum yang tepat pada kemampuan untuk mengatribusikan paternitas serangan siber dan pada kemampuan untuk menentukan asal usulnya, para analis percaya bahwa ada bukti substansial dari hubungan yang tepat antara Elfin dan Lembaga Nasr, yang dikendalikan oleh pemerintah Iran dan yang terhubung, pada gilirannya, dengan Tentara Cyber Iran (kelompok peretas lainnya). Di sisi lain, tujuan kampanye cyber APT 33 secara sempurna bertepatan dengan beberapa aspek kebijakan luar negeri Iran dan juga waktu di mana beberapa serangan "destruktif" dilakukan bertepatan dengan momen-momen tertentu dari ketegangan politik yang telah terjadi antara Republik Islam dan Iran. negara yang terlibat. Banyak petunjuk lain yang dikumpulkan dengan memeriksa i malware dipekerjakan oleh kelompok akan mendukung tesis bahwa organisasi ini akan beroperasi atas nama Iran. Misalnya, dengan memeriksa varian baru dari wiper sepotong kode pemrograman telah diisolasi yang, ditampilkan di layar, mematerialisasi sebuah bagian dari Al-Quran dalam bahasa Arab (lihat gambar).

Lebih tepatnya, menurut beberapa orang, APT33 akan dibingkai dalam program ambisius pengembangan kemampuan siber, baik pertahanan dan ofensif, yang diluncurkan oleh Iran setelah serangan cybernetic terkenal yang diderita di pembangkit listrik tenaga nuklir Natanz di 2010 (v. artikel). Mungkin dalam keadaan itulah Iran memahami potensi nyata yang ditawarkan oleh perang cyber dan, di atas segalanya, efek dramatisnya di dunia "nyata". Itu adalah pelajaran yang sangat menyakitkan, tetapi jelas juga merupakan titik balik. Sejak itu, dalam beberapa tahun yang relatif, Iran telah menerapkan kemampuan dunia maya yang canggih yang pada awalnya sangat diremehkan dan, dalam beberapa kasus, juga terlihat dengan kecukupan tertentu.

Lebih tepatnya, menurut beberapa orang, APT33 akan dibingkai dalam program ambisius pengembangan kemampuan siber, baik pertahanan dan ofensif, yang diluncurkan oleh Iran setelah serangan cybernetic terkenal yang diderita di pembangkit listrik tenaga nuklir Natanz di 2010 (v. artikel). Mungkin dalam keadaan itulah Iran memahami potensi nyata yang ditawarkan oleh perang cyber dan, di atas segalanya, efek dramatisnya di dunia "nyata". Itu adalah pelajaran yang sangat menyakitkan, tetapi jelas juga merupakan titik balik. Sejak itu, dalam beberapa tahun yang relatif, Iran telah menerapkan kemampuan dunia maya yang canggih yang pada awalnya sangat diremehkan dan, dalam beberapa kasus, juga terlihat dengan kecukupan tertentu.

Adalah baik untuk mengingat sekali lagi opacity dari ruang maya, dimensi di mana peretas individu, layanan intelijen, angkatan bersenjata, kelompok aktivis politik, bahkan kelompok teroris atau subversif, serta organisasi kriminal yang, berkat kejahatan cyber, menagih jutaan dolar setiap tahun. Selain itu, dalam banyak kasus beberapa subjek ini bekerja sama satu sama lain secara kurang lebih secara sadar, sehingga berkontribusi untuk membuat realitas dunia maya menjadi sangat ambigu dan berbahaya. Satu hal yang pasti, apakah itu terkait atau tidak dengan Iran, apakah itu sekelompok peretas tentara bayaran atau pejabat negara atau militer, daripada aktivis politik, APT 33, melalui serangan Desember lalu, belum hanya mencapai tujuan taktis yang terkait dengan kebutuhan spesifik, tetapi juga meluncurkan peringatan yang tepat ke seluruh dunia: Peri itu buruk, dan mampu "menghantam" infrastruktur swasta dan publik yang kritis, yang harus dipertahankan lebih secara efektif. Singkatnya, Elfin jelas telah dikreditkan di antara kelompok peretas paling berbahaya di dunia, sama sekali tidak bisa diremehkan!

Akhirnya, beberapa pertanyaan. Kali ini akan terlihat bahwa wiper dia beroperasi mengikuti instruksi yang diberikan secara manual, tetapi bagaimana jika, di masa depan, dia bertindak dalam otonomi penuh, lolos dari kendali penyerang? Proliferasi senjata cyber, di mana seseorang keras kepala untuk tidak mengenali bahayanya (mungkin karena tidak mampu memahami nilai yang diambil data di era saat ini) adalah masalah yang berulang kali disorot oleh Difesaonline, tetapi yang belum ditangani secara memadai oleh lembaga yang sesuai. Selain itu, jika memang APT 33 terkait dengan Iran, mengapa tidak ada di antara target serangan mencolok seperti yang terbaru Israel, mengingat ketegangan yang sedang berlangsung antara pemerintah masing-masing? Ini mungkin masalah pencegahan, mengingat bahwa Israel mungkin yang paling maju di sektor ini (v. artikel)? Apakah karena alasan yang sama bahwa Elfin tidak "memukul keras" tujuan AS? Jika ini masalahnya, itu akan menjadi demonstrasi bahwa, bahkan di ruang cyber, strategi terbaik untuk mempertahankan diri adalah dengan menunjukkan bahwa kita mampu melawan.

Mungkin, setelah kemunafikan politik fasad, akan tepat untuk mengakui bahwa, dalam konteks strategi keamanan cyber yang efektif, pencegahan cyber harus memiliki bobot setidaknya sama dengan langkah-langkah Pertahanan Cyber.

Sumber utama:

https://www.fireeye.com/blog/threat-research/2017/09/apt33-insights-into...

https://attack.mitre.org/groups/G0064/

https://www.ts-way.com/it/weekly-threats/2018/12/28/weekly-threats-n-42-...

https://www.symantec.com/blogs/threat-intelligence/shamoon-destructive-t...

https://www.zdnet.com/article/shamoons-data-wiping-malware-believed-to-b...

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-atta...

https://www.reuters.com/article/iran-cyber/once-kittens-in-cyber-spy-wor...

https://www.cybersecurity360.it/nuove-minacce/saipem-attacco-di-cyber-sa...

www.google.it/amp/s/www.wired.com/story/iran-hacks-nuclear-deal-shamoon -...

www.milanofinanza.it/amp/news/saipem-possibile-commessa-offshore-da-saud ...