Prioritas adalah seni menjawab pertanyaan "di mana saya harus mulai?" dan "dengan apa saya melanjutkan?"

Dalam artikel ini kami menganalisis bagaimana membandingkan teori dan praktik untuk memecahkan dengan cara yang paling efektif masalah keamanan yang menimpa perusahaan dari semua ukuran, pesanan, dan tingkat: obat dari permukaan yang rentan.

Masalah ini biasanya muncul dengan evolusi kedewasaan dalam mengelola siklus hidup kerentanan di lanskap TI Anda. Ketika sebuah perusahaan memutuskan untuk menyusun program untuk memperkirakan, menganalisis, dan memahami permukaannya yang rentan, titik awalnya adalah menggunakan lebih atau kurang sistem komersial untuk menyelidiki sistem internal dan eksternal, infrastruktur dan aplikasinya, untuk memahami tingkat ketahanannya. sehubungan dengan kerentanan yang diketahui.

Proses ini biasanya dimulai dengan pemindaian dengan periodisitas variabel, yang menghasilkan laporan tentang kerentanan yang teridentifikasi. Jauh dari titik awal, awal ini biasanya menyoroti sejumlah besar masalah, yang potensinya benar-benar di luar kemampuan perusahaan.

Oleh karena itu kebutuhan untuk mengelola siklus hidup permukaan yang rentan ini, memeriksa berbagai elemen untuk memahami cara terbaik menggunakan kemampuan mitigasi dengan meminimalkan risiko residual.

Hingga menggunakan konteks yang diperluas, seperti informasi kompromi atau, lebih umum, Intelijen Ancaman Cyber. Di sini didefinisikan evolusi dari Penilaian Kerentanan, Sebuah Manajemen Kerentanan dan akhirnya ke Manajemen Ancaman & Kerentanan.

Jadi mari kita lihat secara teori beberapa metode untuk menentukan prioritas tindakan yang benar.

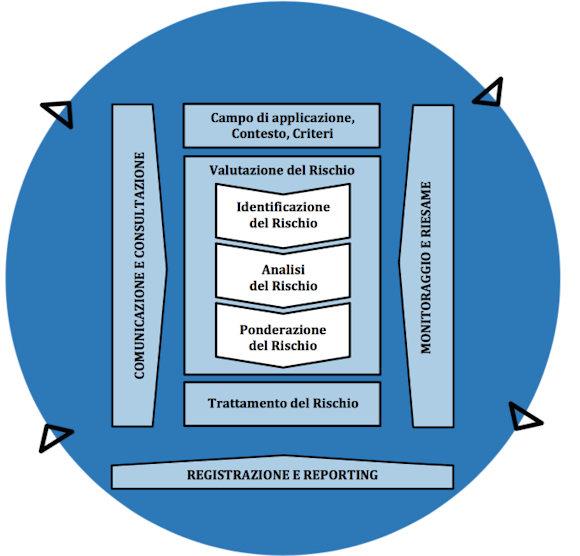

Sebelum masuk ke teori, ada baiknya membuat premis: menghitung prioritas adalah bagian dari rencana yang lebih besar yaitu penilaian risiko. Dalam hal ini, silakan merujuk ke standar ISO 31010: 2019 [1] dan dokumen NIST SP-800-37 [2] dan SP-800-30 [3], khususnya elemen yang membentuk evaluasi: identifikasi, analisis dan bobot risiko seperti yang ditunjukkan di bawah ini.

Poin kunci dalam memiliki rencana remediasi yang efektif adalah memprioritaskan dengan benar. Kami kemudian memperkenalkan pendekatan analisis risiko dan metode yang digunakan. NIST membagi pendekatan menjadi: berorientasi ancaman, berorientasi dampak dan berorientasi kerentanan.

Untuk singkatnya, model berorientasi ancaman diambil sebagai model risiko, di mana memprioritaskan risiko berarti mengevaluasi ancaman dan - setelah menghitung matriks risiko - memperoleh nilai numerik: semakin tinggi nilainya, semakin tinggi risikonya.

Adapun metode penilaian risiko, mereka terutama dibagi menjadi metode kualitatif, kuantitatif dan semi-kuantitatif.

Literatur mengajarkan kita bahwa dalam metode kualitatif untuk memprioritaskan risiko saya perlu menghitung skor untuk setiap ancaman, yang disebut Skor Risiko, diberikan oleh Probabilitas x Dampak menurut rumus R = P x I.

La kesempatan menunjukkan kemungkinan terjadinya peristiwa yang tidak diharapkan yang dapat menyebabkan kerusakan - dalam hal ini ancaman - akan terjadi; L'dampak menunjukkan kerusakan yang berpotensi disebabkan oleh ancaman.

Dengan menggunakan matriks risiko 5x5, setiap ancaman diberi probabilitas dan dampak, dengan tingkat kualitatif yang berbeda seperti yang ditunjukkan pada gambar di bawah ini.

Keuntungan dari pendekatan ini adalah dalam menentukan peringkat risiko, dengan fokus pada risiko dengan prioritas tertinggi.

Di sisi lain, analisis kualitatif bersifat subjektif dan didasarkan pada persepsi pemangku kepentingan terhadap ancaman yang dianalisis, dikombinasikan dengan pengalaman dan keterampilan mereka.

Metode kuantitatif memiliki pendekatan yang lebih terstruktur.

Mampu mengandalkan waktu dan sumber daya untuk mendedikasikan, kami memiliki kemungkinan memiliki data statistik - misalnya. berapa kali suatu peristiwa terjadi dalam setahun - selain analisis dampak yang akurat - mis. jika layanan "X" tidak aktif, itu membuat Anda kehilangan 1000 euro / jam.

Oleh karena itu menjadi mungkin untuk "menerjemahkan" risiko ke dalam jumlah yang signifikan untuk mendukung keputusan strategis.

Metode kuantitatif menggunakan parameter EF (Exposure Factor), SLE (Single Loss Expectancy), ARO (Annualized Rate of Occurrence) dan ALE (Annualized Loss Expectancy).

Kerugian yang diharapkan untuk aset tunggal sama dengan:

SLE = nilai aset x EF

SLE mengukur seberapa besar ancaman memengaruhi aset tertentu, seperti server, kerangka kerja, atau bahkan layanan yang terdiri dari perangkat lunak dan perangkat keras.

ARO, di sisi lain, mengukur frekuensi ancaman ini selama periode satu tahun. Harapan kerugian ekonomi untuk aset tertentu selama tahun diberikan oleh:

ALE = SLE x ARO

Mengambil contoh numerik, misalkan sebuah perusahaan memiliki layanan e-commerce yang menagih 1 juta euro per tahun; layanan penjualan karena itu dipertimbangkan, terdiri dari perangkat keras, perangkat lunak dan orang-orang yang bekerja.

Mari kita asumsikan bahwa serangan DDoS, yang memblokir penjualan dan aktivitas orang-orang yang mengoperasikan, memiliki faktor eksposur 5%.

Terakhir, misalkan jenis serangan ini telah mencetak 6 kali dalam 3 tahun terakhir, yaitu memiliki ARO = 6/3 => ARO = 2.

SLE = € 1.000.000 x 0.05 = € 50.000

ALE = €50.000 x 2 = €100.000

Mengikuti model risiko yang dijelaskan, perusahaan kehilangan rata-rata € 100.000 per tahun.

Untuk menyederhanakan contoh, rencana perbaikan dapat berupa menginstal Firewall generasi berikutnya dengan IDS / IPS untuk memblokir serangan DDoS ini dengan biaya € 50.000 + € 5.000 / tahun pemeliharaan.

Melalui metode semi-kuantitatif, penilaian dilakukan menurut metode kualitatif untuk segera memprioritaskan risiko dan mengaktifkan rencana aksi, untuk kemudian mengelaborasi kembali data dan mengubah istilah kualitatif menjadi angka untuk memberikan perkiraan ekonomi yang lebih akurat.

Setelah bagian teoretis pertama ini, menganalisis praktik dalam pengelolaan permukaan yang rentan di lingkungan TI yang kompleks, kami melihat bahwa tingkat kesulitan meningkat: untuk memprioritaskan tindakan perbaikan, perlu untuk bertindak dengan menggabungkan beberapa metode yang diilustrasikan, untuk mencapai persepsi yang lebih deskriptif daripada risiko dan ancaman analitis, yang dipetakan ke permukaan digitalnya sendiri.

Seperti yang terlihat, risikonya rumit untuk dihitung, terutama risiko dunia maya.

Sangat berbeda dengan jenis risiko lainnya (keuangan, kewirausahaan), risiko ini memiliki banyak segi dan didasarkan pada bukti dan persepsi kecerdasan tertentu. Menjadi penting untuk tidak mempercayai hanya representasi numerik dari keparahan, kekritisan, demi persepsi deskriptif tentang risiko.

Pada dasarnya saya harus bisa menjelaskan apa yang membuat saya khawatir, mengandalkan sistem yang mengubah persepsi saya ini menjadi faktor prioritas.

Contoh deskripsi:

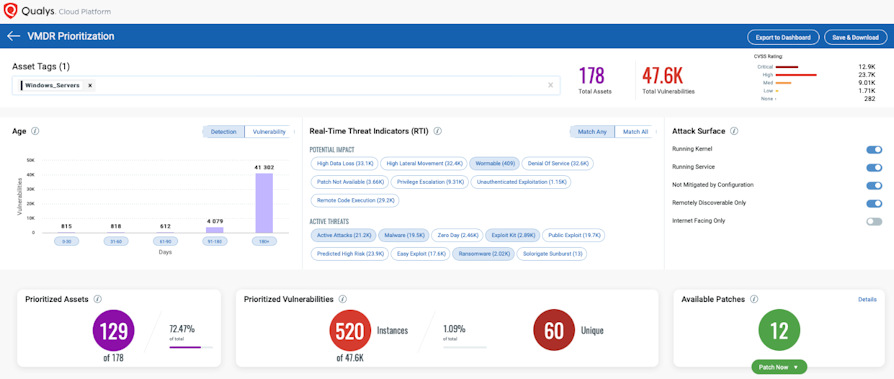

- Perimeter, yaitu kemampuan untuk mencocokkan sistem di mana kerentanan ditemukan dengan perimeter yang dimilikinya, untuk meningkatkan (atau mengurangi) kekritisan objektif sumber daya.

- Usia kerentanan, mengingat saat muncul di depan umum dan saat terdeteksi di lingkungan digital Anda.

- Dampak bisnis: misalnya, pertimbangkan semua kerentanan yang jika disusupi dapat memfasilitasi serangan DDoS, atau infeksi yang menyebar melalui worm, atau bahkan wabah ransomware.

- Probabilitas bahwa ancaman berubah menjadi serangan: misalnya jika kerentanan sudah dipersenjatai dengan eksploitasi, mungkin sudah menjadi bagian dari Kit Eksploitasi yang mudah ditemukan (bahkan untuk disewa) bagi penyerang yang termotivasi; pada kenyataannya, kemungkinan bahwa itu akan dieksploitasi untuk serangan tentu lebih tinggi daripada kerentanan yang tidak diketahui atau yang teknik komprominya belum dikembangkan.

- Permukaan serangan sendiri. Sun Tzu pernah berkata "kenali dirimu dan kenali musuhmu dan kamu akan selamat dari seratus pertempuran". Mengetahui lanskap digital Anda membantu memprioritaskan pemulihan berdasarkan konteks jaringan tempat Anda harus beroperasi.

- Misalnya, berfokus pada perbaikan kerentanan yang hanya ada pada kernel atau layanan yang sedang berjalan. Atau terutama pada sistem yang terpapar internet.

Contoh bagaimana platform teknologi mendukung deskripsi persepsi risiko ini ditunjukkan di bawah ini, berdasarkan solusi Qualys:

Setelah persepsi ancaman telah dijelaskan, penting untuk memiliki konteks lebih lanjut, mengenai tambalan: baik yang tersedia maupun yang sudah diinstal pada sistem, untuk melakukan pemeriksaan keusangan pada yang terakhir.

Penting juga untuk menganalisis kerentanan yang berasal dari konfigurasi yang salah - terutama di lingkungan seperti cloud di mana tanggung jawab dibagi: jika saya membuat instance penyimpanan di AWS atau Azure dan saya lupa membatasi daftar IP yang dapat mengaksesnya, saya mengambil risiko kebocoran data yang sangat serius; jika saya lupa untuk mengaktifkan otentikasi multifaktor pada sebuah instance, konsekuensinya bisa lebih buruk.

Seringkali kegiatan perbaikan (penambalan, modifikasi konfigurasi, penerapan kontrol kompensasi) dilakukan oleh tim perusahaan yang tidak sama dengan mereka yang bertanggung jawab untuk mendeteksi dan mengklasifikasikan kerentanan ... oleh karena itu diperlukan lem antardepartemen yang memfasilitasi integrasi dan otomatisasi untuk menghindari konflik dan inefisiensi operasional. Hal ini dapat mengakibatkan eksploitasi antarmuka pemrograman aplikasi (API) yang dapat diaktifkan untuk mengubah informasi dari masing-masing platform/aplikasi menjadi arus informasi terenkripsi dan aman, yang menjadi faktor pendukung arus operasional antardepartemen.

Tema terakhir adalah pelacakan status quo, atau disebut observabilitas.

Ini diterjemahkan ke dalam studi bentuk agregasi data mentah menjadi informasi yang lebih mudah dipahami; itu dapat terjadi dengan representasi dinamis - seperti dasbor - atau statis - seperti laporan PDF atau format lain - yang membantu melacak kemajuan, anomali yang terdeteksi, dan inefisiensi dalam proses dari waktu ke waktu.

Misalnya, kerentanan agregat ditemukan dalam 30 hari terakhir, dari 30 hingga 60, dari 60 hingga 90.

Kemudian untuk setiap kategori memetakan keberadaan tambalan untuk diperbaiki, menyoroti ketersediaan eksploit untuk kerentanan tersebut.

Terakhir, buat informasi ini dinamis, terus diperbarui untuk memberikan gambaran status quo dan efisiensi proses remediasi kepada setiap pihak yang berkepentingan.

Memperbaiki bahkan permukaan rentan yang sangat besar dan terartikulasi tentu tidak mudah; namun, pengorganisasian siklus hidup yang dipantau dan diprioritaskan secara holistik dan efektif memungkinkan untuk membatasi risiko residual ke tingkat yang dapat diterima, menghindari transformasi berbahaya menjadi permukaan serangan.

Referensi:

[1] https://www.iso.org/standard/72140.html - IEC 31010: 2019 Manajemen risiko - Teknik penilaian risiko

[2] https://csrc.nist.gov/publications/detail/sp/800-37/rev-2/final - Kerangka Manajemen Risiko untuk Sistem dan Organisasi Informasi: Pendekatan Siklus Hidup Sistem untuk Keamanan dan Privasi

[3] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final - Panduan Melakukan Penilaian Risiko