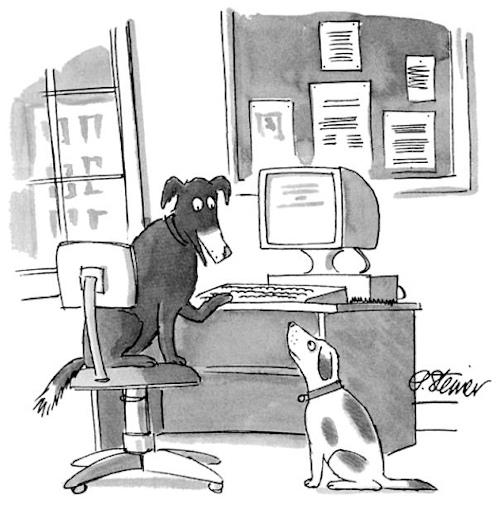

Sudah 23 tahun sejak Peter Steiner menerbitkan kartun terkenal itu "Di Internet, tidak ada yang tahu kau seekor anjing" di The New Yorker, mengilustrasikan dan, sampai batas tertentu, mengantisipasi dengan cara yang fasih dan sederhana tantangan yang terkait dengan identitas online.

Saat ini, banyak organisasi masih berjuang untuk memecahkan teka-teki apakah mereka yang mengakses informasi online adalah pepatah "anjing di Internet", itu kalau "Mereka adalah mereka yang mereka katakan dan tidak berpura-pura menjadi orang lain".

Konsekuensi dari ini yang telah menjadi perang nyata adalah signifikan: tahun demi tahun identitas terus menjadi vektor serangan yang paling dieksploitasi di dunia maya.

Masalah terbesar? Sederhana: kata sandi, terus-menerus dilanggar dan bahwa, terlepas dari segalanya, terus digunakan oleh semua orang di seluruh dunia, apakah kita berbicara tentang perusahaan atau individu dan semua dibumbui dengan kegigihan kronis atau ketidaksadaran tidak ada perlindungan lebih lanjut yang bisa berupa penggunaan beberapa solusi faktor otentikasi. Fenomena terakhir ini luar biasa, sayangnya, di perusahaan.

Dunia hacker mengikuti teknik dan dinamika yang mirip dengan industri, di mana penawaran dan permintaan menentukan harga suatu produk. Dimungkinkan untuk membeli kode a mengeksploitasi belum diketahui, daftar nama pengguna e kata sandi dicuri dari mana pun, nomor kartu kredit individu dijamin, masih berlaku untuk setidaknya beberapa hari, dll. Singkatnya, pasar yang fantastis di mana, hanya dengan mengaburkan identitas seseorang, orang dapat melakukan tawar-menawar !!!

Dari semua fenomena yang diturunkan ini seperti "Kredensial Stuffing" yang didasarkan pada dua node terlemah dari seluruh rantai keamanan: orang-orang dan mereka kata sandi.

Konsep "tidak menggunakan kata sandi yang sama di beberapa situs" sangat terkenal. Kami sering mendengarnya dan sekarang, bahkan lebih, bahkan ketika kami mendaftar di situs baru. Tetapi berapa banyak orang yang benar-benar menggunakan pandangan ke depan ini?

Jelas kita tidak berbicara tentang para ahli, yang menggunakan manajer kata sandi atau mekanisme serupa. Kita harus memikirkan masyarakat umum yang tidak begitu berevolusi dari sudut pandang TI. Dalam konteks ini sangat mungkin bahwa hal yang sama digunakan kata sandi di lebih dari dua situs.

Dengan memanfaatkan kerentanan intrinsik ini, penyerang berspesialisasi dalam menemukan kombinasi nama pengguna e kata sandi valid. Langkah pertama adalah membeli Web gelap arsip dari nama pengguna e kata sandi yang dicuri. Dengan database ini di tangan Anda, Anda mulai mencoba semua kombinasi di situs yang berbeda untuk mencari orang yang telah menggunakan yang sama berulang kali masuk, sering alamat email, dan sama kata sandi. Hasil akhirnya adalah distilat dari nama pengguna e kata sandi berlaku di media sosial, layanan email, e-commerce yang nilainya sangat tinggi serta fakta bahwa sangat sering, kredensial yang digunakan adalah yang korporat. Di sini kemudian adalah penggunaan yang sama kata sandi di beberapa situs itu memperlihatkan informasi pribadi jauh di luar situs "binatu".

Tantangan dengan kata sandi, dikombinasikan dengan metode otentikasi lain yang tidak memadai, diamplifikasi dengan munculnya awan. Alasannya Sederhana: kebangkitan awan dikombinasikan dengan ledakan perangkat seluler yang banyak memanfaatkannya, itu berarti, semakin banyak data diakses di luar apa yang dianggap sebagai jaringan organisasi yang, sayangnya, masih digunakan pemeriksaan. keamanan tradisional.

Dan di sini kita kembali ke titik awal, yaitu "Di awan, pertanyaan pertama yang harus dijawab sistem adalah" apakah Anda yang Anda katakan adalah Anda? " Jangan pernah melupakannya: "otentikasi adalah" kunci "untuk mengakses pintu sumber daya cloud apa pun dan, seperti yang ingin saya katakan, otentikasi adalah jantung dari infrastruktur apa pun dan mewakili perhiasan keluarga untuk dipertahankan dengan segala cara dan dengan cara apa pun.

Dihadapkan dengan fenomena yang terus berkembang, identifikasi biometrik dianggap oleh banyak orang sebagai sistem paling cepat untuk memiliki manajemen akses yang, pada saat yang sama, cukup aman dan cukup sederhana bagi mereka yang harus mengidentifikasi diri mereka sendiri.

Peluncuran Apple menyentuh ID di 2013 yang sekarang jauh, yang menawarkan pengguna kemungkinan membuka kunci ponsel mereka dengan sidik jari atau PIN, telah, pada kenyataannya, mendefinisikan pengenalan sidik jari sebagai faktor otentikasi baru, didistribusikan secara komersial melalui smartphone .

Peluncuran Apple menyentuh ID di 2013 yang sekarang jauh, yang menawarkan pengguna kemungkinan membuka kunci ponsel mereka dengan sidik jari atau PIN, telah, pada kenyataannya, mendefinisikan pengenalan sidik jari sebagai faktor otentikasi baru, didistribusikan secara komersial melalui smartphone .

Saat ini, sensor sidik jari adalah penawaran pada ponsel cerdas dan laptop dan pengenalan wajah juga semakin kuat. Selain wajah dan jari, hari ini, iris, suara dan detak jantung adalah tiga metode biometrik lainnya yang muncul di pasar. Sementara itu, Apple telah bergabung dengan produsen terkemuka termasuk Microsoft, Lenovo, Samsung, LG dan Fujitsu dalam penggabungan sensor biometrik ke dalam perangkat.

Dari sudut pandang otentikasi, implikasi dari fenomena "konsumerisasi" dari biometrik adalah signifikan: daripada mengharuskan pengguna untuk memasukkan kata sandi atau masukkan a token, biometrik memungkinkan perangkat hanya "mengenali" pengguna. Jika dikonfigurasi dengan benar, sistem ini dapat menyebabkan pengalaman otentikasi tanpa kata sandi yang jauh lebih mudah digunakan daripada teknologi lainnya.

Di cloud, di mana pengguna mengharapkan akses langsung dan sesuai permintaan ke aplikasi dan data, biometrik menawarkan kemungkinan untuk menyederhanakan otentikasi, sambil meningkatkan pribadi dan keamanan. Bukan kebetulan bahwa biometrik membantu industri untuk mengatasi batas-batas kegunaan yang telah menghambat adopsi otentikasi generasi pertama, mendukung adopsi yang lebih besar dari alat otentikasi aman di seluruh pasar.

Namun, tidak semua biometri adalah sama dan beberapa teknologi dan konfigurasi dapat menciptakan risiko signifikan untuk keamanan dan keamanan pribadi serta tantangan regulasi dan kepatuhan. Risiko-risiko ini harus diatasi untuk mendistribusikan faktor biometrik secara bertanggung jawab dan aman.

Inti permasalahannya adalah kenyataan bahwa teknologi biometrik bervariasi menurut dua prinsip dasar:

⦁ Keandalan perangkat terlepas dari metode otentikasi yang berbeda, yaitu wajah, sidik jari, iris, dll. Pasar sangat beragam dalam konteks ini dan ada solusi yang sangat andal dan yang lain kurang begitu. Dua faktor harus selalu dipertimbangkan:

- Tingkat Penerimaan Salah (JAUH) yang menunjukkan seberapa sering sistem biometrik menerima biometrik orang yang salah;

- False Reject Rate (FRR) yang menunjukkan seberapa sering sistem biometrik menolak biometrik orang yang tepat.

⦁ Berbagai cara di mana sistem biometrik dirancang dan didistribusikan dapat memiliki dampak signifikan pada kenyataan bahwa mereka mampu meningkatkan keselamatan dan pribadi lawan no.

Perbedaan penting antara mode otentikasi berbasis biometrik dan solusi otentikasi lainnya adalah seperti yang terakhir kata sandi e token, dapat dimodifikasi atau dicabut. Ini berarti bahwa jika mereka dicuri atau dikompromikan, selalu ada cara sederhana untuk merilis solusi baru dan menyelesaikan masalah.

Biometrik, di sisi lain, adalah permanen dan, oleh karena itu, pengungkapan data biometrik yang tidak disengaja dapat memiliki konsekuensi yang lebih sulit untuk dikoreksi daripada sederhana. kata sandi dilanggar. Untuk alasan ini, setiap implementasi biometrik harus dilakukan dengan sangat hati-hati untuk mengurangi kemungkinan bahwa sidik jari atau wajah seseorang, misalnya, dapat dikompromikan.

Untuk mengurangi risiko TI, memenuhi persyaratan peraturan dan memastikan akses ke sumber daya dengan cara yang sederhana dan lebih aman, otentikasi semakin dibutuhkan untuk melindungi identitas pengguna terhadap ancaman dan, secara tidak langsung, melindungi privasi mereka. .

Penggunaan biometrik sebagai mekanisme otentikasi, jika diterapkan dengan benar dan sesuai dengan standar, dapat memungkinkan perusahaan untuk melindungi identitas mereka dengan tingkat yang lebih tinggi daripada yang masih dilakukan saat ini dengan penggunaan kata sandi.

Masih ada beberapa pertanyaan dan banyak keraguan tentang penggunaan biometrik sebagai metodologi otentikasi:

⦁ di mana data biometrik disimpan?

⦁ di mana pertandingan biometrik dibuat?

⦁ Apakah biometrik satu-satunya faktor yang diperlukan untuk otentikasi?

⦁ Bagaimana informasi biometrik dilindungi?

Kami meninggalkan jawaban tidak terjawab untuk saat ini, dengan janji untuk menyelidiki mereka segera.

Foto: web / Angkatan Udara AS / Garda Nasional Udara AS