Verkada, Pelaut, Pipa Kolonial... itu bukan kata-kata misterius dari permainan kuis, tetapi hanya cermin dari kenyataan yang kita hadapi di mana batas antara digital dan nyata dan perlindungan dari ancaman orang jahat semakin kabur.

Skenario serangan digital pada perangkat industri, juga disebut OT atau IoT, semakin umum; dengan dampak penting pada privasi kita, bisnis kita atau bahkan lebih buruk lagi kehidupan kita masing-masing jika kita berbicara tentang infrastruktur penting seperti jaringan pipa minyak, rumah sakit, dll.

Verkada - Maret 2021 - "Sekelompok peretas mengklaim telah melanggar sejumlah besar data kamera keamanan yang dikumpulkan oleh startup Silicon Valley Verkada Inc., mendapatkan akses ke umpan langsung dari 150.000 kamera pengintai di dalam rumah sakit, perusahaan, departemen kepolisian, penjara, dan sekolah."

Pelaut - 2017 dan 2019 - "Peretas menggunakan malware Triton untuk memblokir pabrik dan sistem industri. Malware dirancang untuk menargetkan sistem industri dan infrastruktur penting."

Pipa Kolonial - Juni 2021 - “Peretasan yang memblokir pipa gas terbesar di Amerika Serikat dan menyebabkan kekurangan di pantai timur adalah hasil dari satu kata sandi yang dikompromikan. Peretas memasuki jaringan Colonial Pipeline Co. melalui akun jaringan pribadi virtual, yang memungkinkan karyawan mengakses jaringan komputer perusahaan dari jarak jauh. Akun tersebut tidak lagi digunakan pada saat penyerangan, tetapi masih dapat digunakan untuk mengakses jaringan Colonial.”

Dalam konteks ini, dengan harapan besar kita melihat konsep seperti “Zero Trust”, “Operational Continuity”, “Industrial Device Protection”, dll. menjadi semakin mapan di dunia IT dan Cybersecurity. Namun, menjelaskan kepada perusahaan cara melindungi perangkat industri, yang sering kali memiliki masa pakai rata-rata 30/40 tahun, di gedung yang terisolasi secara fisik dan digital, tidak selalu mudah..

Artikel ini ingin mencoba membuka wawasan tentang skenario ini dan membantu memahami bagaimana logika perlindungan perangkat industri (sering disebut Teknologi Operasi - OT, atau perangkat terbaru Internet of Things - IoT) dapat bersinggungan dengan logika klasik perangkat milik dunia TI yang kebanyakan dari kita tahu, menyoroti bagaimana mungkin untuk menerapkan konsep-konsep seperti Nol Kepercayaan bahkan ke dunia warisan seperti industri.

Perangkat apa?

Pertama mari kita definisikan apa yang kita maksud dengan Perangkat OT / IoT, menggunakan nomenklatur berikut untuk kesederhanaan:

Tak perlu dikatakan bahwa dalam kenyataan yang beroperasi misalnya di dunia manufaktur, di mana mungkin kita memiliki prevalensi perangkat di bidang industri (OT), tiga ekosistem yang sangat spesifik dapat ditemukan:

- Lingkungan TI dengan perangkat keras antara 5 dan 10 tahun, yang menggunakan protokol seperti TCP / IP, HTTPS dan di mana konsep perlindungan identitas dasar seperti Multi Factor Authentication (MFA) diterapkan (atau setidaknya harus diterapkan), email spam / phishing perlindungan, perlindungan anti-malware, dll;

- Lingkungan PL, dengan perangkat keras tertanggal sesuka hati, yang menggunakan protokol yang sangat spesifik dan - sebagai logika keamanan - murni menggunakan kriteria "isolasi";

- Lingkungan Cloud, digunakan keduanya untuk memperluas kapasitas Anda sendiri pusat data di tempat (kelompok server yang diadakan dan dikendalikan di situs, red) baik untuk aplikasi / layanan dan karena alasan skalabilitas, waktu atau hanya biaya, lebih efisien untuk memulai dari awan.

perangkat lama

Mari kita fokuskan perhatian artikel ini pada poin kedua: lingkungan PL. Kami biasanya menemukan perangkat OT lama (lebih lama) dan IoT Industri, perangkat footprint yang lebih baru: ini mengontrol peralatan fisik - oleh karena itu teknologi umum seperti sistem pemanas, ventilasi, dan pendingin udara (HVAC) - serta peralatan khusus sektor untuk produksi - yang adalah, fasilitas minyak dan gas, utilitas, transportasi, infrastruktur sipil dan banyak lagi.

Sistem OT ini sering dipantau oleh lingkungan TI untuk memberikan analisis bisnis dan wawasan lain ke dalam operasi bisnis fisik. Meskipun platform TI dan jaringan IP yang mendasarinya mirip dengan TI, lingkungan OT berbeda dalam beberapa hal:

- Serangkaian tindakan dan alat yang dirancang untuk mencegah atau mengurangi kejadian yang tidak disengaja adalah item keselamatan utama OT (Keselamatan); Hal ini sangat kontras dengan dunia TI yang berfokus pada serangkaian tindakan dan alat dalam menanggapi ancaman yang sedang berlangsung, yang diatur secara tepat untuk tujuan menyebabkan kerusakan pada sistem TI (Keamanan). Perbedaan ini disebabkan oleh fakta bahwa kegagalan sistem OT dapat secara langsung menyebabkan cedera tubuh atau kematian: misalnya, pada karyawan yang bekerja di atau dekat alat berat; pelanggan yang menggunakan/mengkonsumsi suatu produk, warga yang tinggal/bekerja di dekat fasilitas fisik, dll.

- Seperti yang telah kami antisipasi, perangkat keras / perangkat lunak PL jauh lebih tua daripada sistem TI karena peralatan fisik memiliki siklus hidup operasional yang jauh lebih lama daripada sistem TI biasa (dalam banyak kasus hingga 10 kali lebih lama). Tidak jarang ditemukan peralatan berusia 50 tahun yang telah dimodernisasi menjadi sistem kontrol elektronik.

- Pendekatan keamanan sistem OT berbeda dari dunia TI karena sistem ini sering kali tidak dibangun dengan mempertimbangkan ancaman dan protokol modern (dan sering kali mengandalkan siklus perangkat lunak hingga "akhir masa pakai"). Banyak praktik terbaik keamanan TI yang mapan seperti penambalan perangkat lunak tidak praktis atau sama sekali tidak efektif dalam lingkungan PL, dan bahkan jika diterapkan secara selektif, efek keamanannya masih terbatas.

Kami telah menyebutkan kriteria "isolasi" perangkat PL, untuk menerapkan berbagai logika yang dapat diterapkan:

- Batas Keras: pemutusan total lalu lintas, seringkali perangkat terputus secara fisik ("celah udara");

- Soft Boundary - berdasarkan firewall atau filter lalu lintas jaringan lainnya, seperti batas keamanan lainnya, batas lunak memerlukan pemantauan dan pemeliharaan agar tetap efektif dari waktu ke waktu. Sayangnya, kami melihat banyak kasus di mana organisasi menetapkan aturan firewall untuk memblokir lalu lintas, tanpa pendekatan komprehensif dari orang / proses / teknologi untuk mengintegrasikan keamanan ke dalam manajemen perubahan, memantau anomali dengan cermat, terus-menerus memeriksa perubahan, menguji batas dengan simulasi serangan, dll.

- Segmentasi internal: mengisolasi kelompok sistem PL dari satu sama lain sebagai penghalang tambahan untuk serangan. Praktik ini mensyaratkan bahwa model komunikasi / lalu lintas kompatibel dengan pendekatan ini dan pemeliharaan berkelanjutan terhadap manajemen kontrol dan pengecualian.

Praktik keamanan ini menerapkan prinsip tanpa kepercayaan dengan baik, meskipun dibatasi oleh konfigurasi statis dan kontrol jaringan karena usia sistem OT.

Lingkungan industri dan "dunia luar"

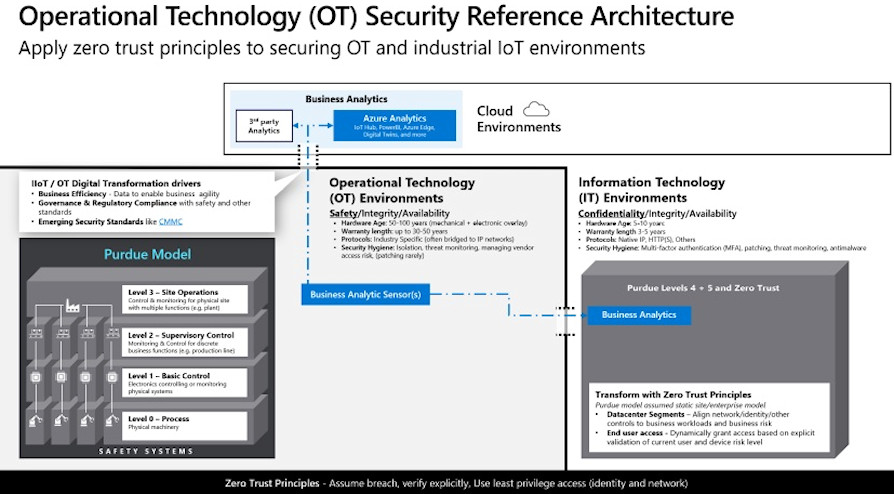

Sejak tahun 1990, Arsitektur Referensi Perusahaan Purdue (PERA), alias Model Purdue, telah menjadi model standar untuk organisasi dan pemisahan ukuran keamanan dan fungsi jaringan sistem kontrol bisnis dan industri (ICS), yang menunjukkan Tingkat Operasi berikut:

- Level 0 - Proses Fisik - Mendefinisikan proses fisik yang sebenarnya.

- Level 1 - Perangkat pintar - Deteksi dan manipulasi proses fisik (Sensor proses, penganalisis, aktuator, dan instrumentasi terkait)

- Level 2 - Sistem kontrol - Pengawasan, pemantauan dan pengendalian proses fisik (Kontrol dan perangkat lunak secara real time; DCS, antarmuka manusia-mesin (HMI); kontrol pengawasan dan perangkat lunak akuisisi data (SCADA)).

- Level 3 - Sistem Operasi Produksi - Manajemen alur kerja produksi untuk menghasilkan produk yang diinginkan. Manajemen batch; eksekusi produksi dan sistem manajemen operasi (MES / MOMS); laboratorium, pemeliharaan dan sistem manajemen kinerja fasilitas; data historis dan middleware terkait.

- Level 4 - Sistem logistik perusahaan - Manajemen kegiatan yang terkait dengan operasi produksi. Misalnya, ERP adalah sistem utama; menetapkan jadwal manufaktur dasar pabrik, penggunaan material, pengiriman, dan tingkat persediaan.

Sejak definisi Model PURDUE, level 0-3 (Lingkungan OT) telah sedikit berubah dibandingkan dengan arsitektur yang tersisa, yaitu level 4, yang mencerminkan pendekatan yang lebih modern berkat prinsip-prinsip nol kepercayaan dan munculnya teknologi seluler dan cloud .

Munculnya transformasi digital, yang disebut Industri 4.0, membutuhkan analitik yang bertujuan untuk membuat aspek bisnis lebih efisien: meningkatkan korelasi volume data produksi yang terus meningkat dengan dunia IT dan dunia Cloud. Berkat pengumpulan data dari perangkat OT / IoT dengan layanan khusus dan daya komputasi yang tersedia, pendekatan cloud telah memungkinkan penerapan logika analisis prediktif dan preskriptif.

Namun, seperti yang awalnya kita lihat, kita tahu bahwa serangan keamanan siber semakin meluas ke lingkungan TI, IoT, OT yang membutuhkan proses respons insiden (dan strategi pencegahan) untuk menyatu menuju pendekatan terpadu, yang meluas ke lingkungan ini sambil harus menyesuaikannya dengan lingkungan. kemampuan dan batasan masing-masing.

Oleh karena itu, senjata yang berguna untuk menghadapi serangan yang semakin beragam ini adalah dengan mengadopsi solusi perlindungan OT / IoT.

Ada beberapa solusi perlindungan di dunia industri, yaitu perangkat OT / IoT, beberapa di antaranya didasarkan pada pendekatan tingkat jaringan yang disebut pemantauan pasif atau Network Detection and Response (NDR) - yang memiliki dampak nol pada jaringan industri: itu diimplementasikan sensor jaringan di tempat (perangkat fisik atau virtual), yang terhubung ke port SPAN dari sebuah sakelar. Sensor ini mengidentifikasi aktivitas abnormal atau tidak sah menggunakan analitik perilaku dan intelijen ancaman khusus IoT / OT, tanpa berdampak pada kinerja perangkat.

Terlepas dari fungsionalitas individu dari solusi, ini adalah empat karakteristik mendasar:

- Kemungkinan pengelolaan aset perangkat OT / IoT: seringkali perusahaan tidak menyadari semua perangkat di dalamnya. Tujuan pertama dari solusi ini adalah untuk membuat inventaris lengkap semua aset IoT / OT, menganalisis protokol industri berpemilik, melihat topologi jaringan dan jalur komunikasi, mengidentifikasi detail peralatan (produsen, jenis perangkat, nomor seri, level firmware, dan tata letak backplane);

- Identifikasi kerentanan perangkat: patch yang hilang, port yang terbuka, aplikasi yang tidak sah, dan koneksi yang tidak sah; mendeteksi perubahan pada konfigurasi perangkat, logika pengontrol, dan firmware;

- Mendeteksi aktivitas anomali atau tidak sah menggunakan analisis perilaku dan kecerdasan buatan pada ancaman yang kompatibel dengan IoT / OT, misalnya dengan segera mendeteksi akses jarak jauh yang tidak sah dan perangkat yang tidak sah atau disusupi. Analisis lalu lintas secara kronologis dan tangkap ancaman seperti malware zero-day atau jelajahi packet capture (PCAP) untuk analisis lebih dalam;

- Untuk mencapai visi yang holistik perlu untuk dapat melaporkan peringatan dan ancaman tersebut ke SIEM / SOAR yang dipantau oleh Security Operation Center (SOC); memastikan interoperabilitas yang lebih tinggi dengan alat tiket layanan lainnya dan pengurangan waktu pengenalan dan perbaikan (MTTA, MTTR) dari Analis Keamanan terhadap potensi ancaman.

Apakah mungkin untuk menerapkan logika Zero Trust ke lingkungan OT / IoT? Benar-benar ya dan ini adalah poin mendasar dalam visi holistik perlindungan yang kami berikan:

Ini karena bahkan dalam lingkungan industri, penting untuk mempertahankan pedoman yang solid:

Tentang identitas yang kuat untuk mengotentikasi perangkat - Daftarkan perangkat perusahaan dari jenis apa pun, nilai kerentanan dan kata sandi yang tidak aman, gunakan otentikasi tanpa kata sandi jika memungkinkan, berikan akses yang kurang istimewa untuk mengurangi permukaan dampak dari kemungkinan serangan dan kerusakan terkait yang dapat ditimbulkannya.

Kesehatan perangkat - untuk memblokir akses tidak sah atau mengidentifikasi perangkat yang membutuhkan perbaikan karena berbagai alasan, secara proaktif memantau ancaman untuk mengidentifikasi perilaku abnormal.

Gunakan konfigurasi terpusat dan mekanisme pembaruan yang kuat - untuk memastikan perangkat mutakhir dan dalam kondisi baik.

Terkadang memikirkan serangan di bidang perangkat IoT tampak seperti fiksi ilmiah atau sangat jauh dari kehidupan kita sehari-hari tetapi serangan yang disebutkan pada awalnya adalah titik awal yang baik untuk membuat kita berubah pikiran, selanjutnya di bawah ini, saya ingin membuat Anda merenungkan yang lain contoh tidak jauh dari apa yang bisa terjadi dalam konteks pekerjaan apa pun:

kesimpulan

Penting bagi perusahaan untuk mengevaluasi keamanan sistem IoT dan OT mereka dengan ketelitian yang sama yang diterapkan pada sistem TI: sementara PC, misalnya, biasanya diharuskan memiliki sertifikat yang diperbarui, perangkat IoT sering kali didistribusikan dengan kata sandi pabrik yang telah ditentukan sebelumnya dan disimpan dalam konfigurasi itu selama beberapa dekade.

Jika benar dalam sebuah chain of attack human link tentunya merupakan mata rantai yang paling lemah, dan disini “training/edukasi” merupakan kegiatan nyata pertama yang perlu dimulai, juga benar bahwa safety chain dari suatu titik sudut pandang teknis tergantung pada elemen terlemah yang sayangnya, di dunia PL, hampir selalu ada.

Teknologi hadir untuk membantu dan mendukung kita, tetapi di atas semua itu, teknologi harus mampu menghadapi ancaman-ancaman tersebut di atas untuk mengurangi kemungkinan dampak dan memungkinkan dimulainya kembali produksi dan/atau kelangsungan bisnis dengan cepat, setelah potensi serangan.

Untuk tujuan ini, lebih dari fungsi tunggal, betapapun relevannya, integrasi yang dapat diperoleh dengan solusi ini penting karena penyerang bertindak tanpa aturan dan tanpa batas perangkat, identitas, jaringan, dll.

Satu-satunya cara untuk melindungi diri Anda adalah dengan mendukung "ikhtisar" untuk membuat analisis, deteksi, dan remediasi.

Referensi

-

Pelanggaran Verkada Menunjukkan Bahaya Pengguna yang Berlebihan (darkreading.com)

-

Tesla (TSLA), Cloudfare (NET) Dilanggar di Verkada Security Camera Hack - Bloomberg

-

Peretas menggunakan malware Triton untuk mematikan pabrik, sistem industri | ZDNet

-

Peretas Triton kembali dengan serangan industri rahasia baru | ZDNet

-

Arsitektur Referensi Keamanan Cyber Microsoft - Dokumentasi keamanan | Dokumen Microsoft

-

Cara menerapkan pendekatan Zero Trust pada solusi IoT Anda - Blog Keamanan Microsoft

-

Keamanan IoT: Cara melindungi perangkat IoT Anda dalam sistem OT (trendmicro.com)